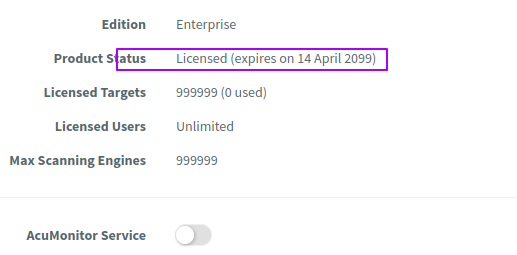

第一节-AWVS安装与激活

1.AWVS简介

AWVS(Acunetix Web Vulnerability Scanner)是一款知名的网络漏洞扫描工具,通过网络爬虫测试网站安全,检测流行的Web应用攻击,如跨站脚本、sql 注入等。据统计,75% 的互联网攻击目标是基于Web的应用程序。

2.为什么要用AWVS

在今天,网站的安全是容易被忽视的,黑客具备广泛的攻击手段,例SQL注入,XSS,文件包含,目录遍历,参数篡改,认证攻击等,虽然你配置了正确的防火墙和WAF,但是这些安全防御软件仍然存在策略性的绕过,因此,需要您定期的扫描你的web应用,但是手动检测你所有的web应用是否存在安全漏洞比较复杂和费时,所以您需要一款自动化的web漏洞扫描工具来检测您的web应用是否存在安全漏洞。

3.windows 安装

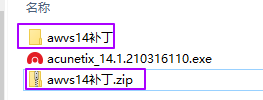

1.解压 awvs14补丁.zip

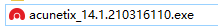

2.双击 acunetix_14.1.210316110.exe 安装

3.点击【是】

4.点击【Next】

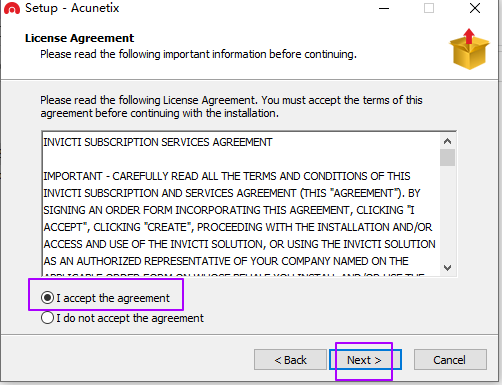

5.点击【I accept the agreement 】,点击【Next】

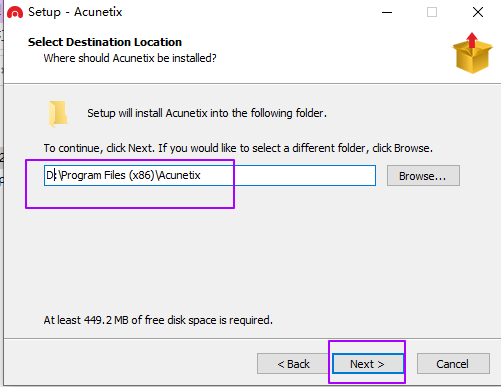

6.选择喜欢的位置安装,点击【Next】

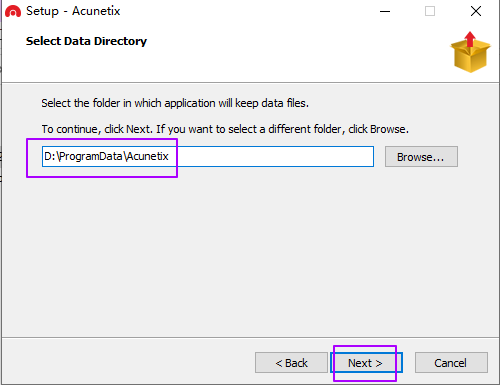

7.选择喜欢的位置保存 Data,点击【Next】

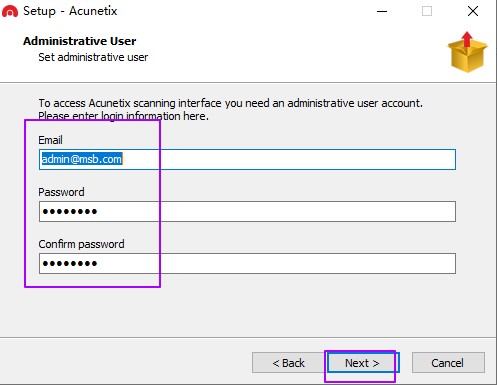

8.输入账号名:admin@msb.com,密码:m123456@,点击【Next】

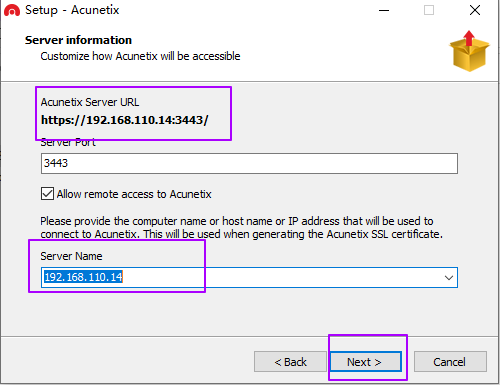

9.选择【Allow remote access to Acunetix】,选择IP,点击【Next】

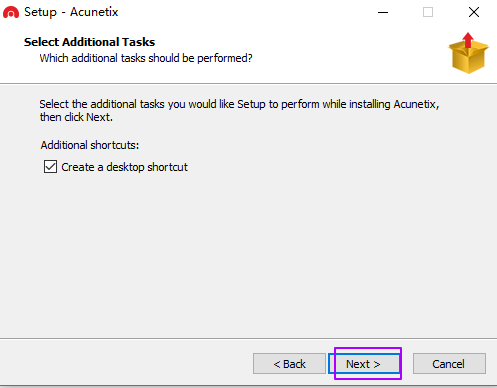

10.点击【Next】

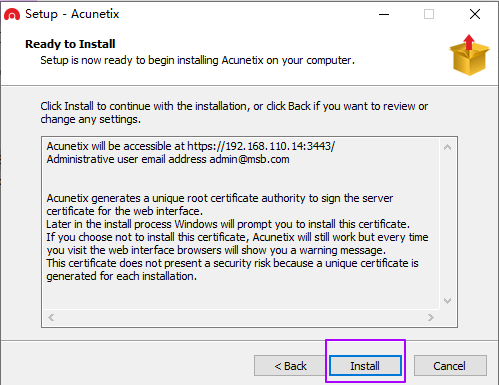

11.点击【install】

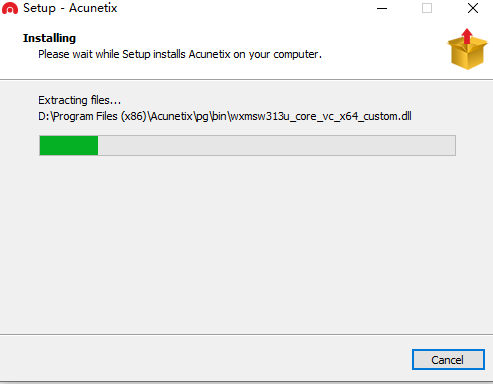

12.等待安装完成

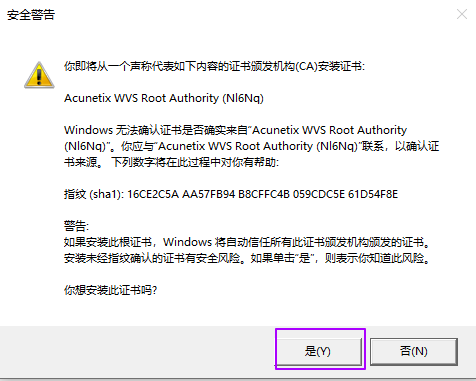

13.点击【是】

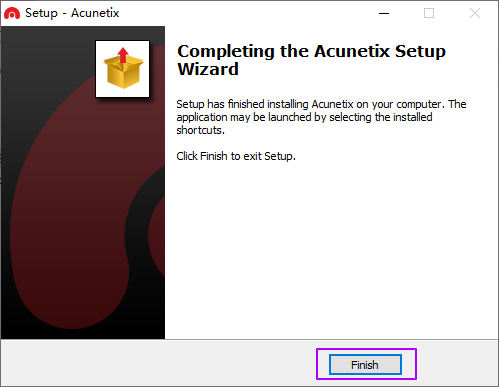

14.点击【Finsh】

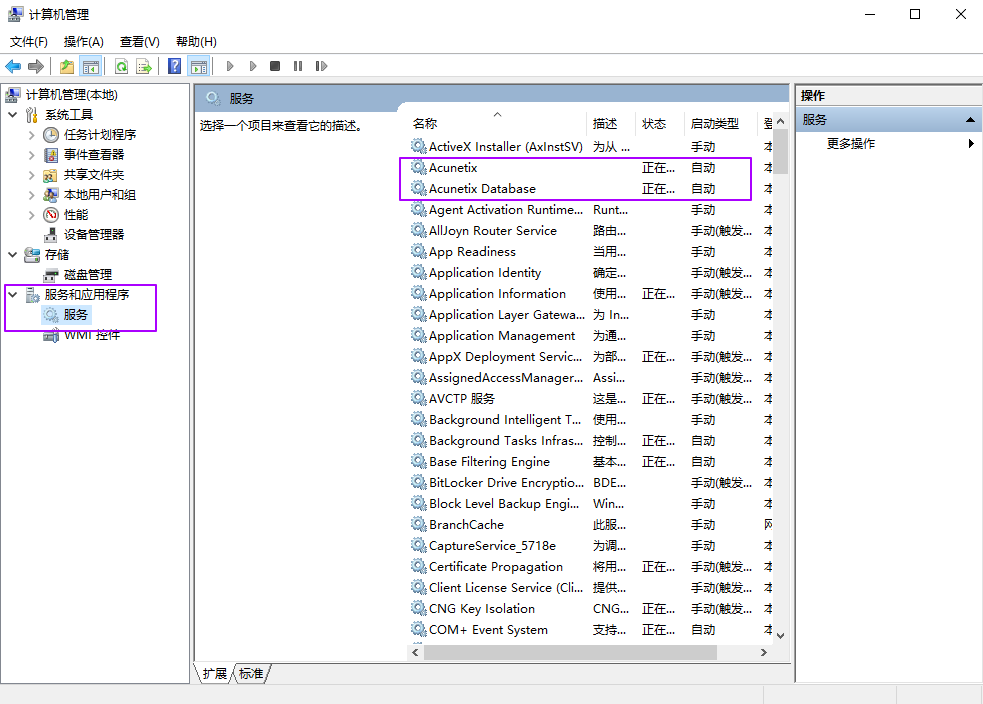

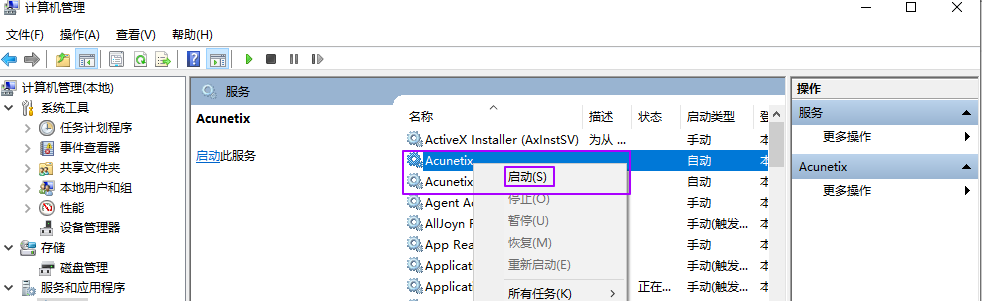

15.右键【我的电脑】,点击【管理】,选择【服务和应用成序】,点击【服务】

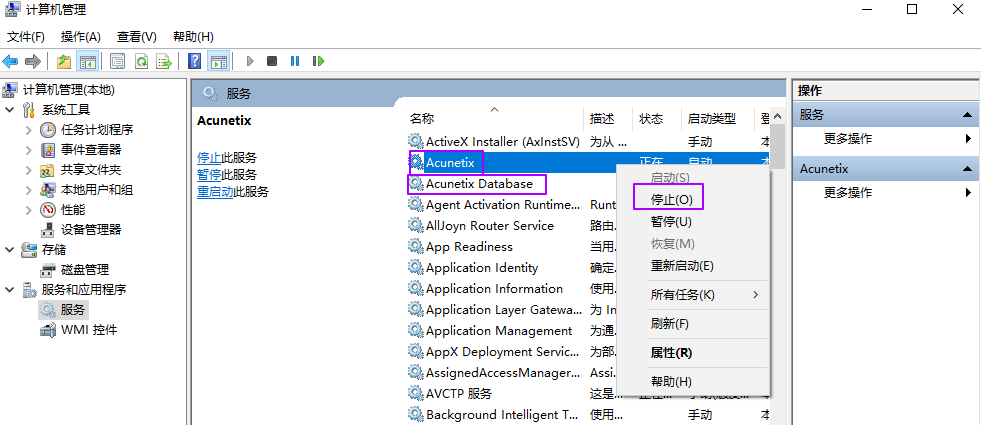

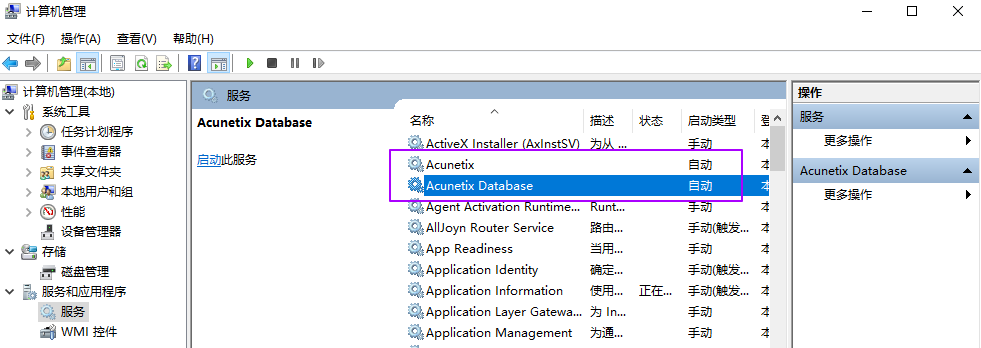

16.右键【Acunetix】和【Acunetix Database】,停止Acunetix和Acunetix Database服务

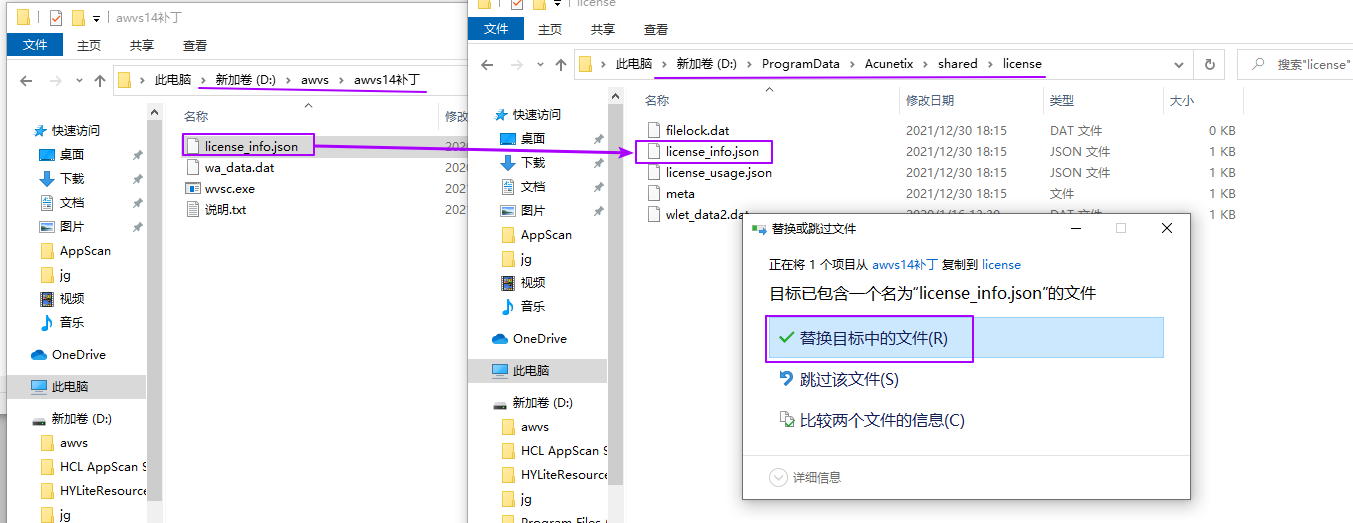

17.将【awvs14补丁】里的【license_info.json】 复制到【D:\ProgramData\Acunetix\shared\license】,点击【替换】

18.将【awvs14补丁】里的【wa_data.dat】复制到【D:\ProgramData\Acunetix\shared\license】

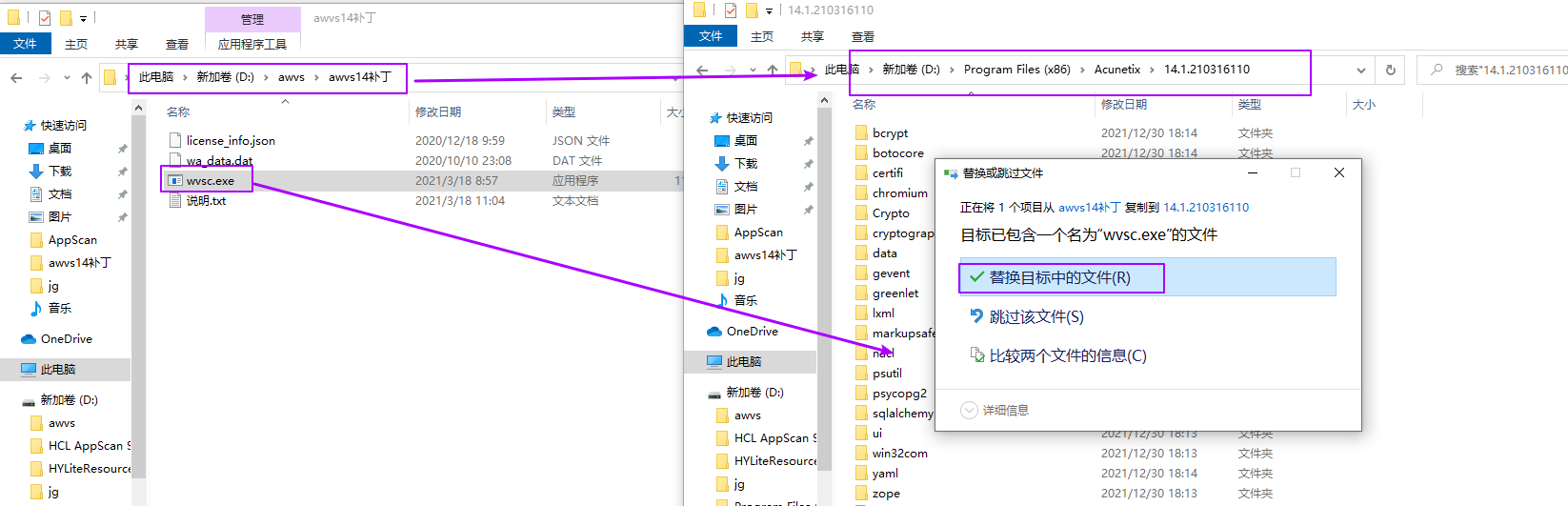

19.将【awvs14补丁】里的【wvsc.exe】复制到【D:\Program Files (x86)\Acunetix\14.1.210316110】

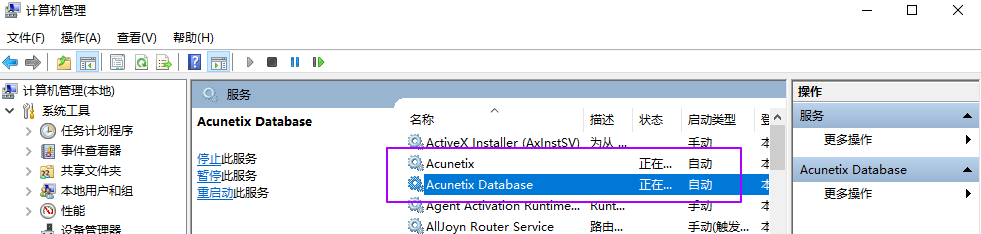

20.右键【Acunetix】和【Acunetix Database】,启动 Acunetix和Acunetix Database服务

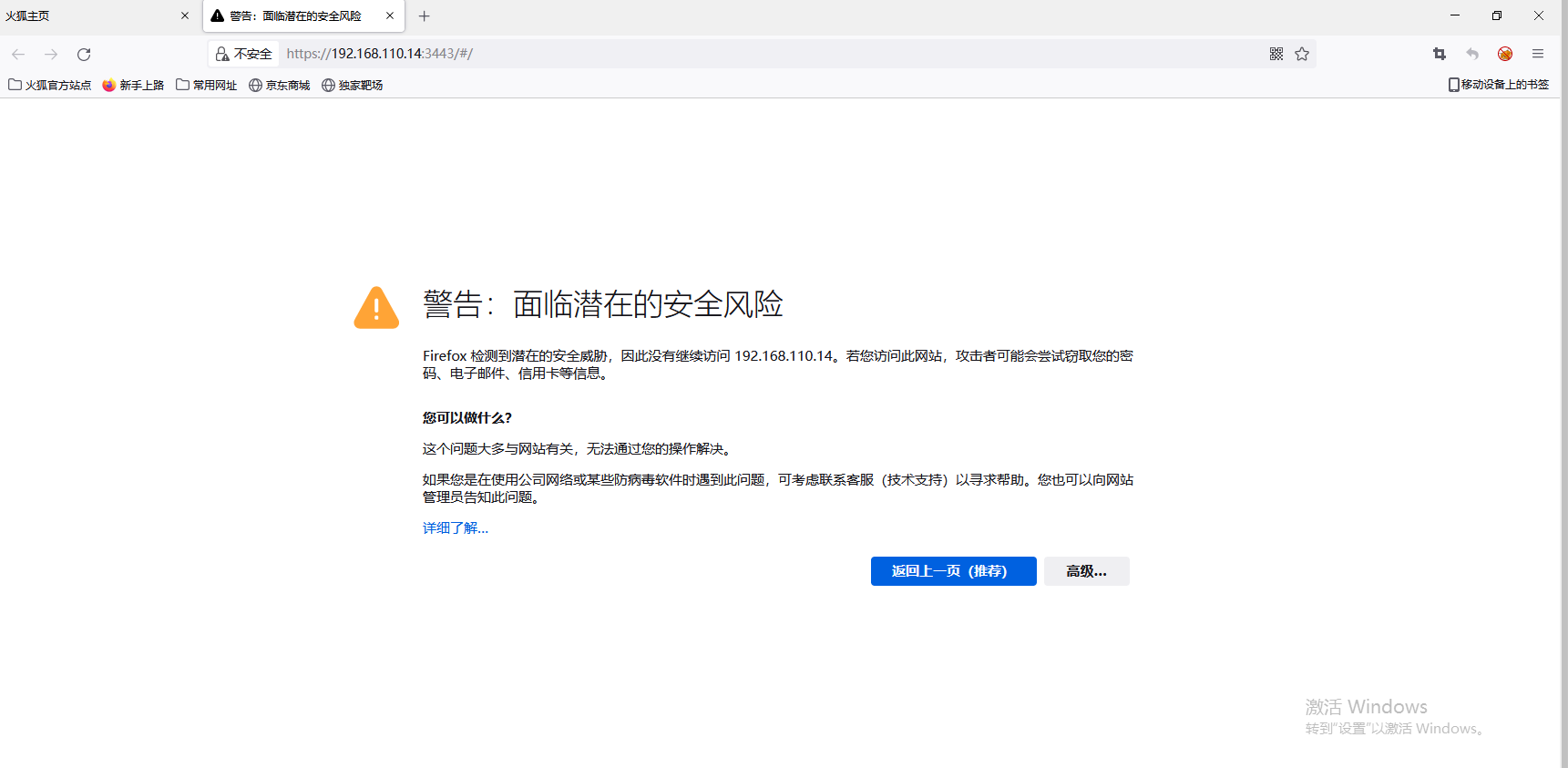

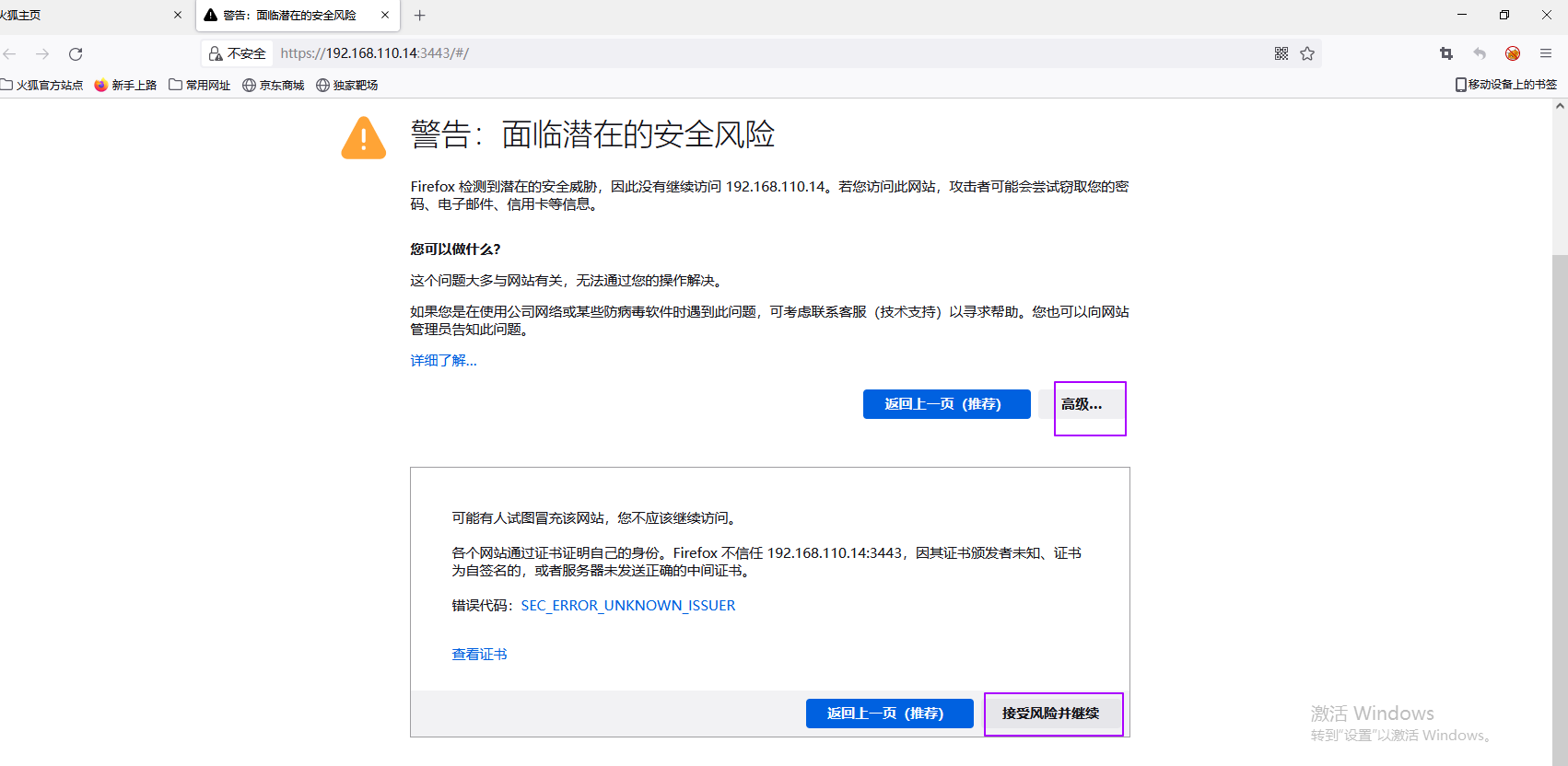

21.刷新浏览器的管理页面,点击【高级..】,点击【接受风险并继续】

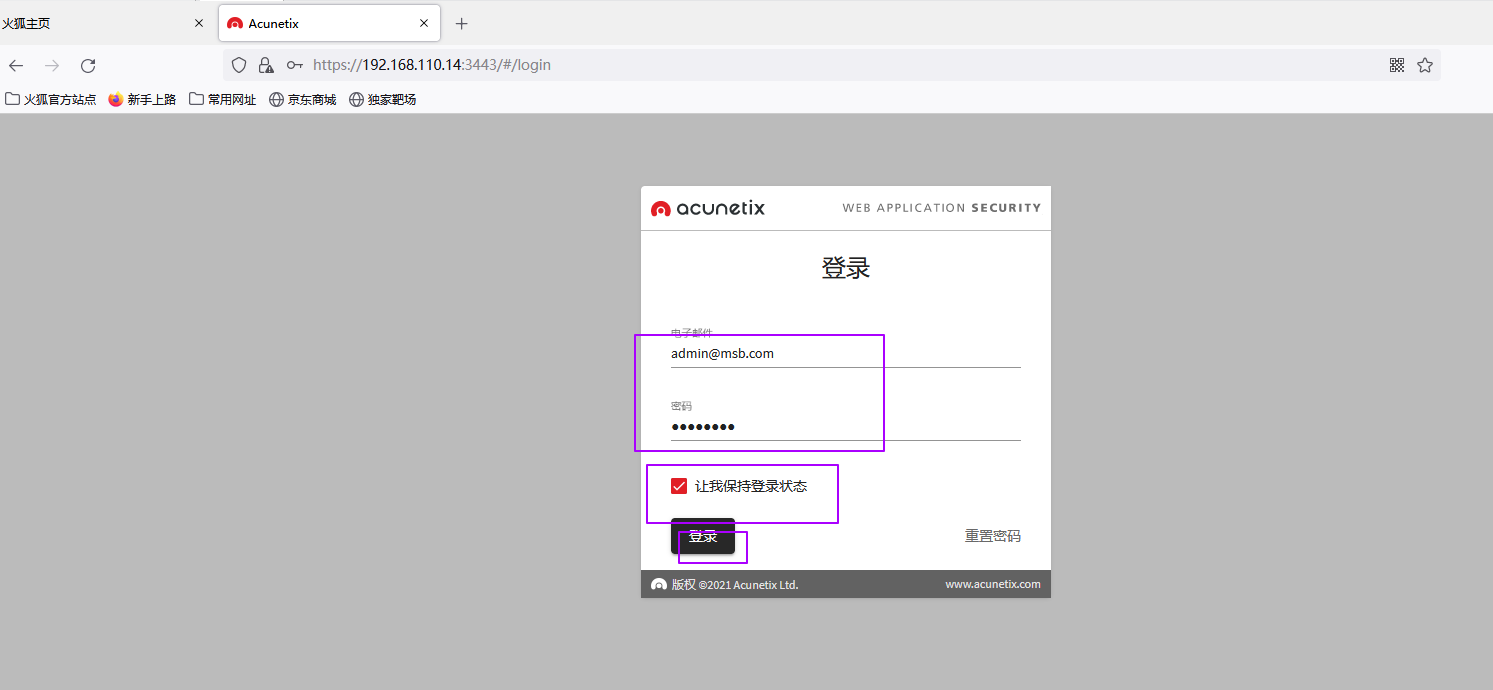

22.登录管理员账号 admin@msb.com,密码:m123456@

4. kali 安装AWVS

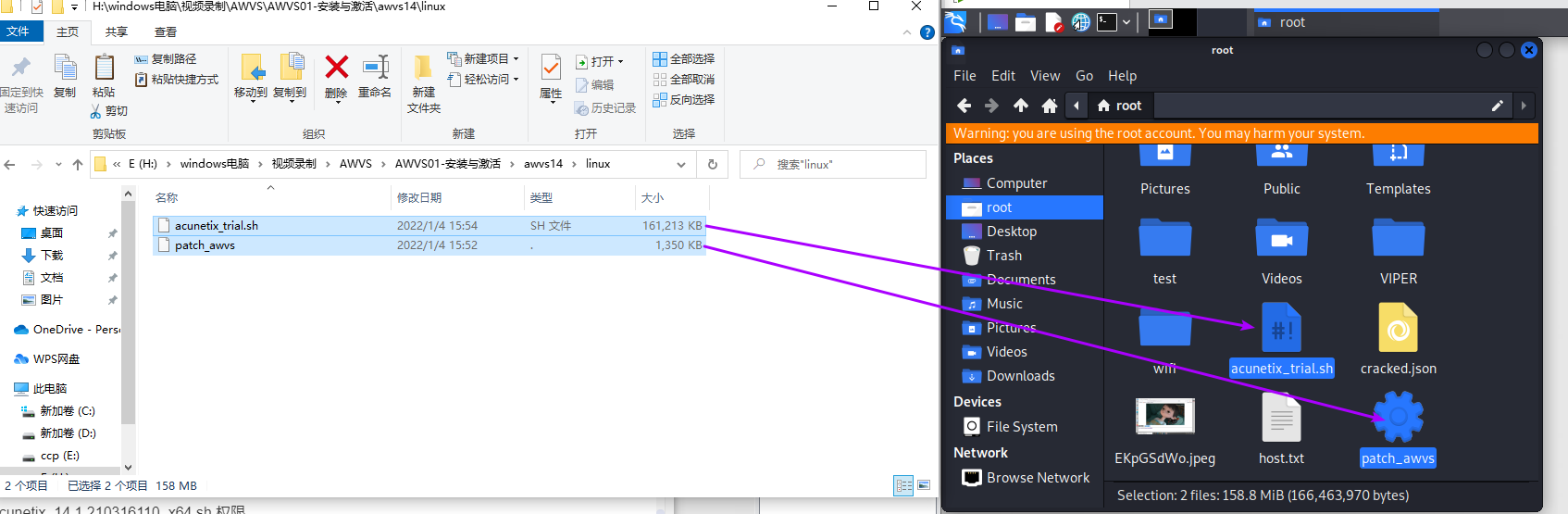

1.将acunetix_trial.sh 和 patch_awvs 复制到kali中

2.修改 acunetix_trial.sh 和 patch_awvs 权限

chmod 777 acunetix_trial.sh patch_awvs3.执行安装命令

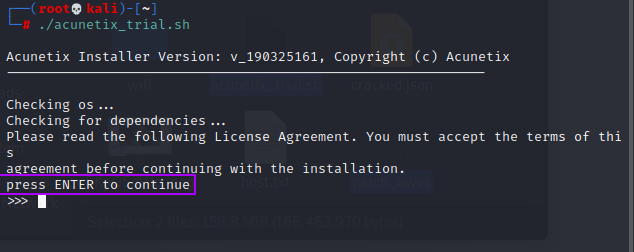

./acunetix_trial.sh4.点击enter键继续

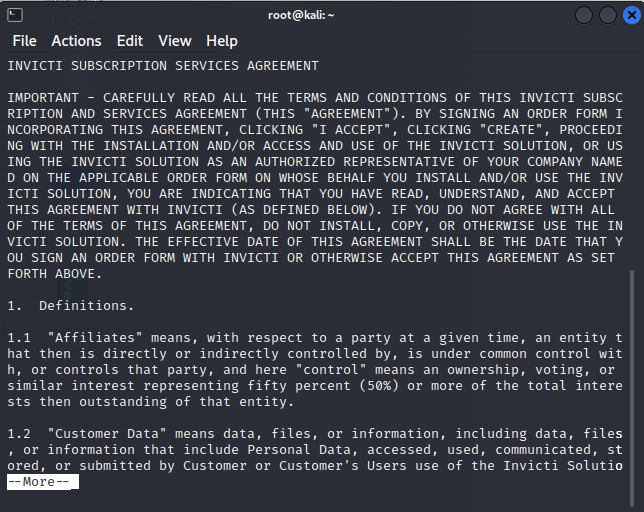

5.一直按住enter键继续

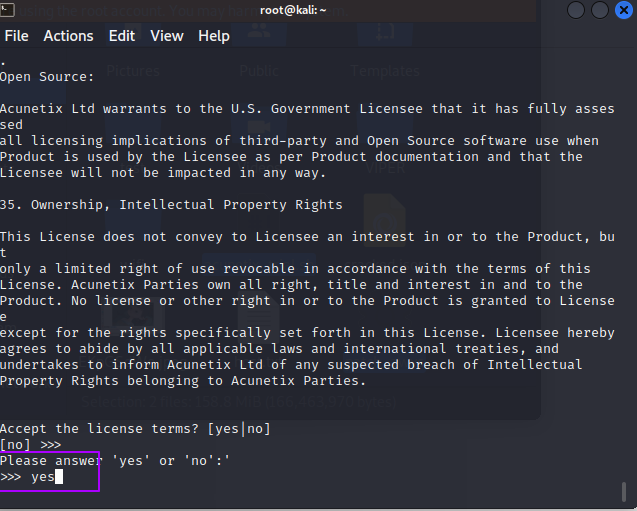

6.输入yes,点击 【回车】

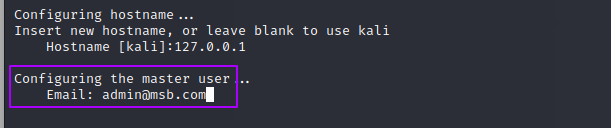

7.输入主机名称,点击【回车】

8.输入email :【admin@msb.com】点击【回车】

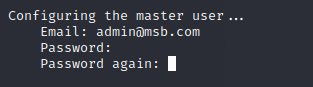

9.输入Password:【m123456@】点击回车,输入【m123456@】,点击回车

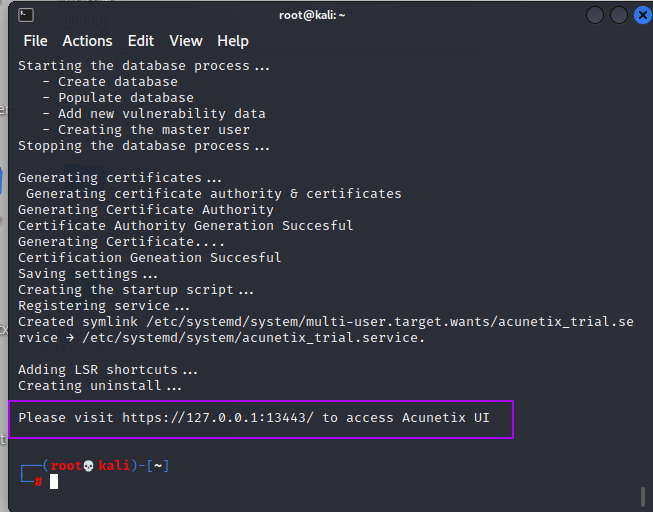

10.等待安装完成

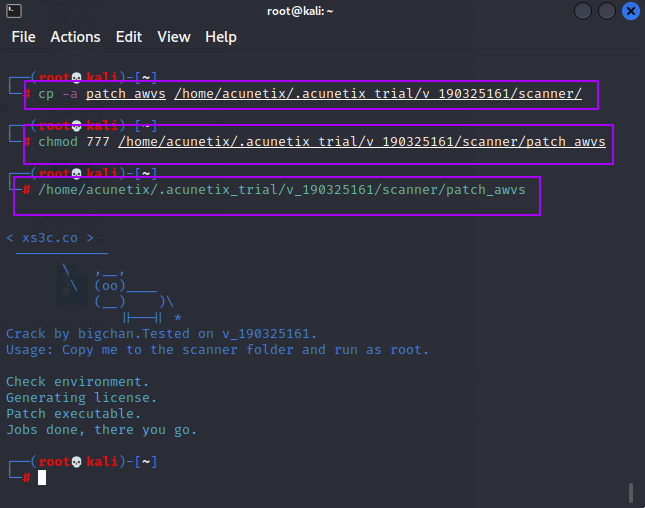

11.把破解补丁复制到指定目录下,并设置好权限,直接运行即可

cp -a patch_awvs /home/acunetix/.acunetix_trial/v_190325161/scanner/

chmod 777 /home/acunetix/.acunetix_trial/v_190325161/scanner/patch_awvs

/home/acunetix/.acunetix_trial/v_190325161/scanner/patch_awvs

12.为了保护原始license不失效,这里尽快执行如下的命令,不然license会被修改然后就无法破解成功。

chattr +i /home/acunetix/.acunetix_trial/data/license/license_info.json

rm -fr /home/acunetix/.acunetix_trial/data/license/wa_data.dat

touch /home/acunetix/.acunetix_trial/data/license/wa_data.dat

chattr +i /home/acunetix/.acunetix_trial/data/license/wa_data.dat13.重新启动AWVS进程

systemctl restart acunetix_trial.service #重启进程

systemctl start acunetix_trial.service #启动进程

systemctl stop acunetix_trial.service #停止进程

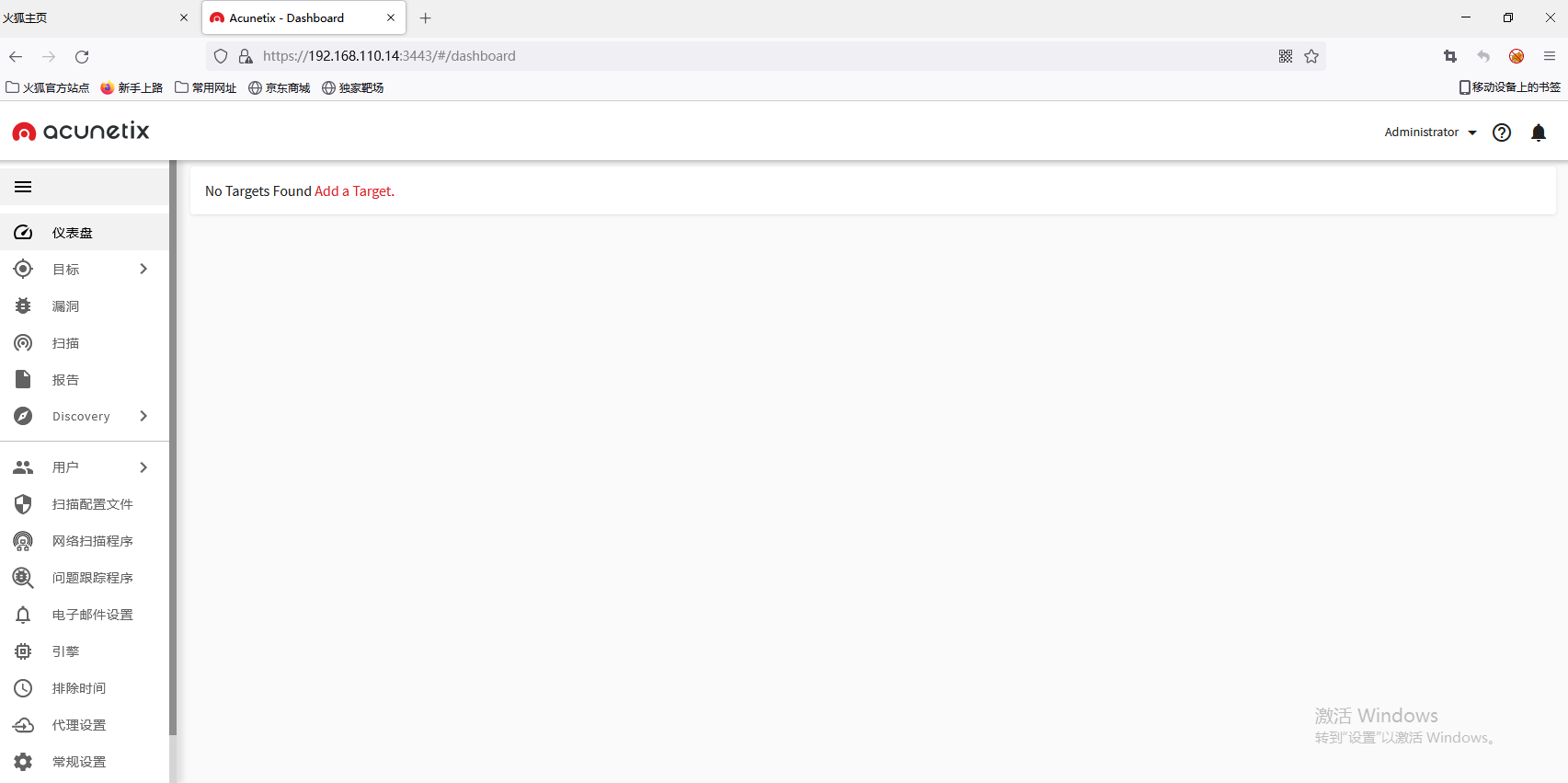

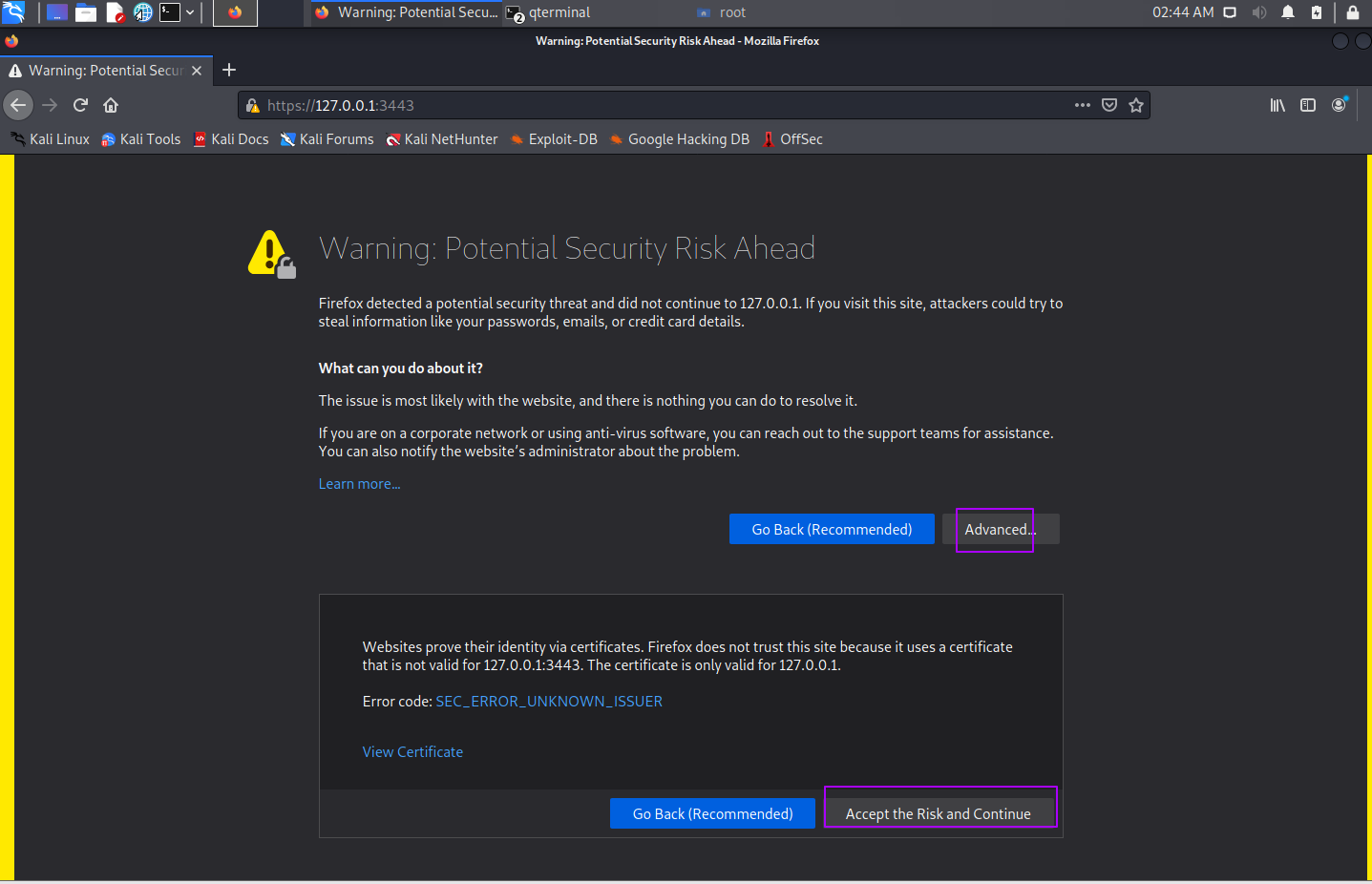

systemctl status acunetix_trial.service #查看进行状态 14.访问:https://127.0.0.1:13443/ 进入AWVS首页,点击【Advanced..】,点击【Accept the Risk and Continue】

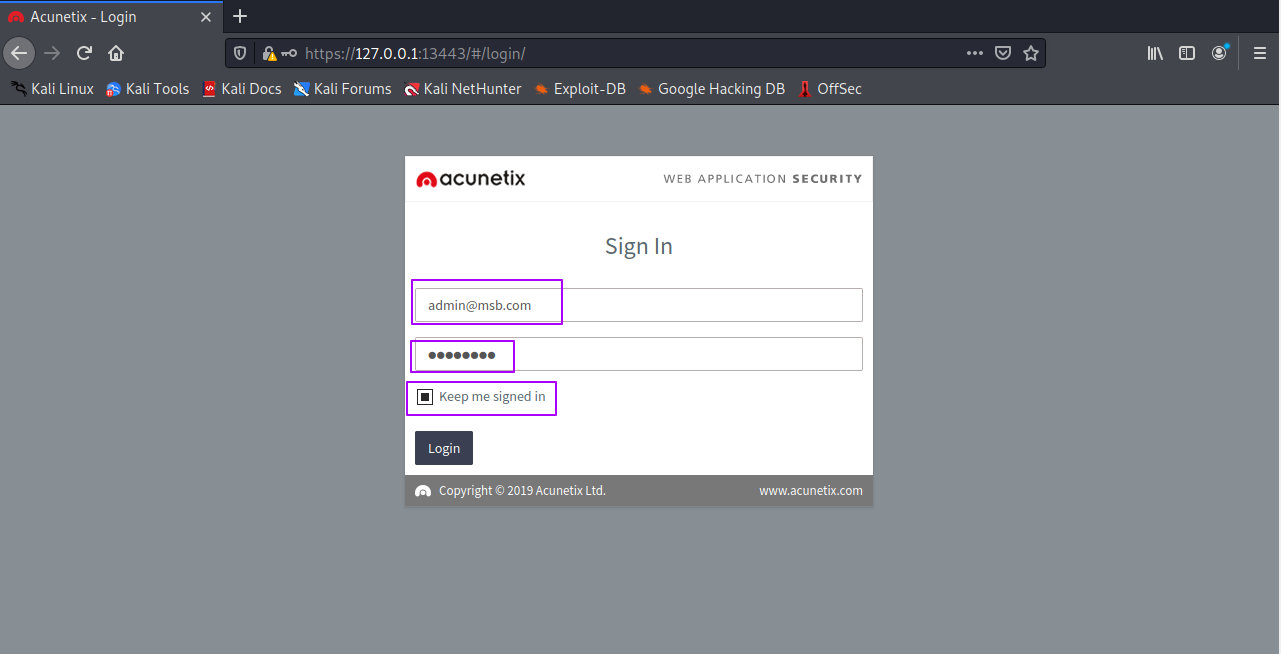

15.输入用户名:admin@msb.com,密码:m123456@ 进行登录

第二节-扫描环境搭建

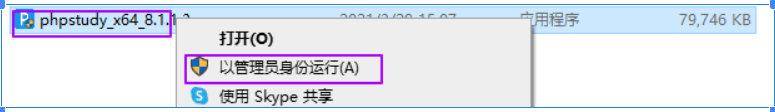

1.phpstudy_pro安装

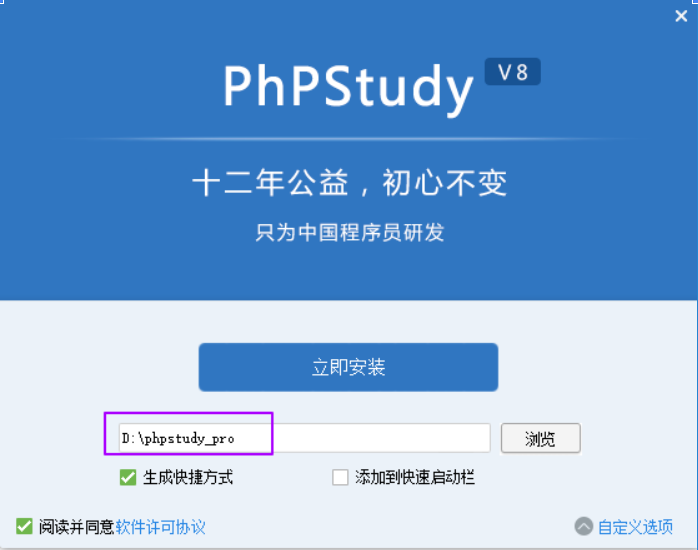

1.右键【phpstudy_x64_8.1.1.3】,选则【以管理员身份运行】

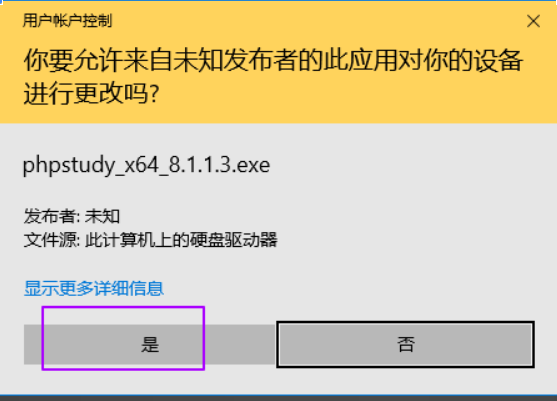

2.点击【是】

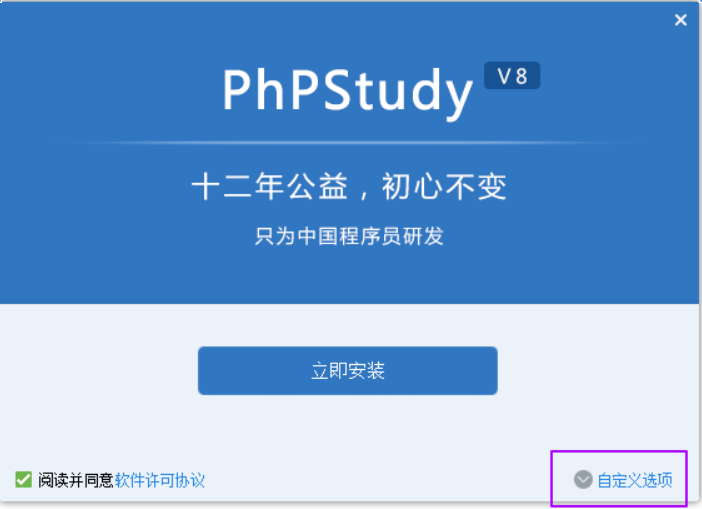

3.点击【自定义选项】

4.选择喜欢的位置安装

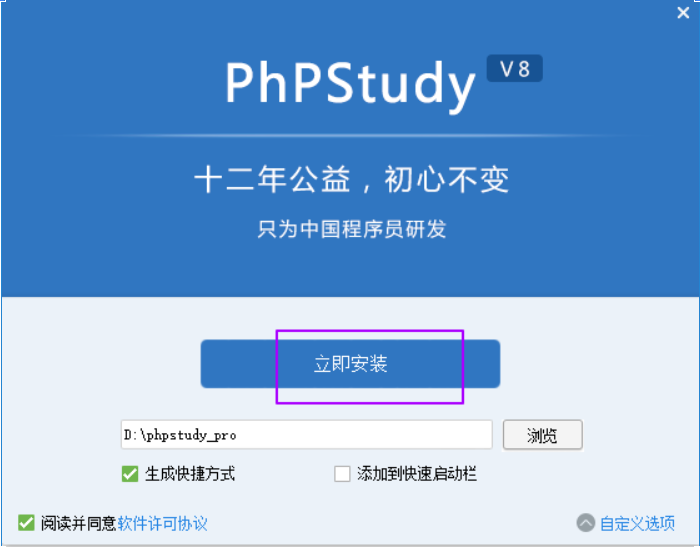

5.点击【立即安装】

6.等待安装

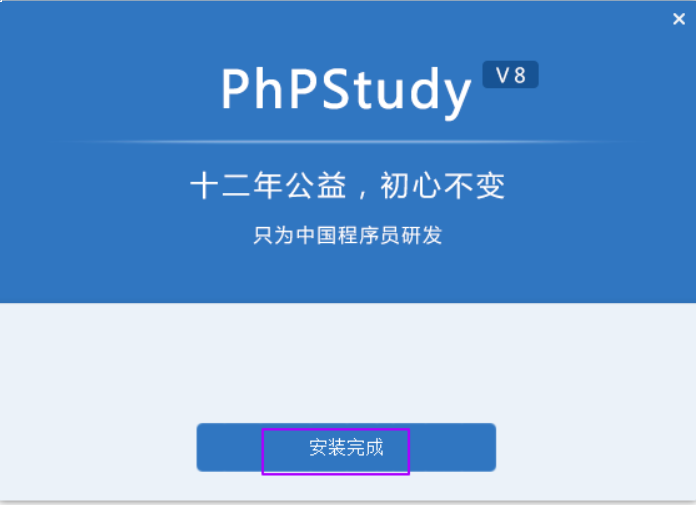

7.点击【安装完成]

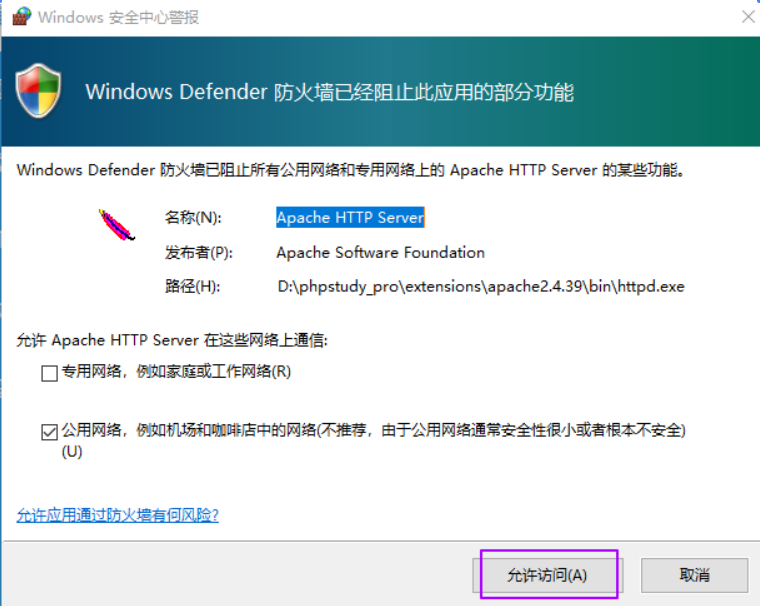

8.点击启动【Apache】

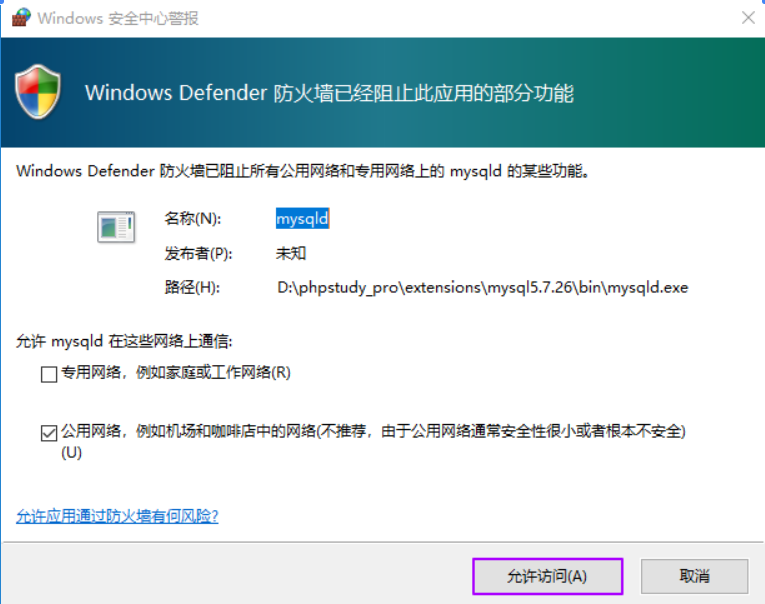

9.点击【允许访问】

10.点击启动【MySQL】

11.点击【允许访问】

12.按照下图确认服务启动状态

2.设置扫描靶场的数据库

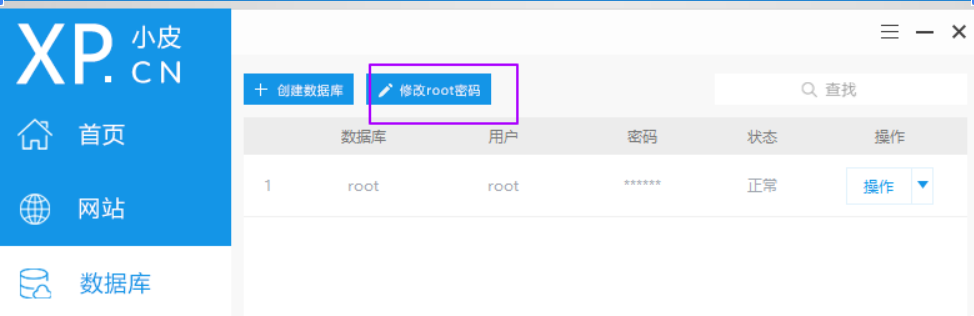

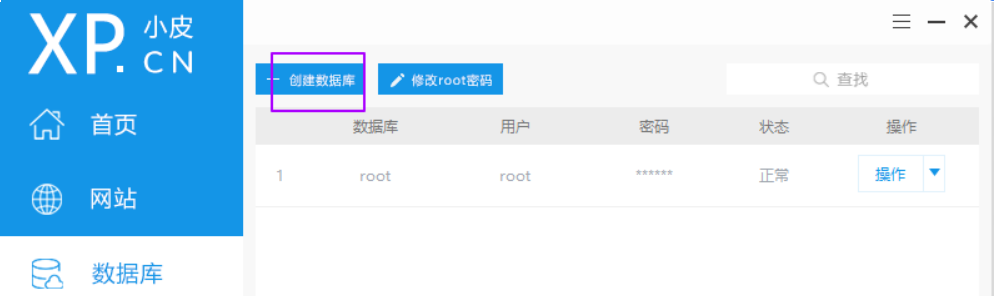

1.点击【数据库】

2.点击【修改root密码】

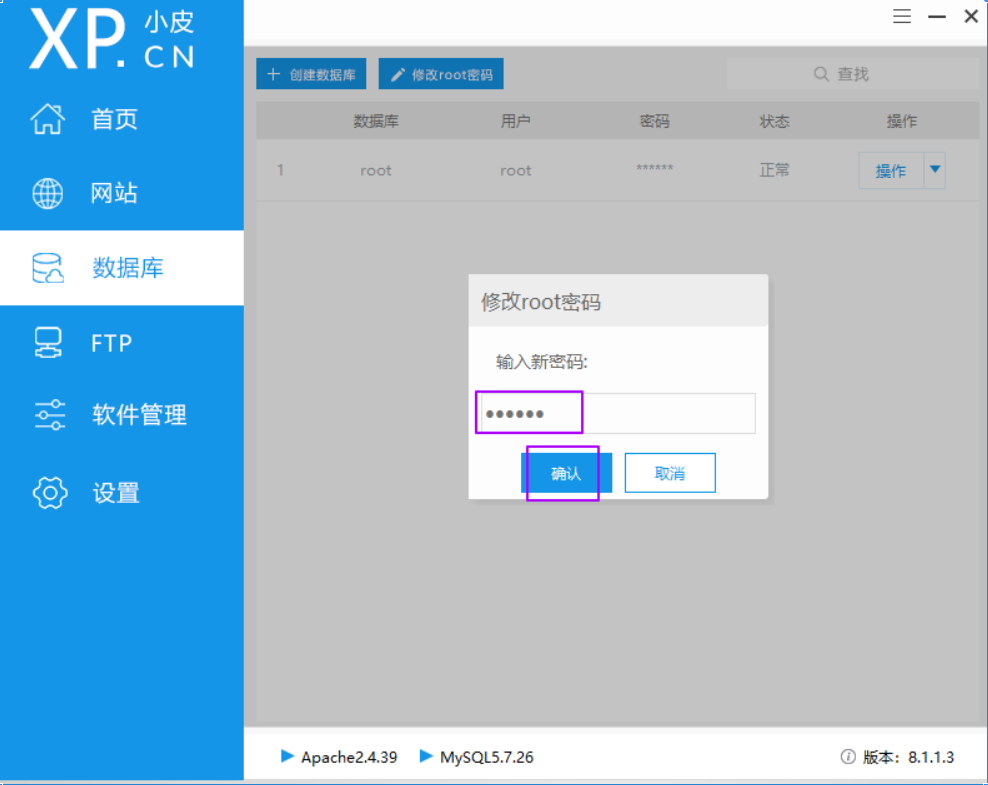

3.输入新密码【123456】,点击【确定】

4.点击【好】

5.点击【创建数据库】

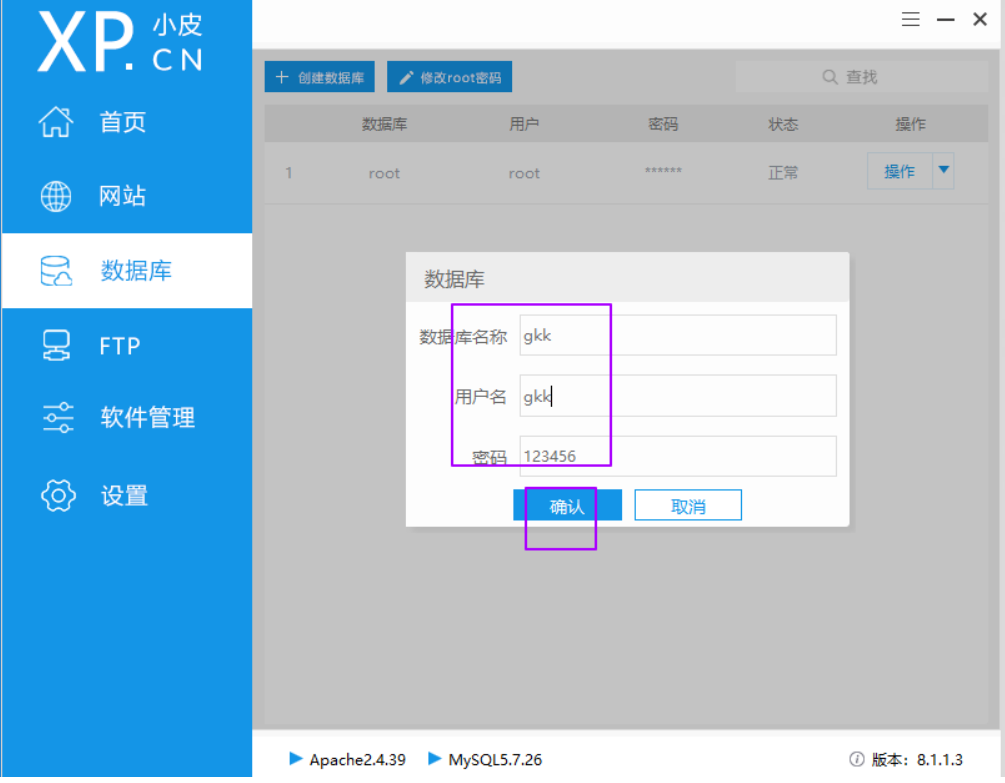

6.输入数据库名称【gkk】,用户名【gkk】,密码【123456】,点击【确认】

7.点击【好】

8.按照下图核对数据信息(点击密码******就可以显示成明文)

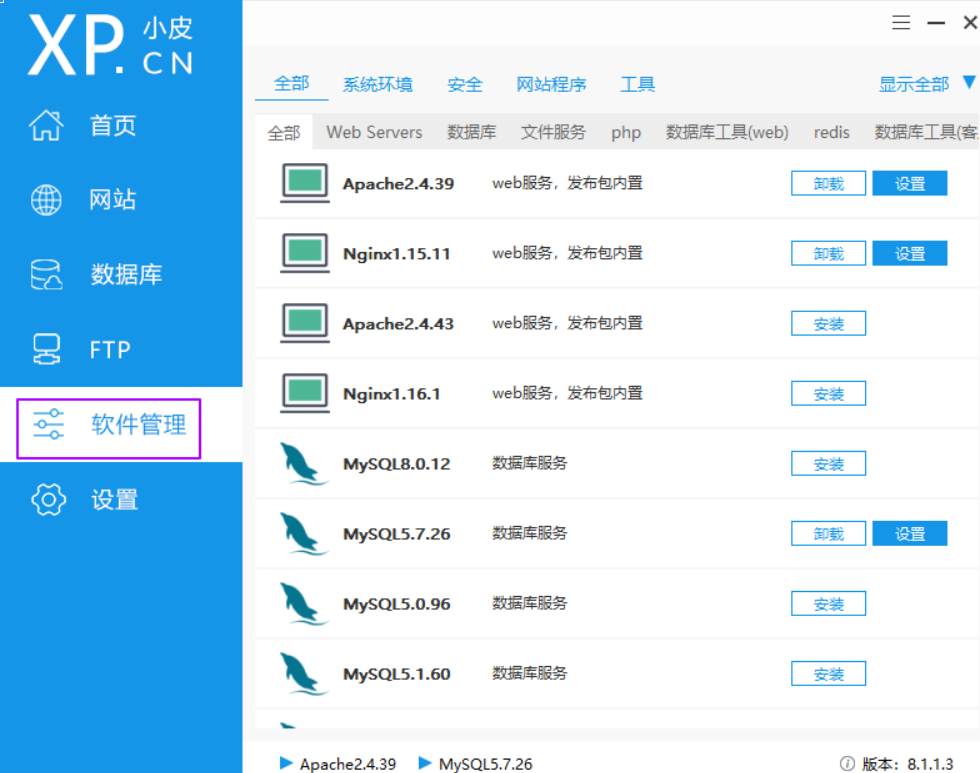

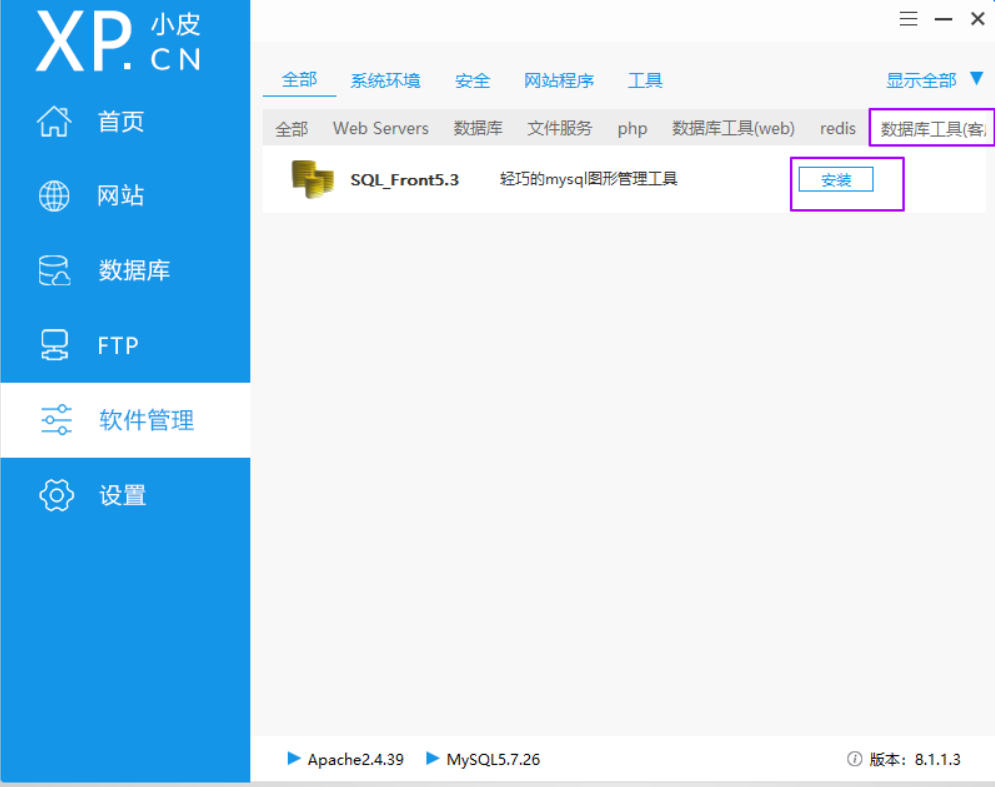

9.点击【软件管理】

10.点击【数据库工具(客户端)】,点击【安装】

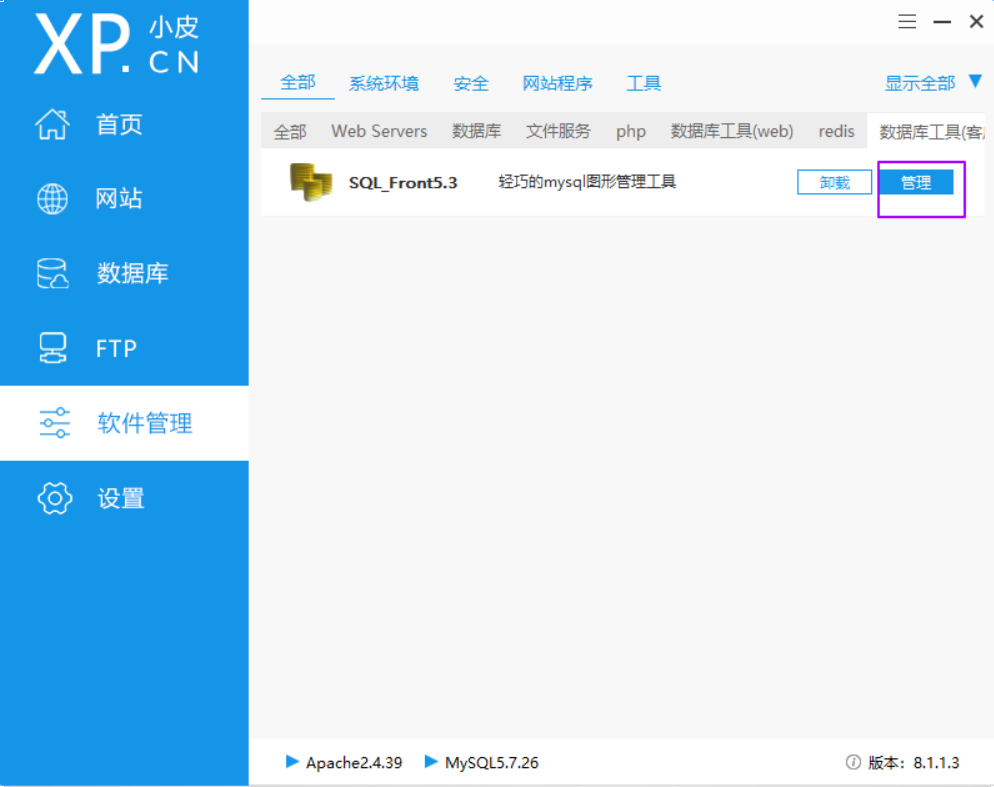

11.安装成功后,点击【管理】

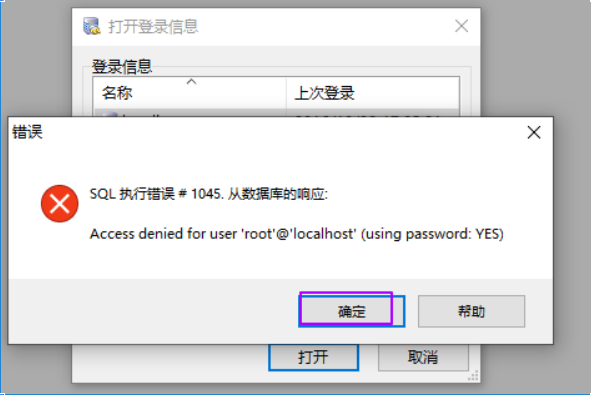

12.点击【打开】

13.点击【确定】

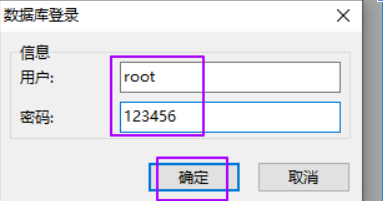

14.输入用户名【root】,密码【123456】,点击【确定】

15.点击【确定】

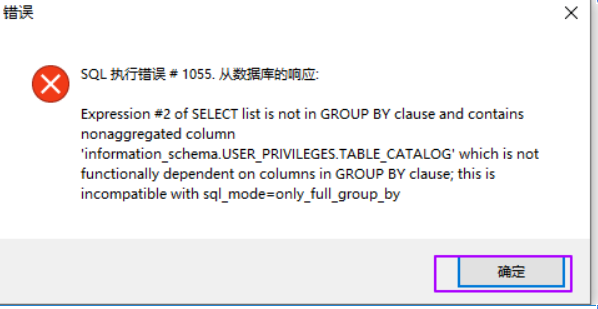

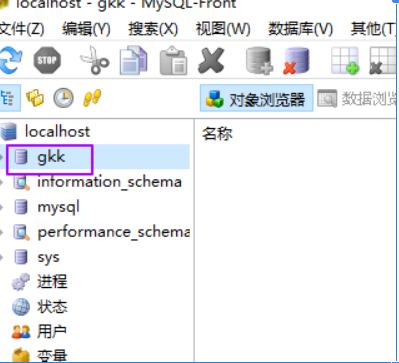

16.点击选中【gkk】

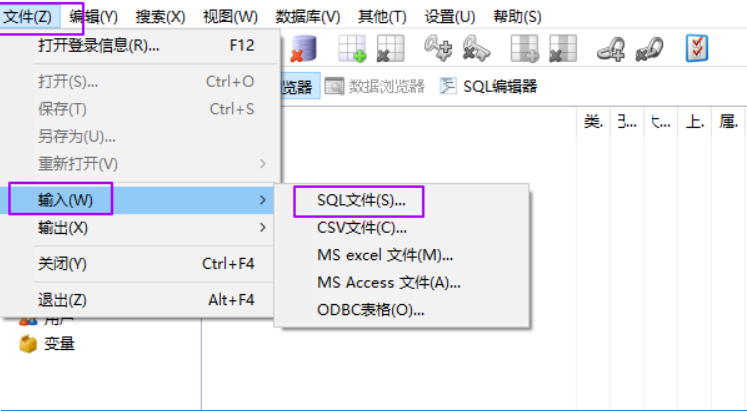

17.点击【文件】,选则【输入】,点击【SQL文件】

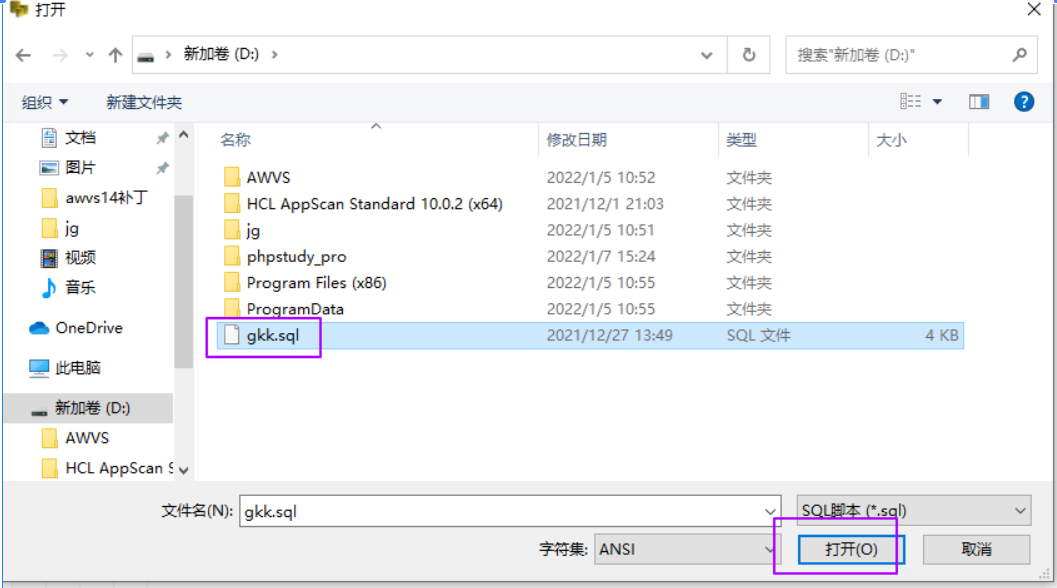

18.选择课程附件里带的【gkk.sql】,点击【打开】

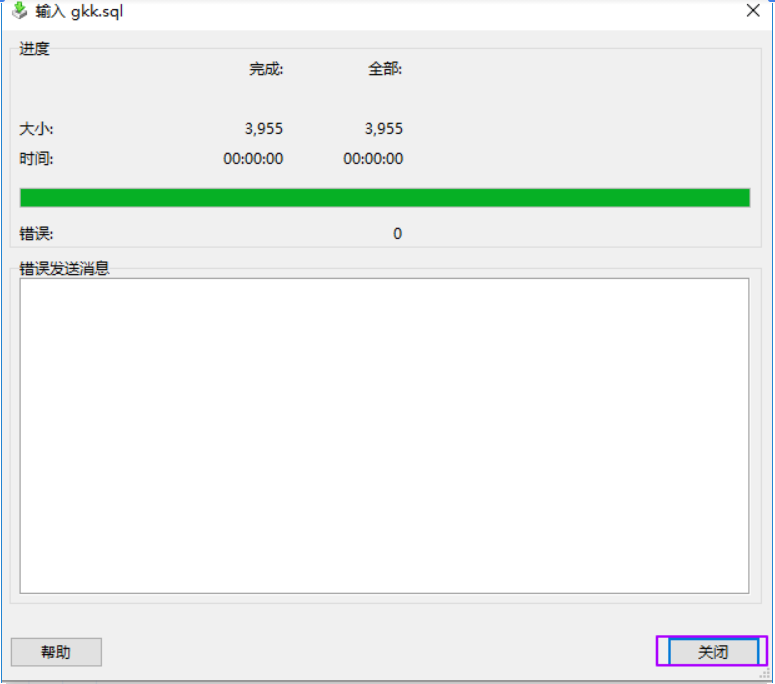

19.导入完成后,点击【关闭】

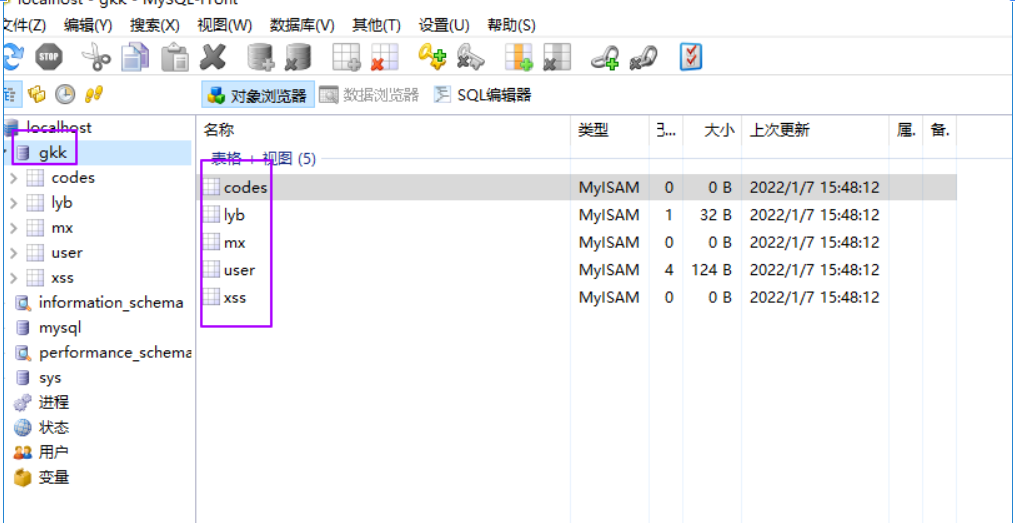

20.根据下图查看数据库表的配置,必须和课件一致才可以

3.部署靶场网站

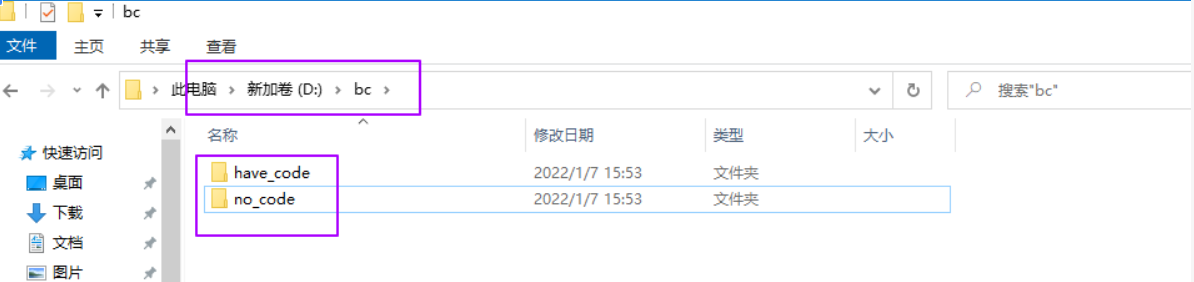

1.将课件里带的两个靶场【have_code】【no_code】复制到一个纯英文的路径下

have_code: 登录有验证码靶场

no_code:登录没有验证码靶场

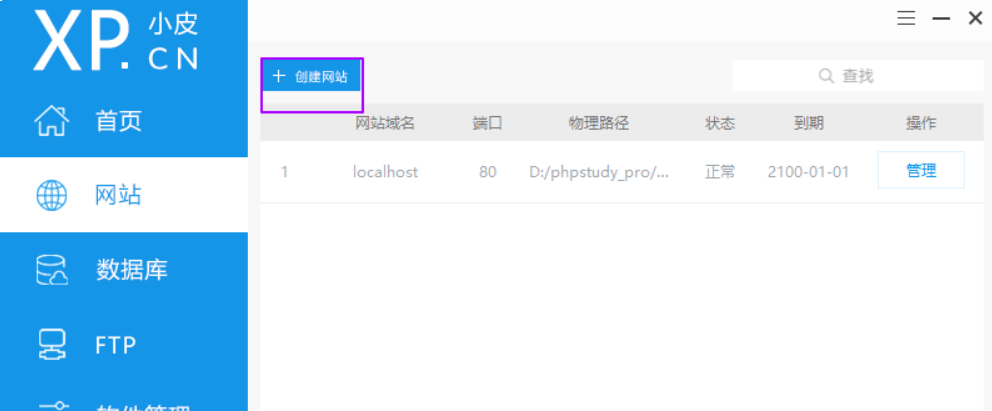

2.打开phpstudy_pro,点击【网站】

3.点击【创建网站】

4.输入域名【127.0.0.1】,端口改为【81】,点击【浏览】

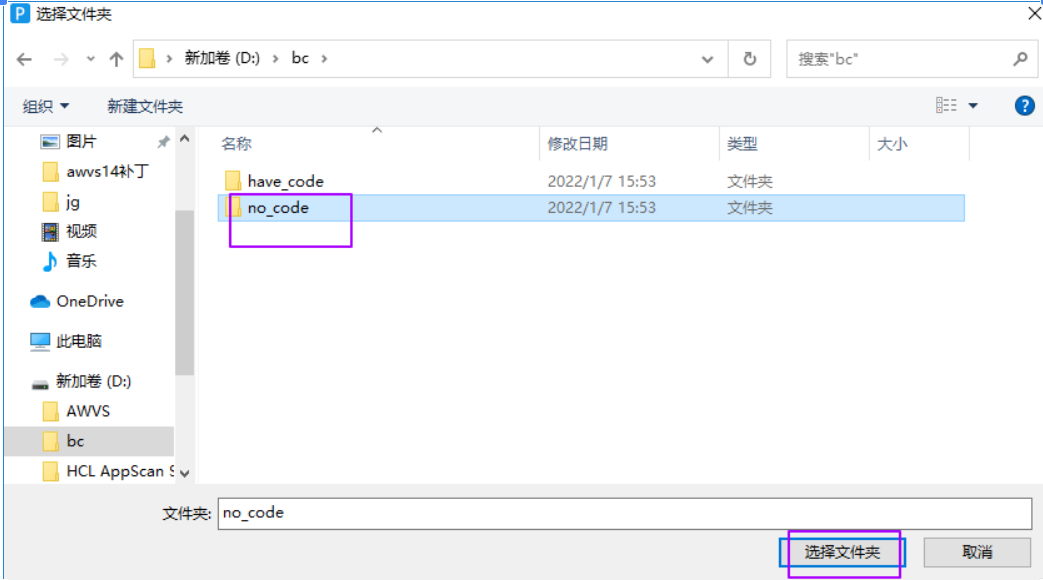

5.选择【no_code】靶场,点击【选择文件夹】

6.点击【确定】

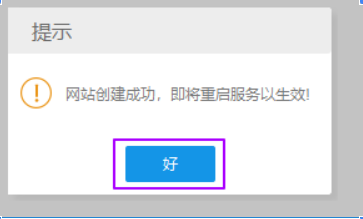

7.点击【好】

8.点击【创建网站】

9.输入域名【127.0.0.1】,端口改为【82】,点击【浏览】

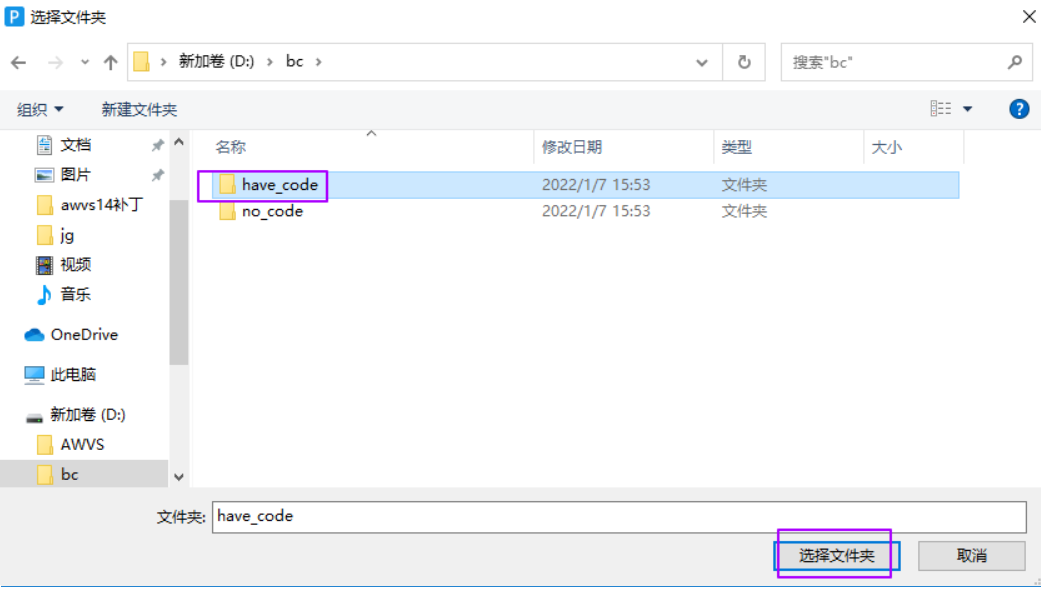

10.选择【have_code】,点击【选择文件】

11.点击【确定】

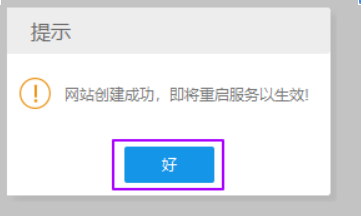

12.点击【好】

13.点击【首页】

14.点击【重启】,重启Apache

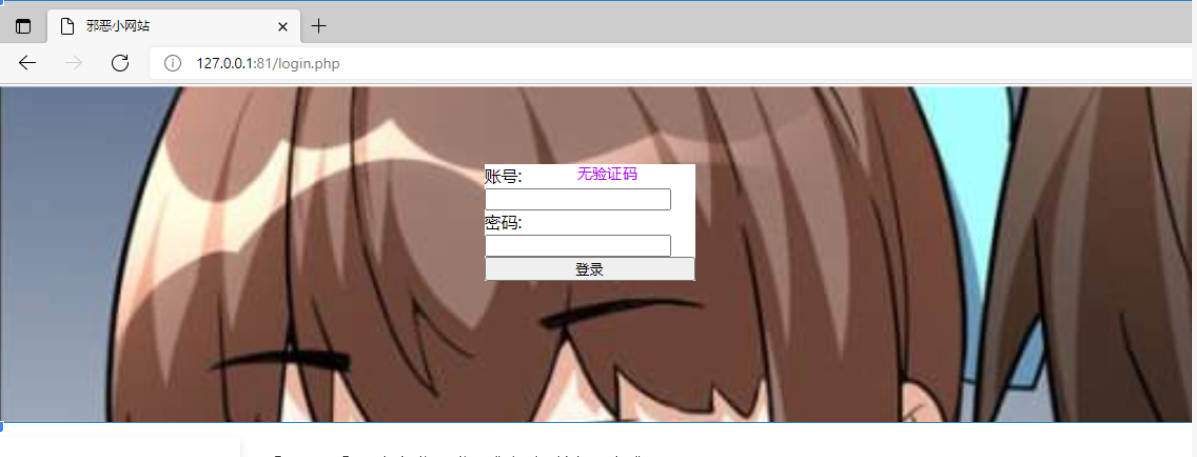

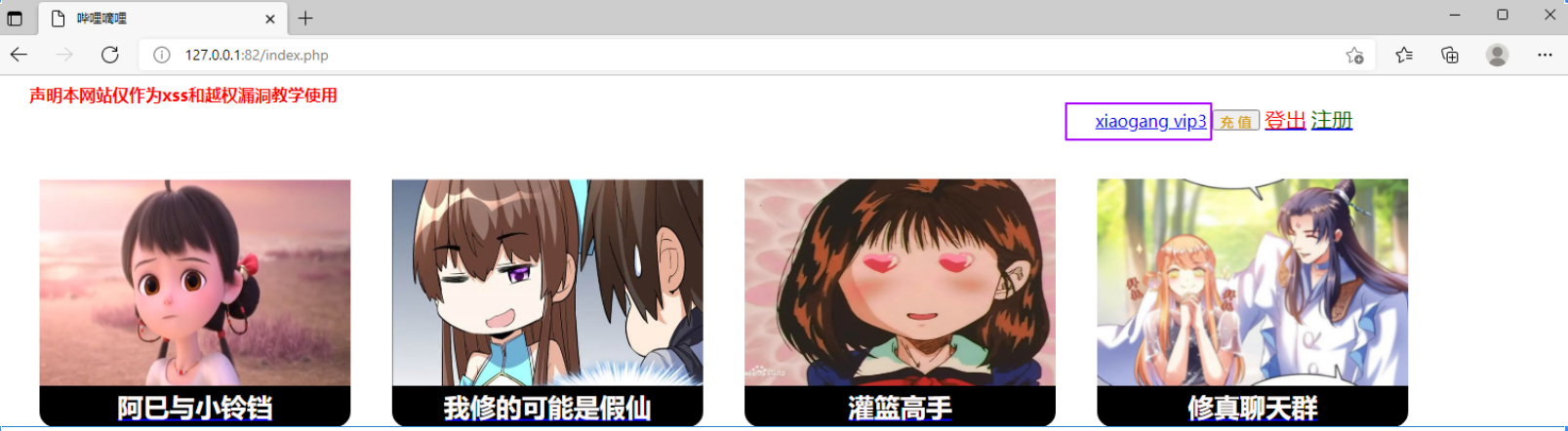

15.重启完成后,浏览器访问 127.0.0.1:81/login.php

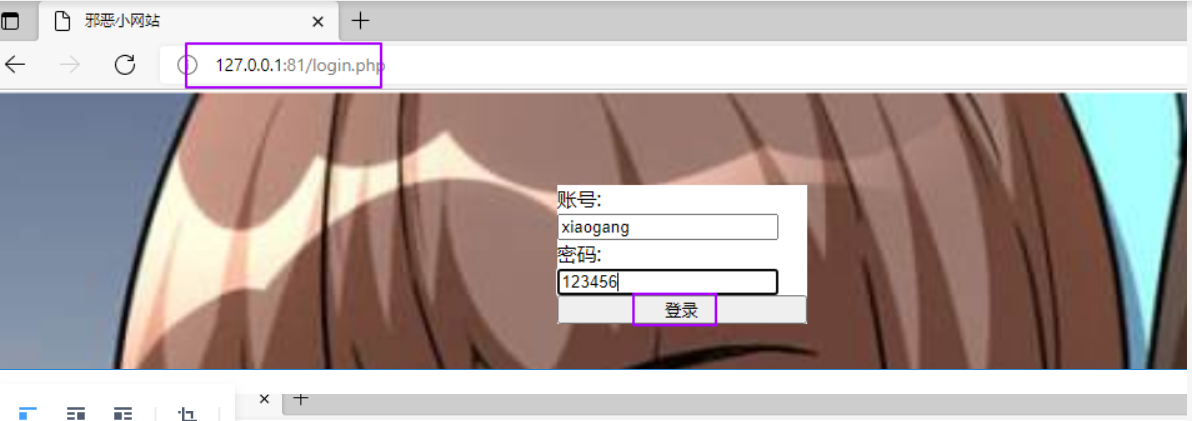

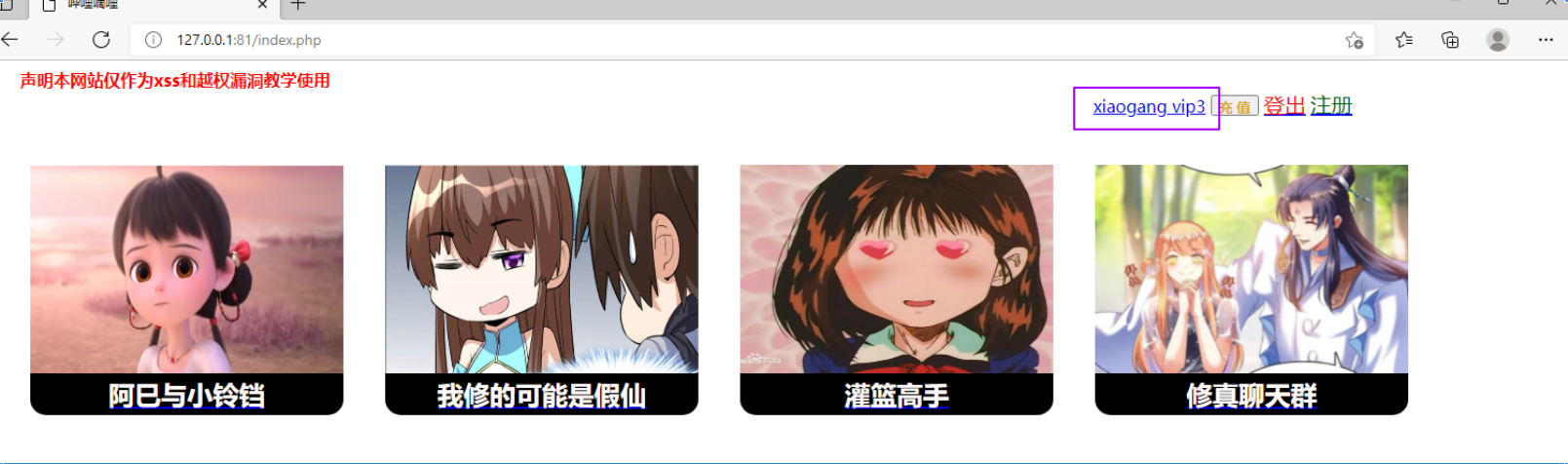

16.输入用户名【xiaogang】,密码【123456】,点击登录,登录成功则环境部署完成

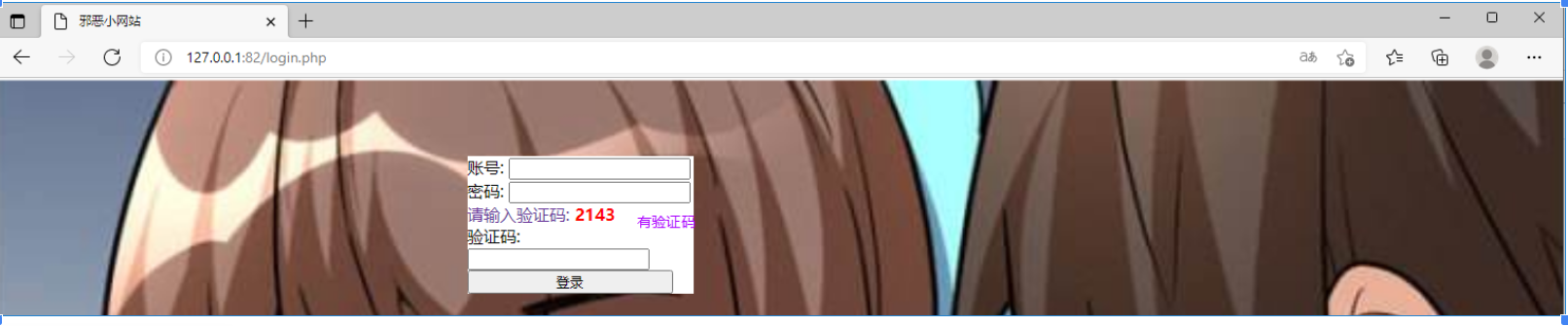

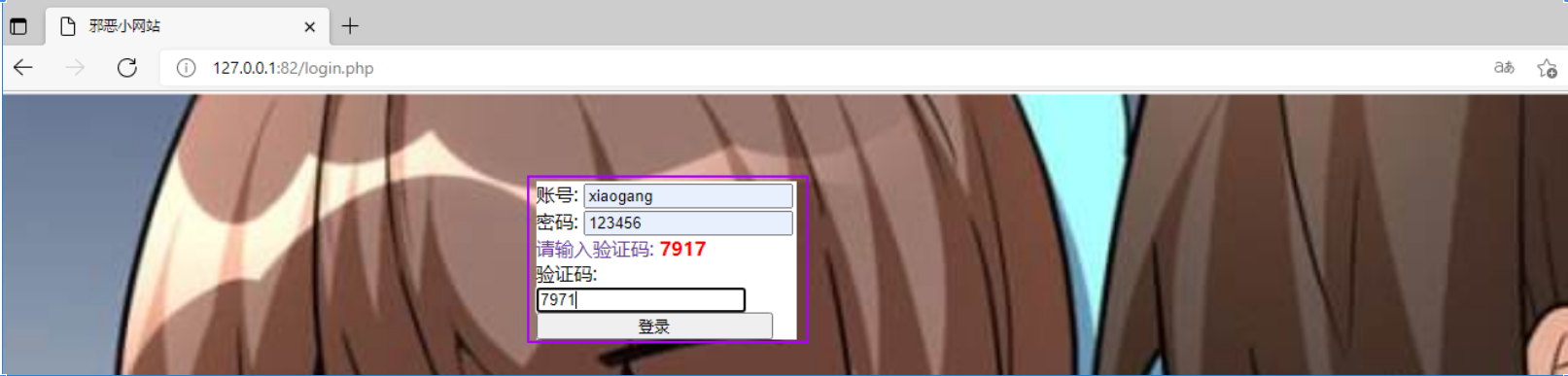

17.浏览器访问 127.0.0.1:82/login.php

18.输入用户名【xiaogang】,密码【123456】,验证码,点击登录,登录成功则环境部署完成

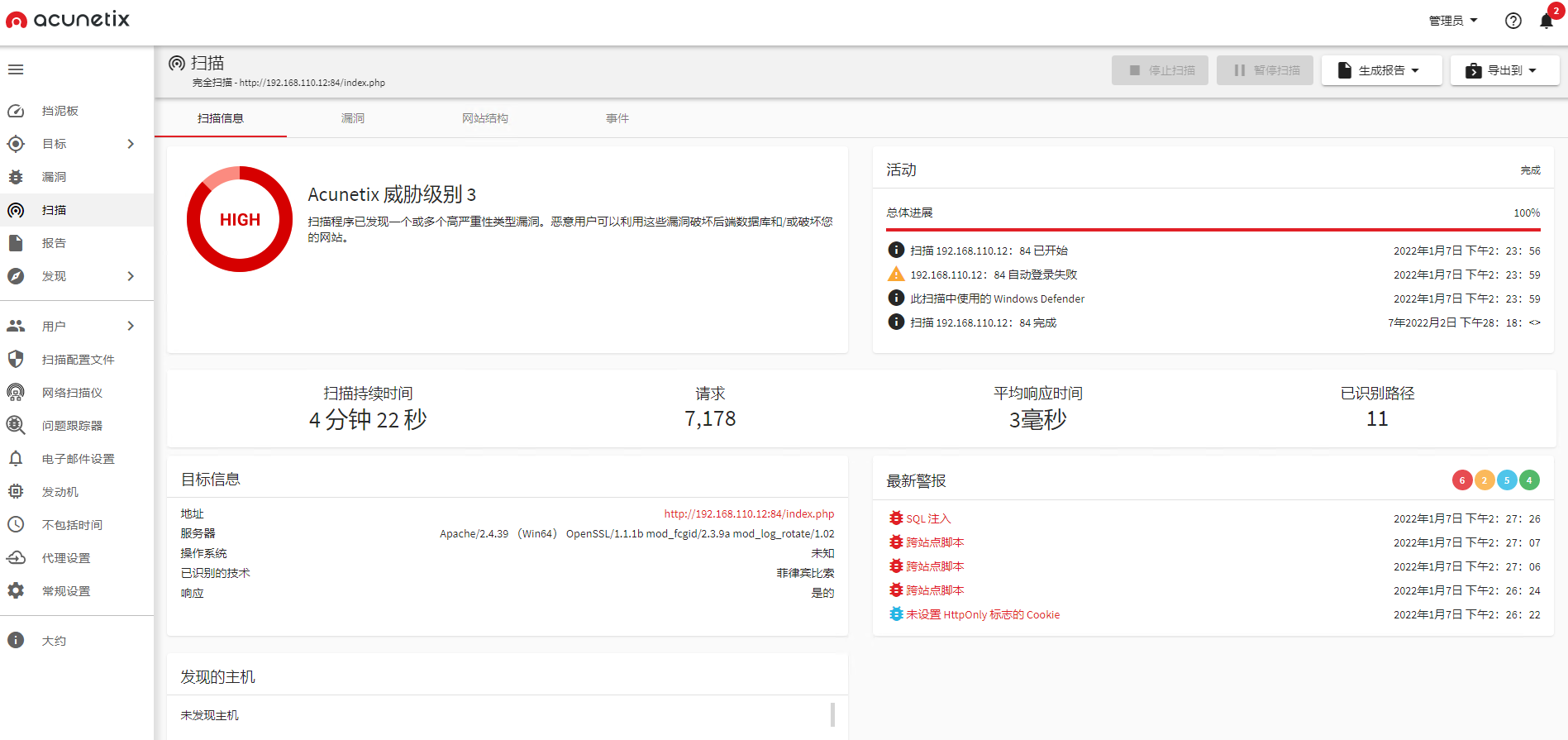

第三节-AWVS扫描Web应用程序

1.账户密码登录扫描

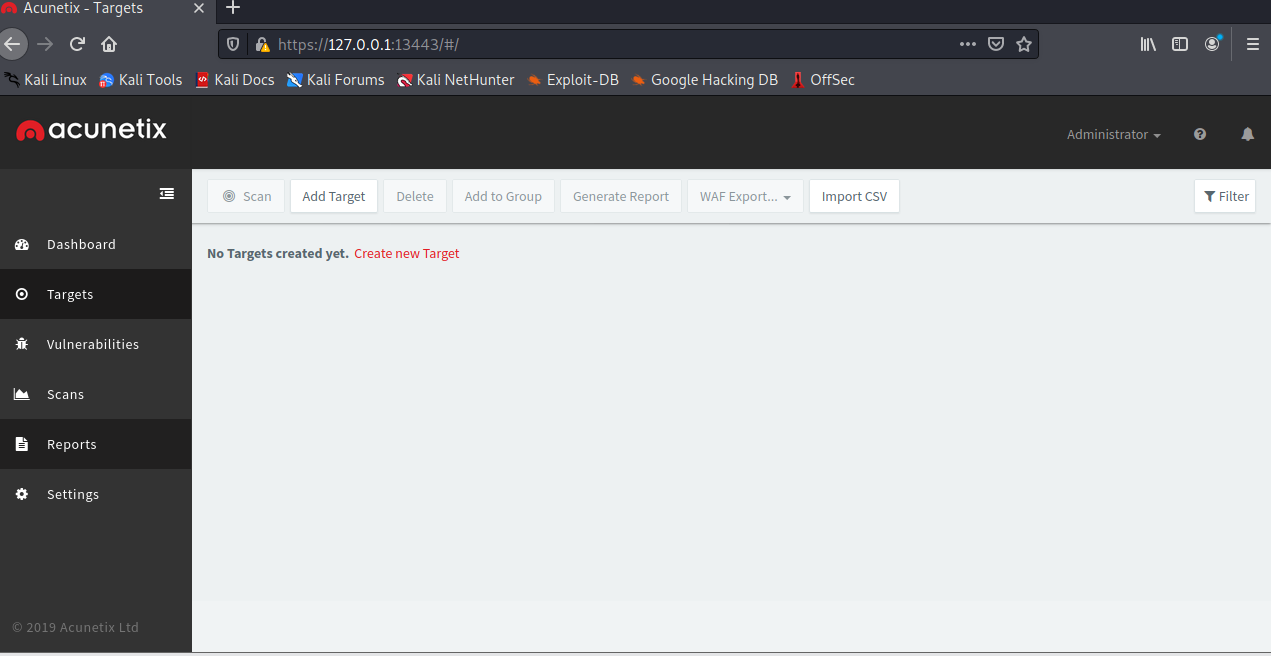

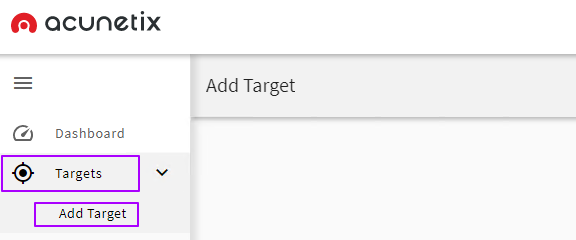

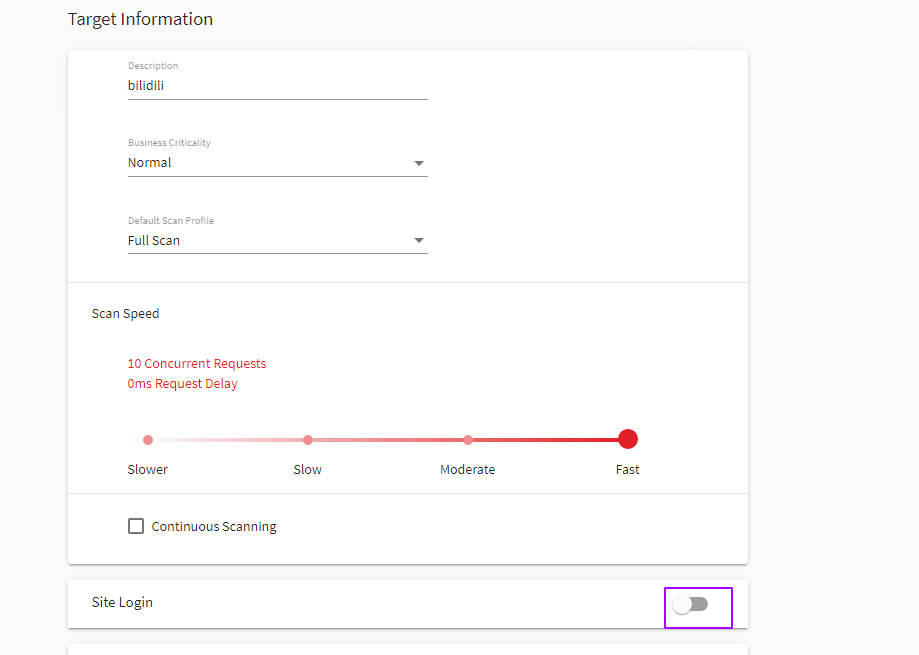

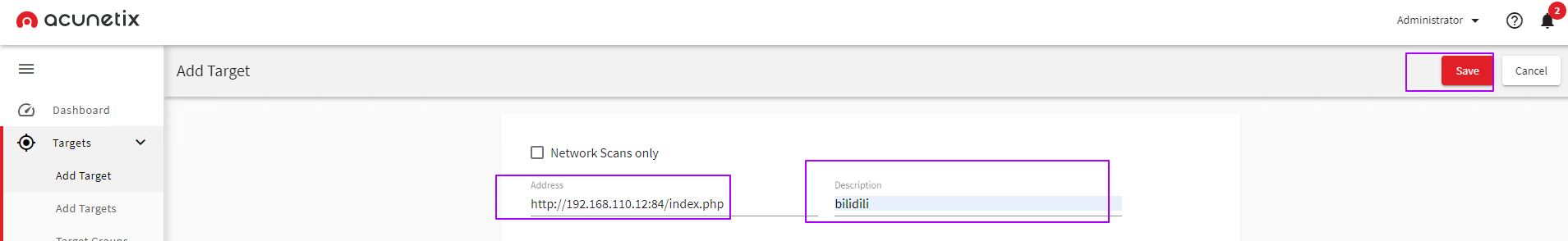

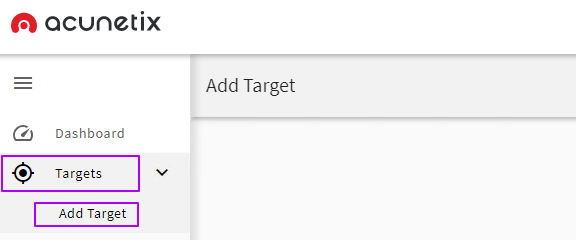

1.点击【Targets】,点击【add Target】

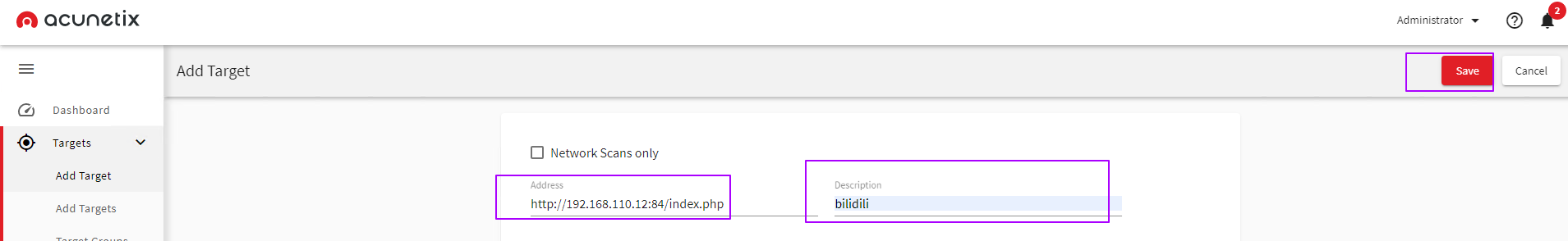

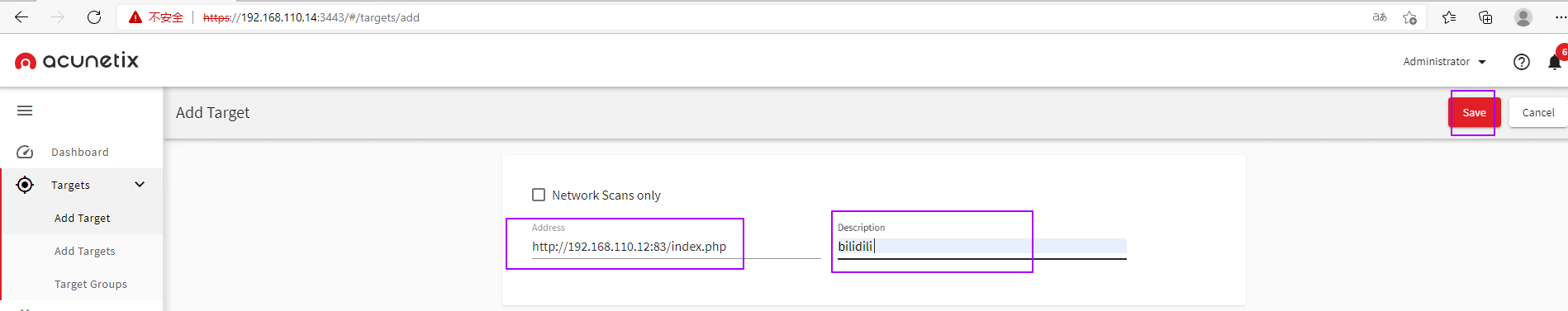

2.输入扫描地址和扫描描述,点击【save】

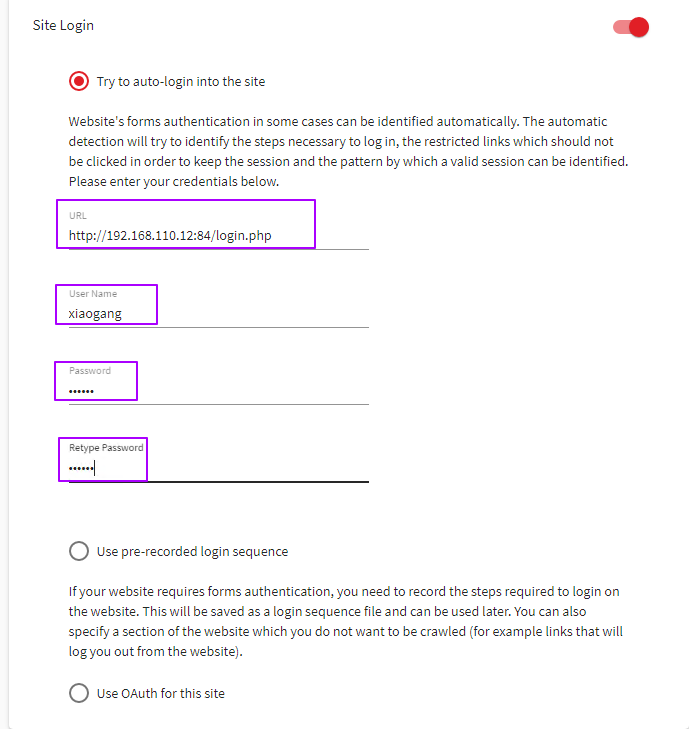

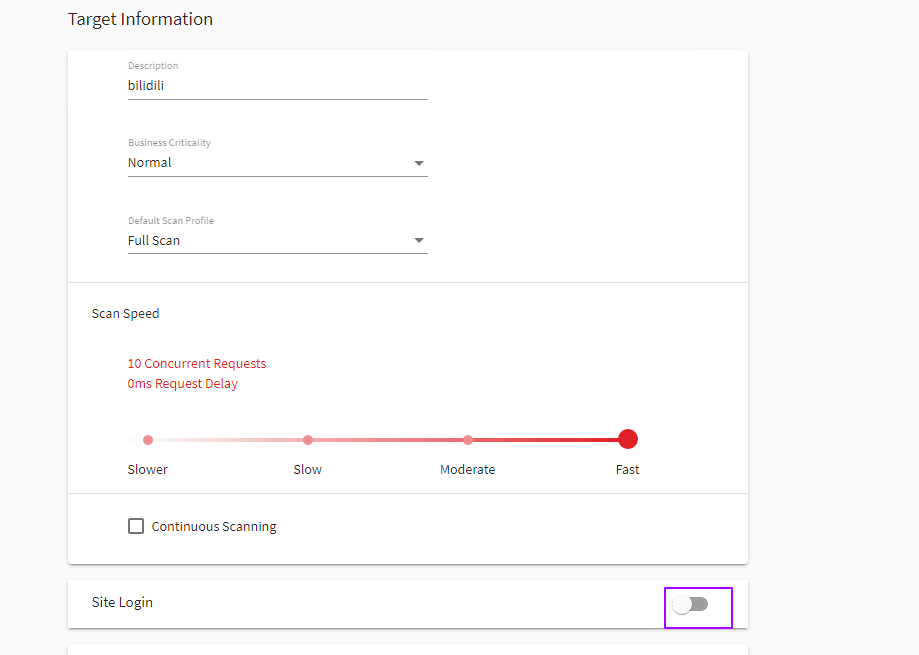

3.点击【Site Login】

4.选择【try to auto-login into the site】,输入登录地址,用户名【xiaogang】,密码【123456】,重复密码【123456】

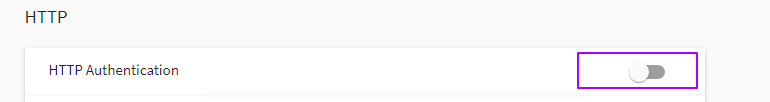

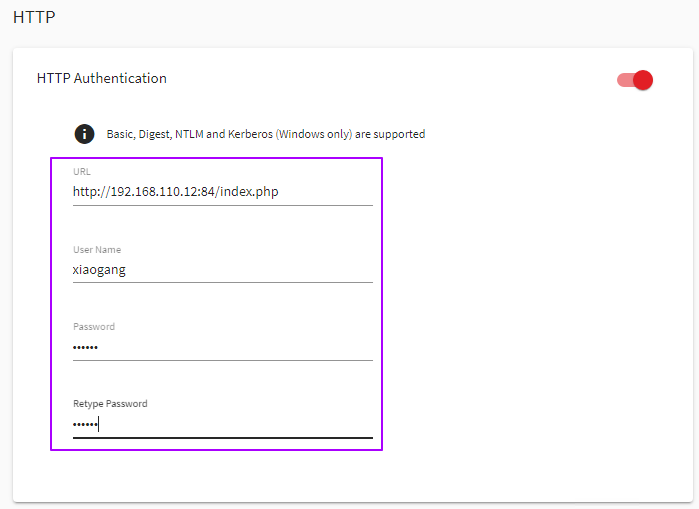

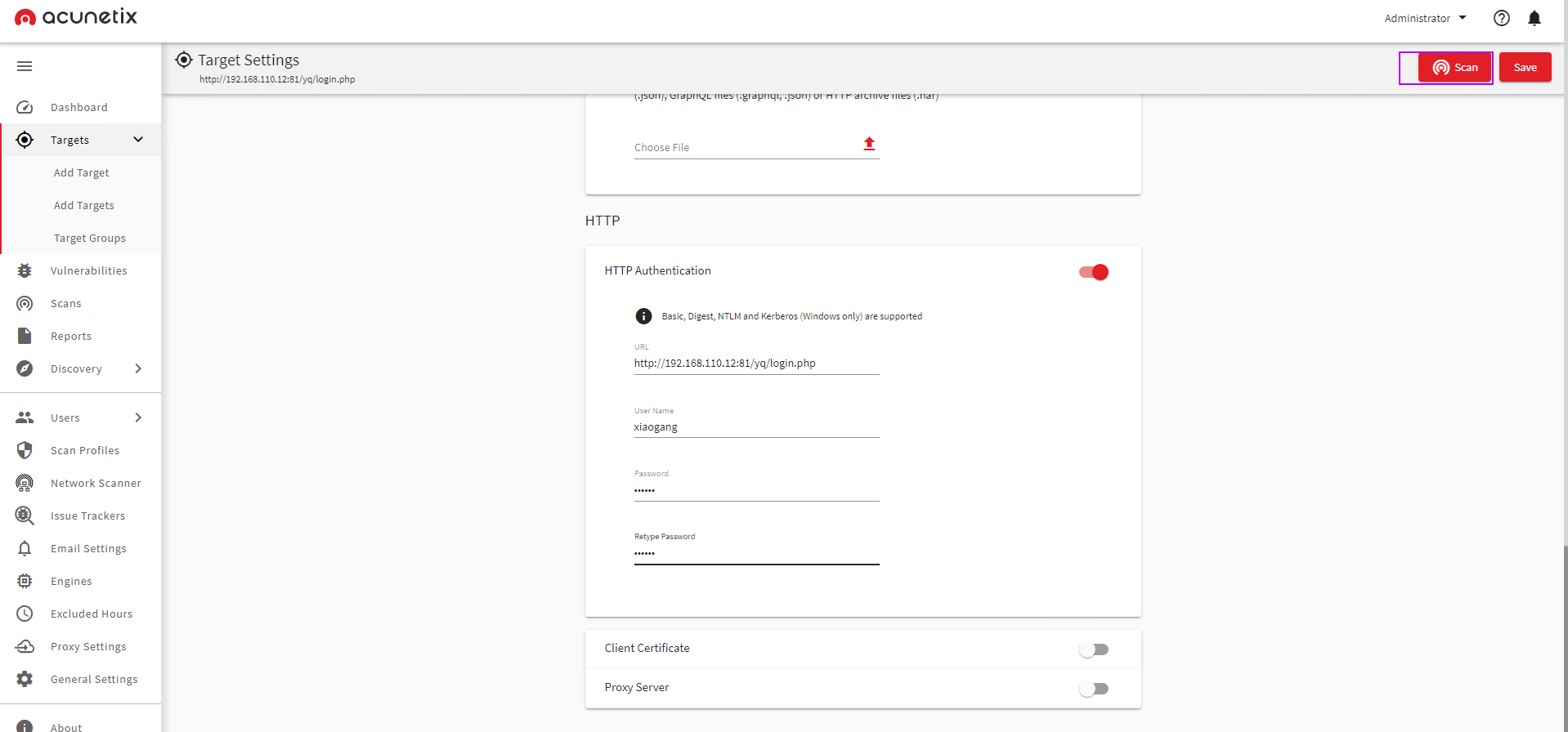

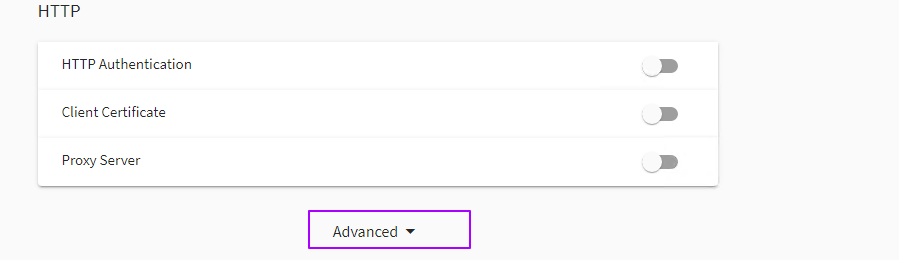

5.点击【HTTP Authentication】的开启按钮

6.输入用户名【小刚】,密码【123456】,重复密码【123456】

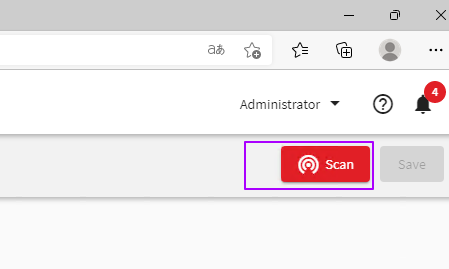

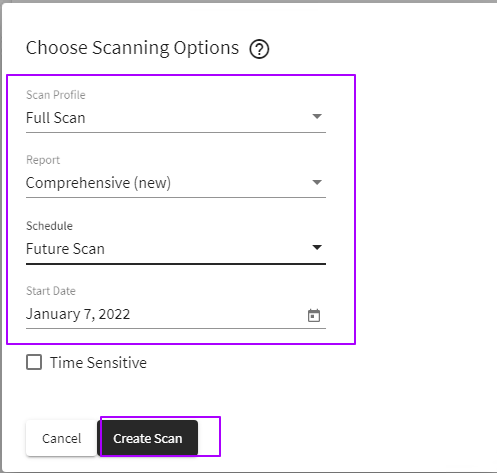

7.点击【save】,然后点击【Scan】按钮

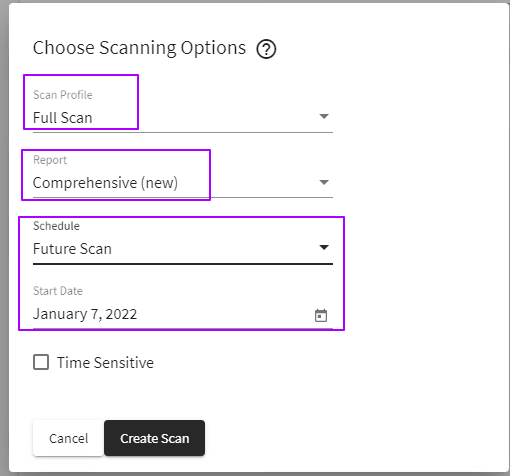

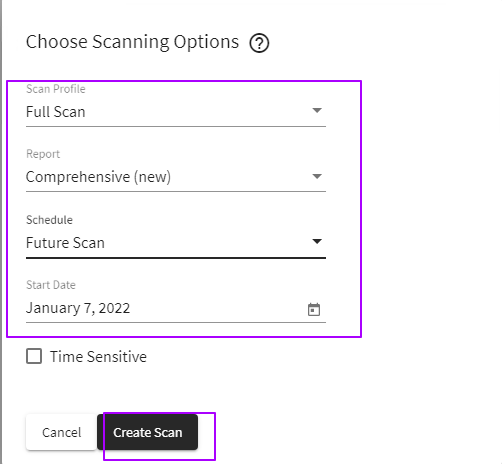

8.选择扫描设置,如图所示,点击【create Scan】

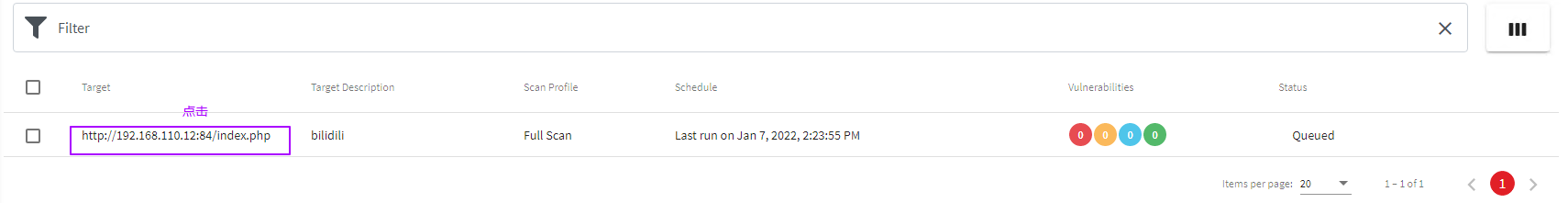

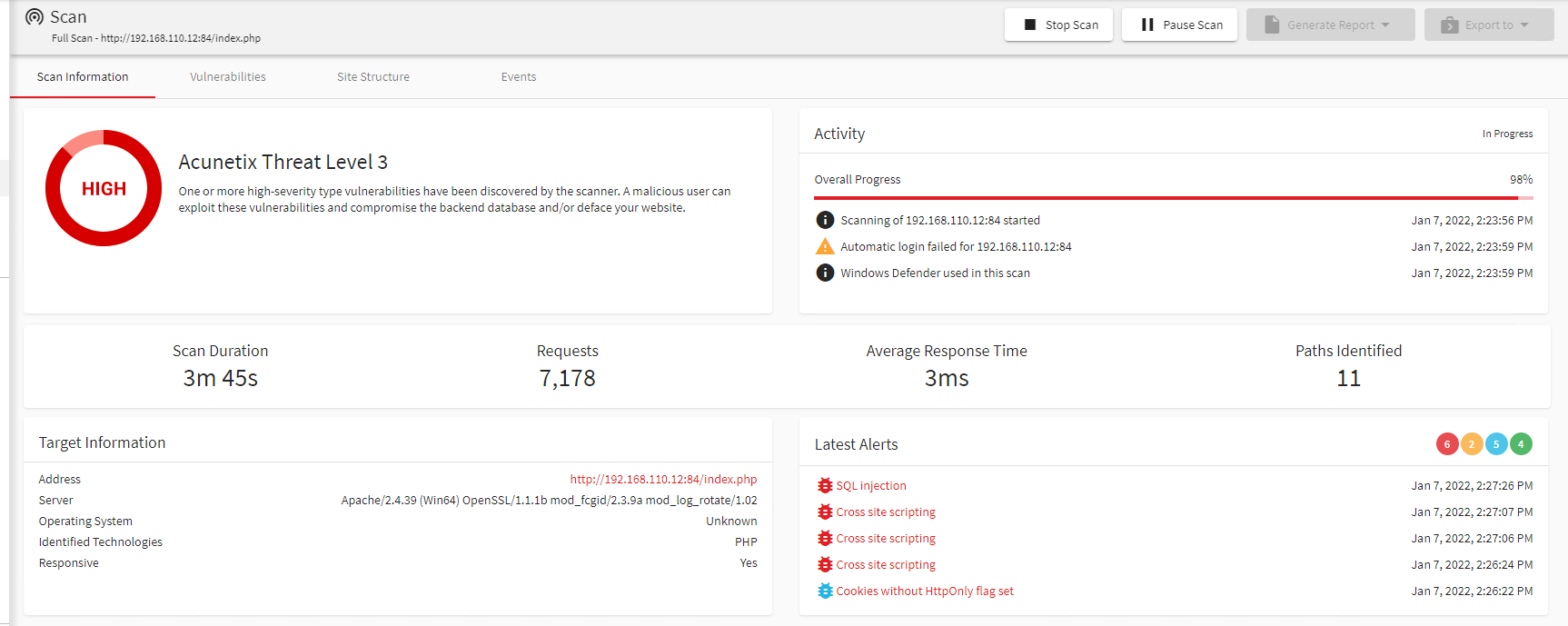

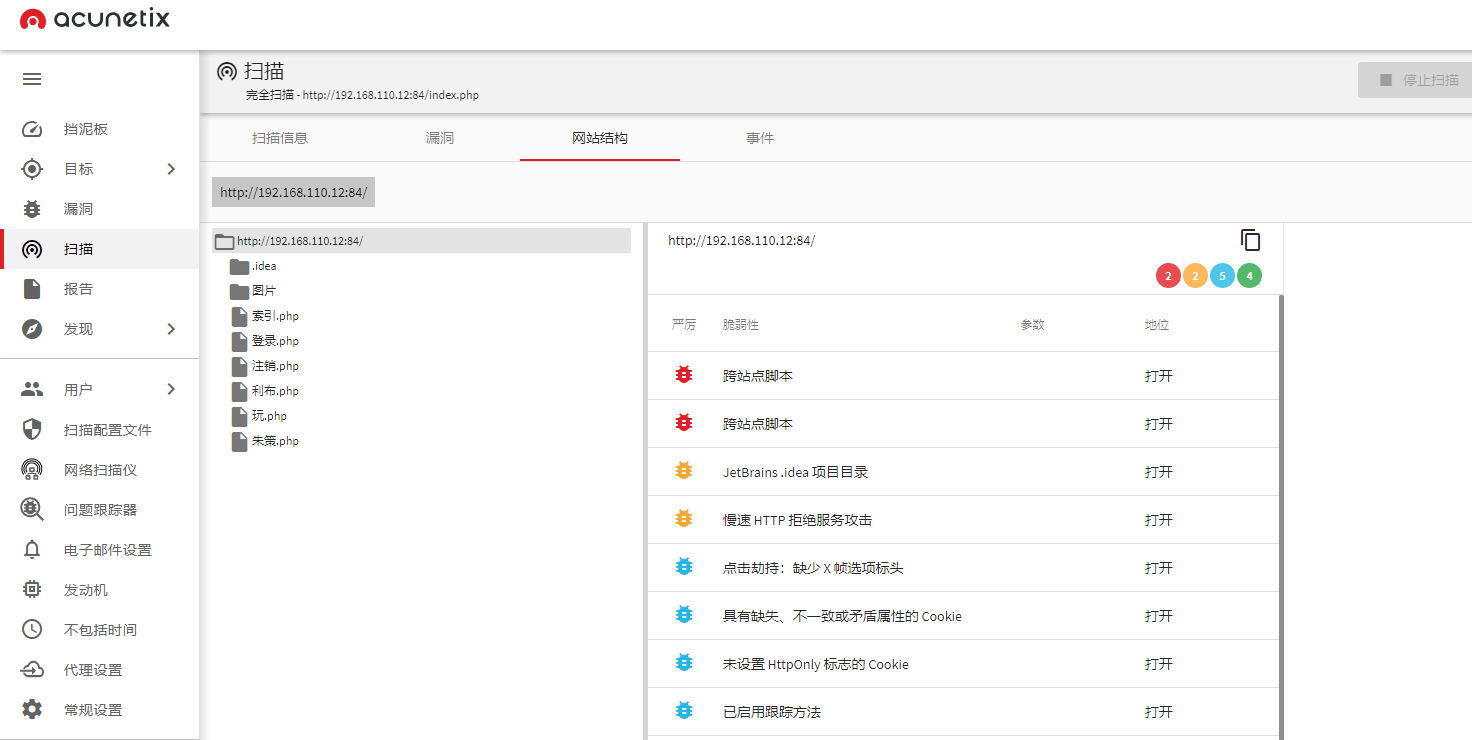

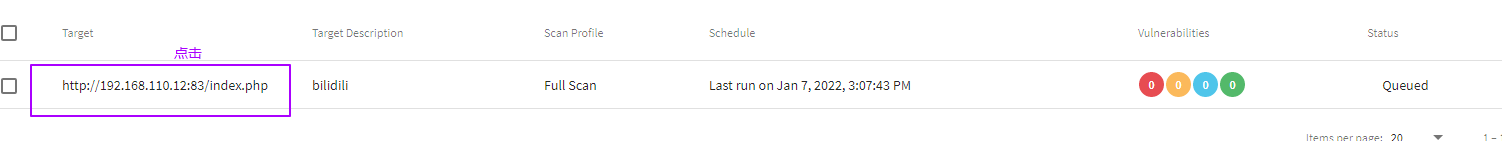

9.点击扫描目标,查看扫描具体内容

10.等待扫描完成

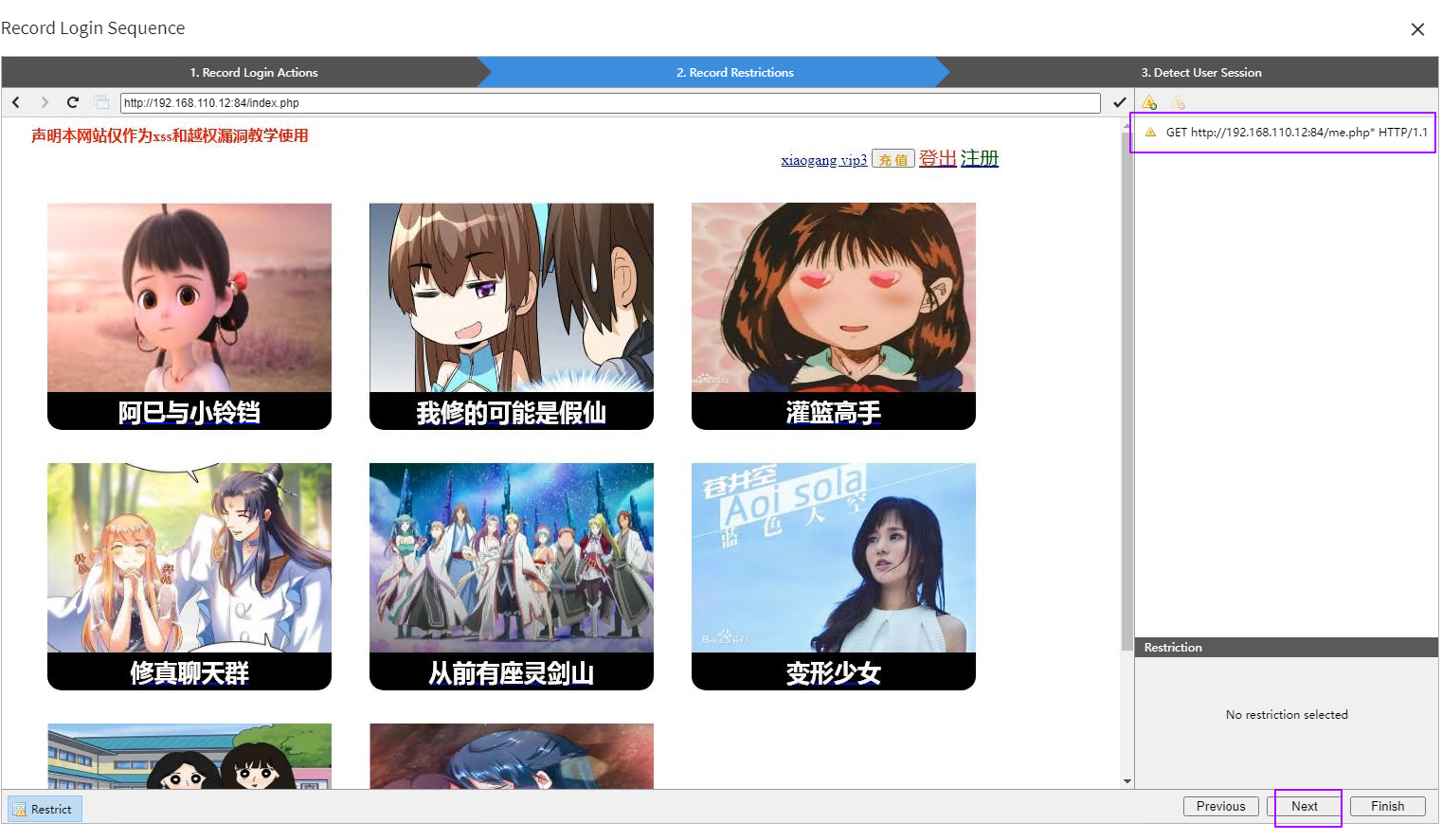

2.利用录制登录序列脚本扫描

1.点击【Targets】,点击【add Target】

2.输入扫描地址和扫描描述,点击【save】

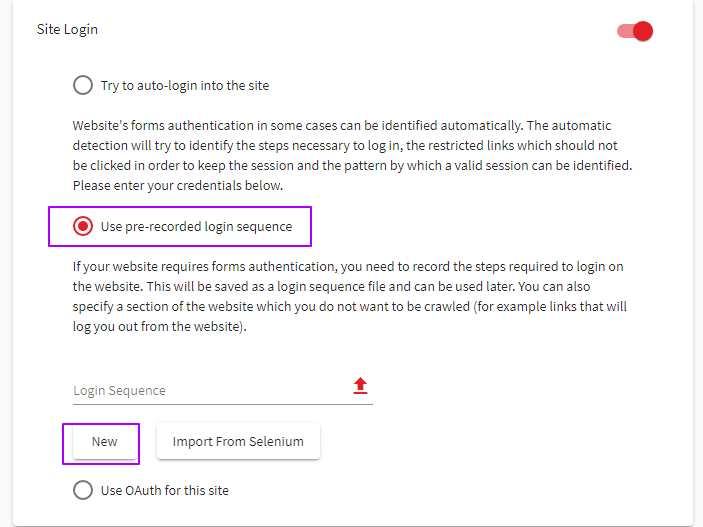

3.点击【Site Login】

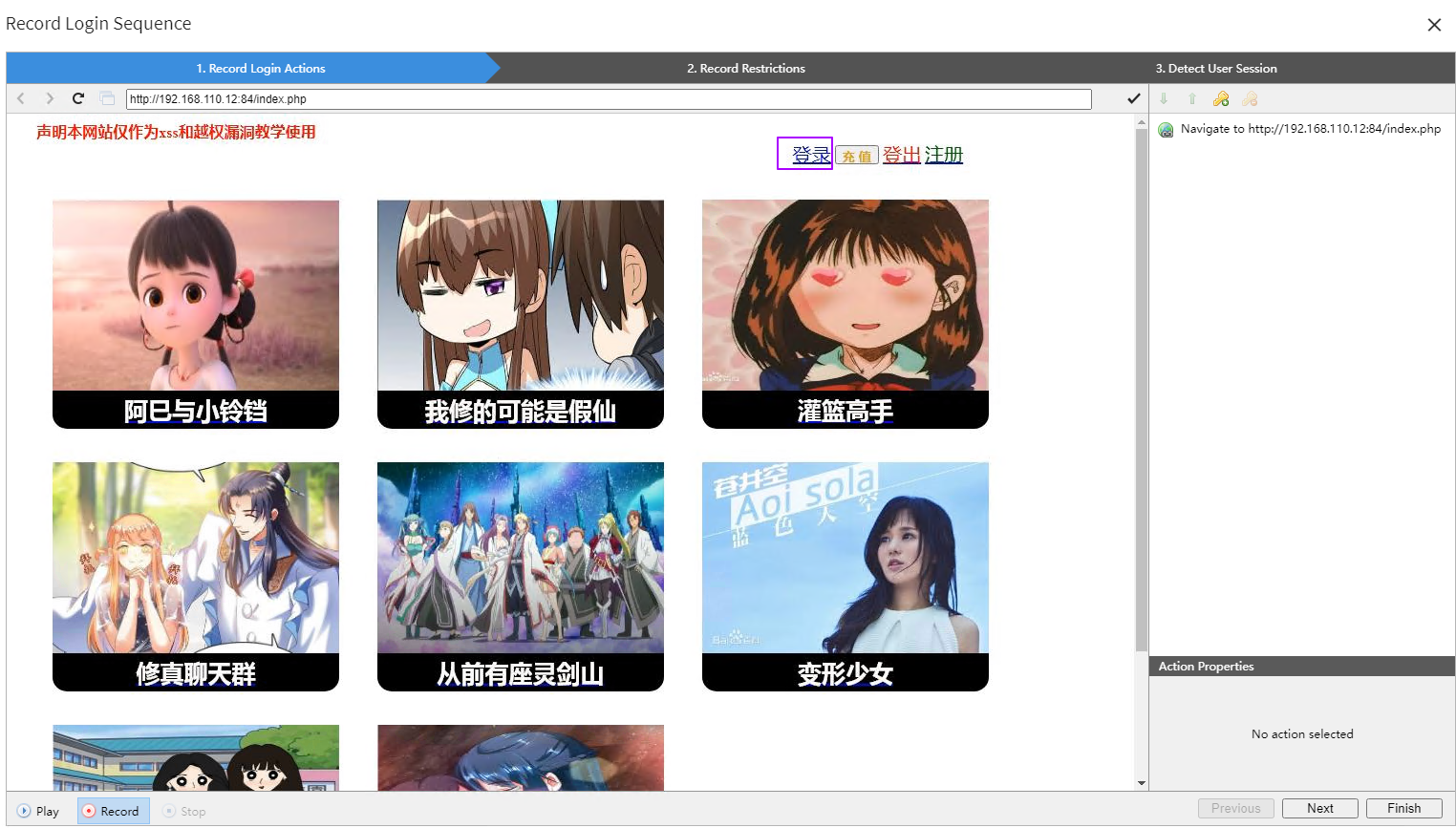

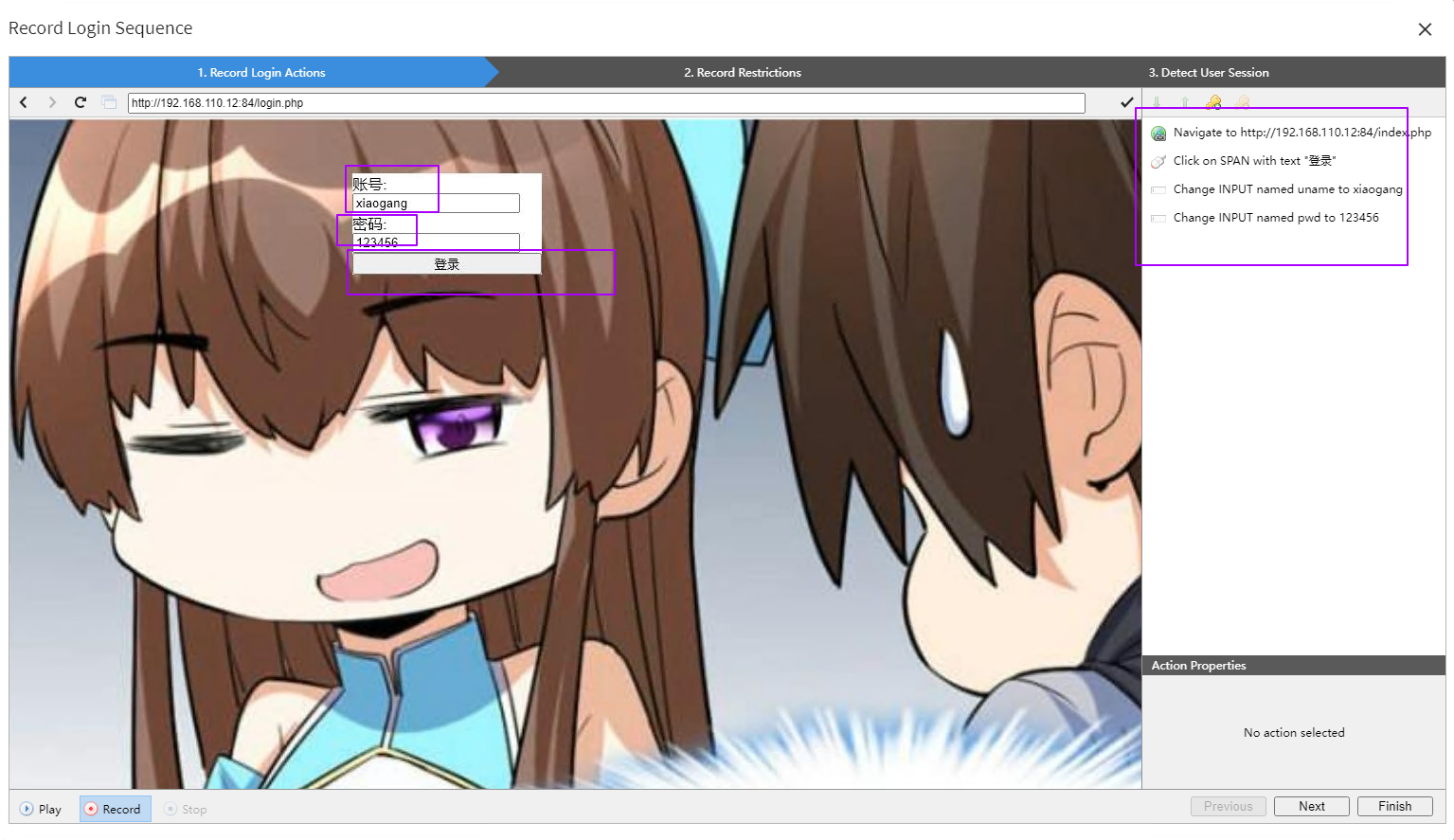

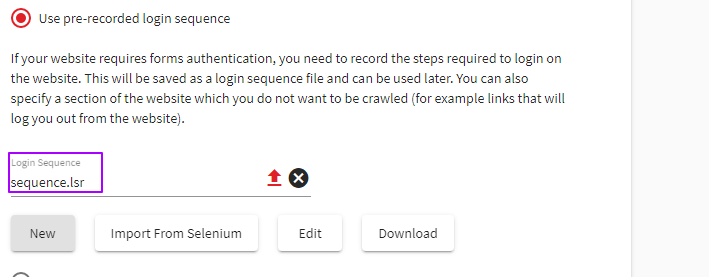

4.选择【Use pre-recorded login sequence 】,点击【New】

5.点击【登录】

6.输入用户名【xiaogang】,密码【123456】,点击【登录】

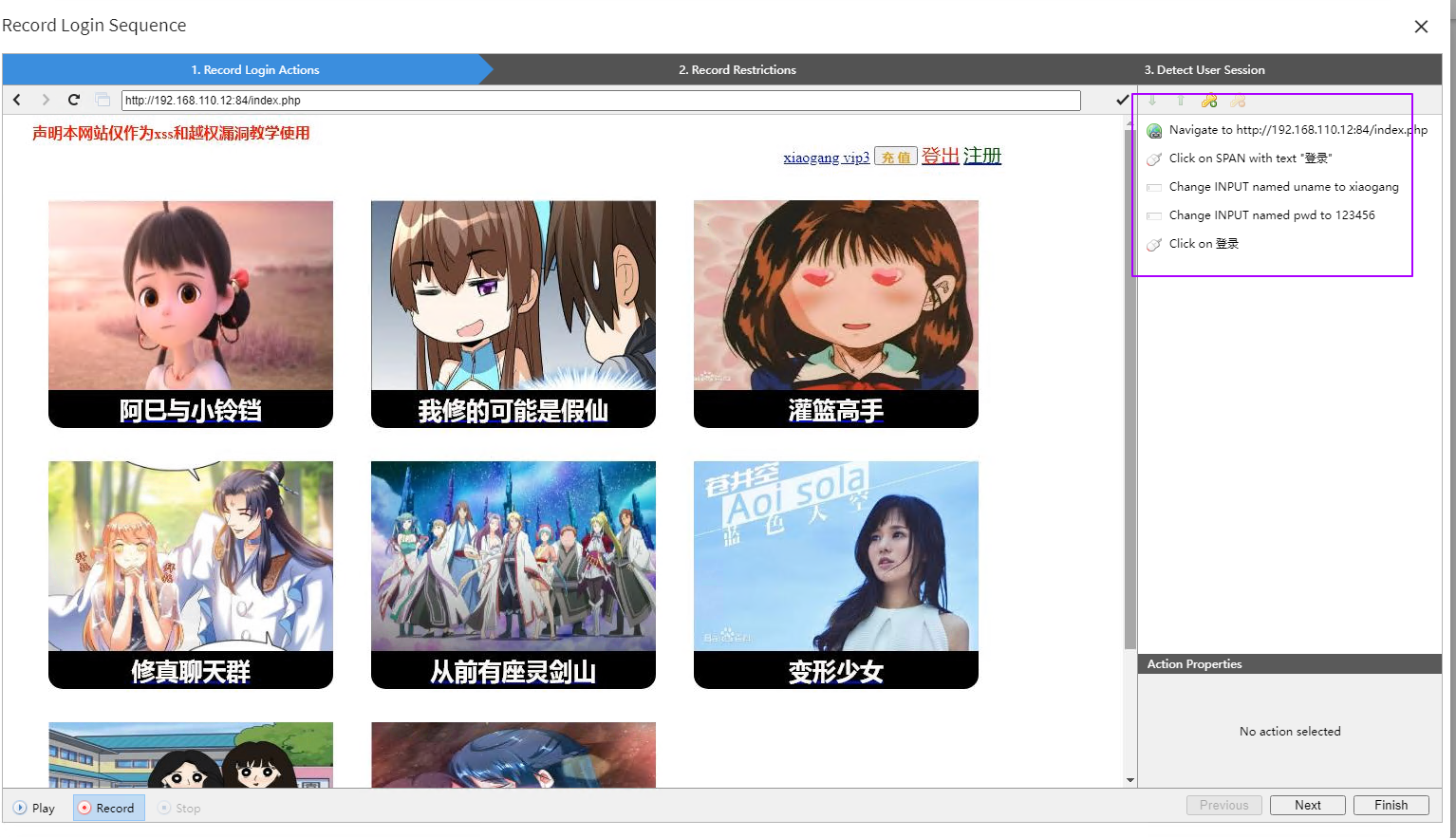

7.检查登录脚本流程是否完整,点击【Next】

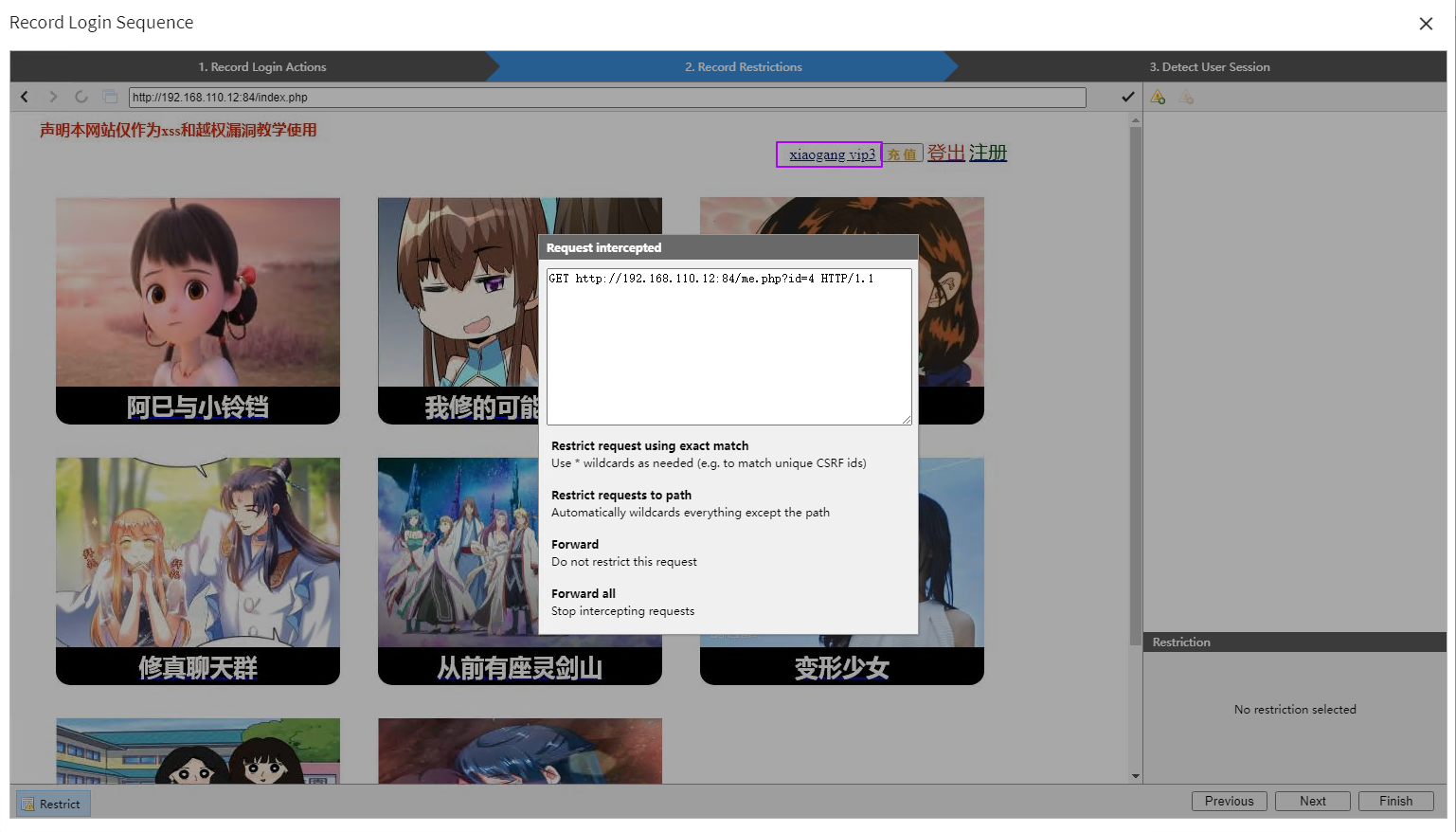

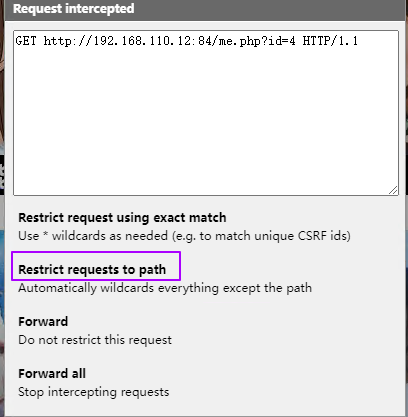

8.点击【xaiogang_vip3】

9.点击【Restrict requests to path】

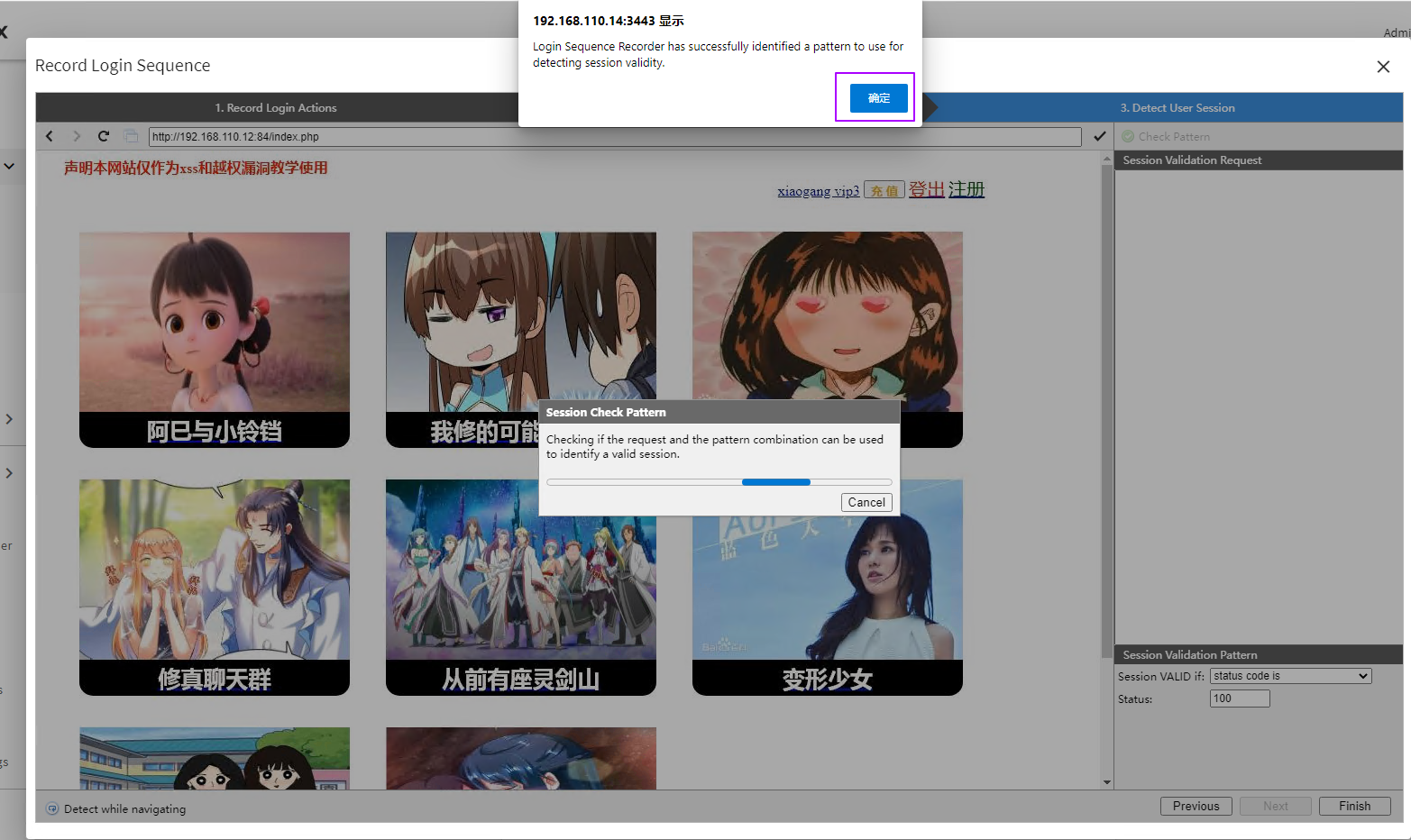

10.点击【Next】

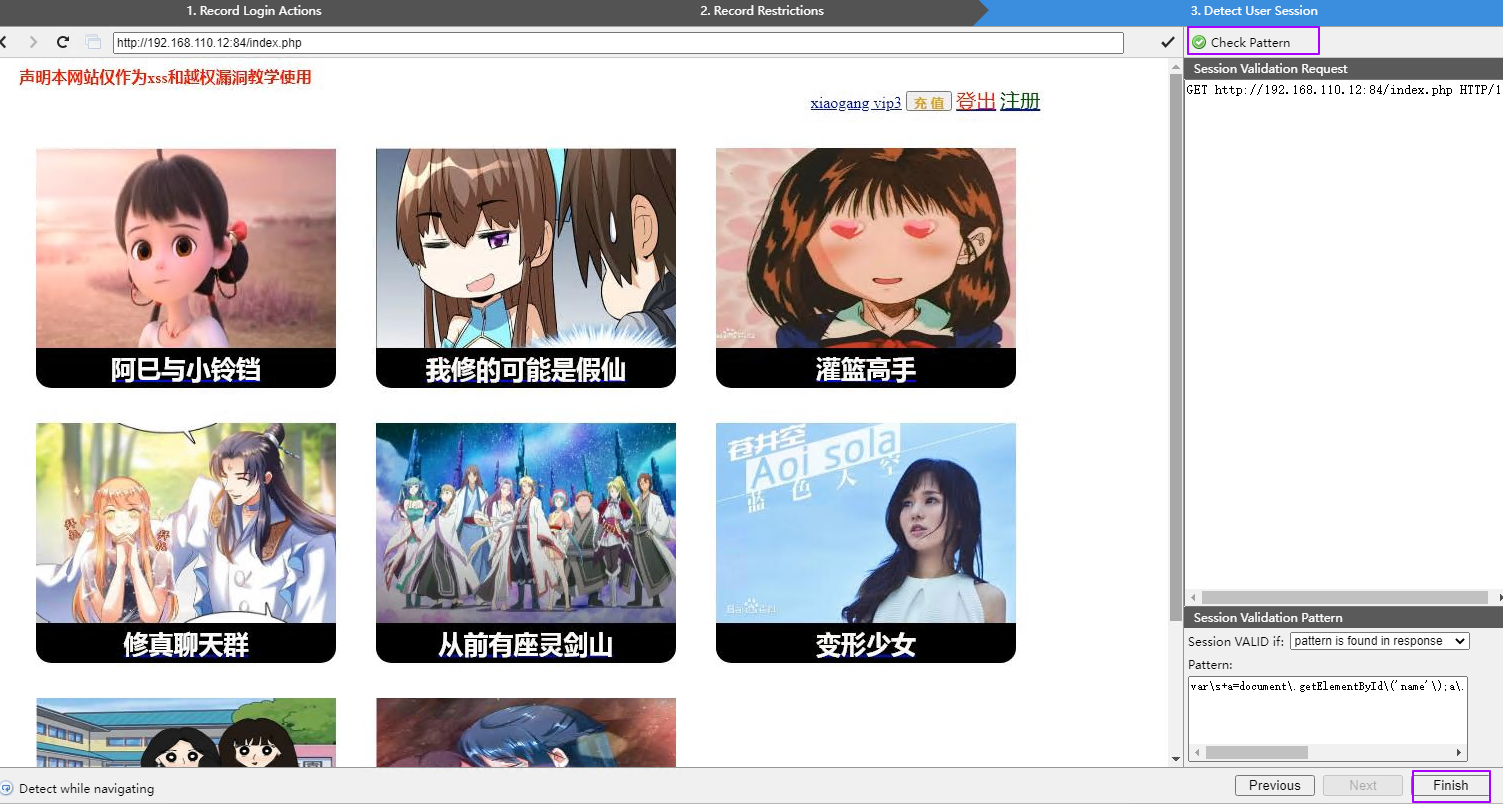

11.点击【确定】

12.点击【Finish】

13.点击【Scan】

14.选怎扫描配置,如下图所示,点击【Create Scan】

15.点击目标连接,查看具体扫描信息

16.等待扫描完成

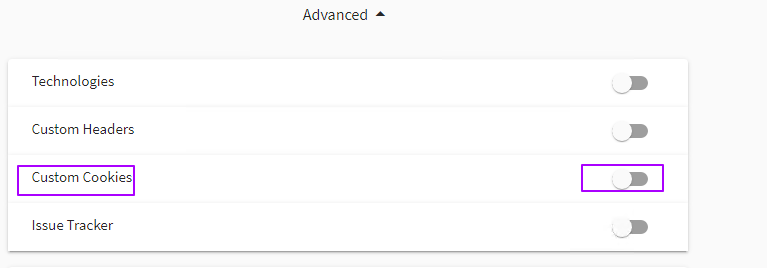

3.利用定制cookie扫描

扫描过程会遇到网站 存在 手机验证码,图形验证码,滑动验证等等,这时候想要深度扫描时,就需要进行登录绕过。最长用的手段就是定制cookie绕过。

1.点击【Targets】,点击【add Target】

2.输入扫描地址和扫描描述,点击【save】

3.点击【Advanced】

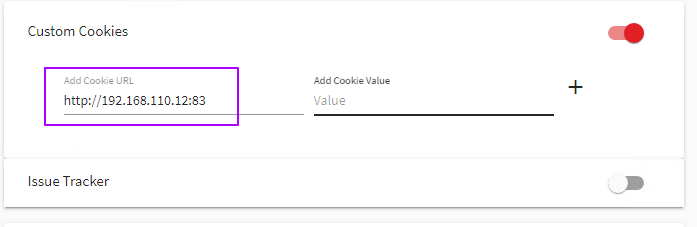

4.点击【Custom Cookies】

5.输入被测网站网址

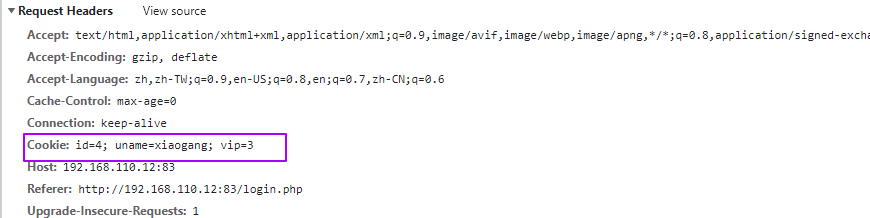

6.切换到其他浏览器,获取网站的cookie值

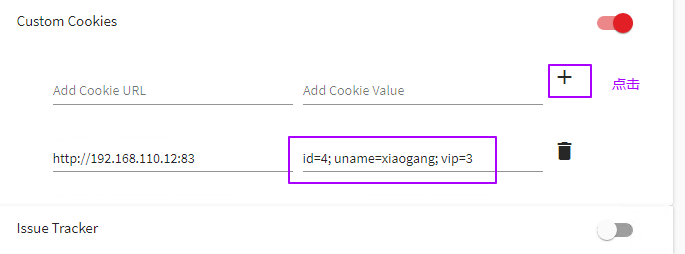

7.切换会AWVS,输入cookie的值,点击【+】

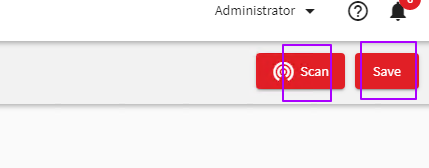

8.点击【save】,然后点击【Scan】

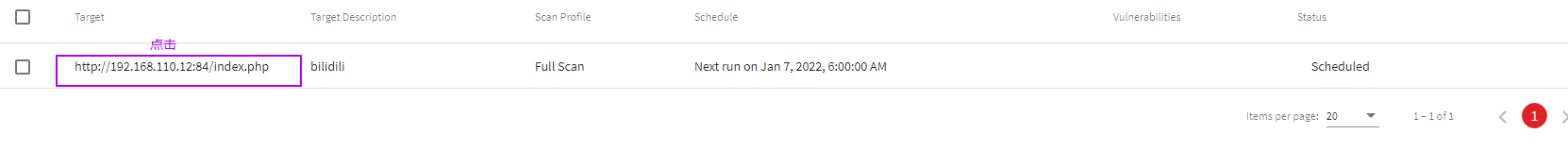

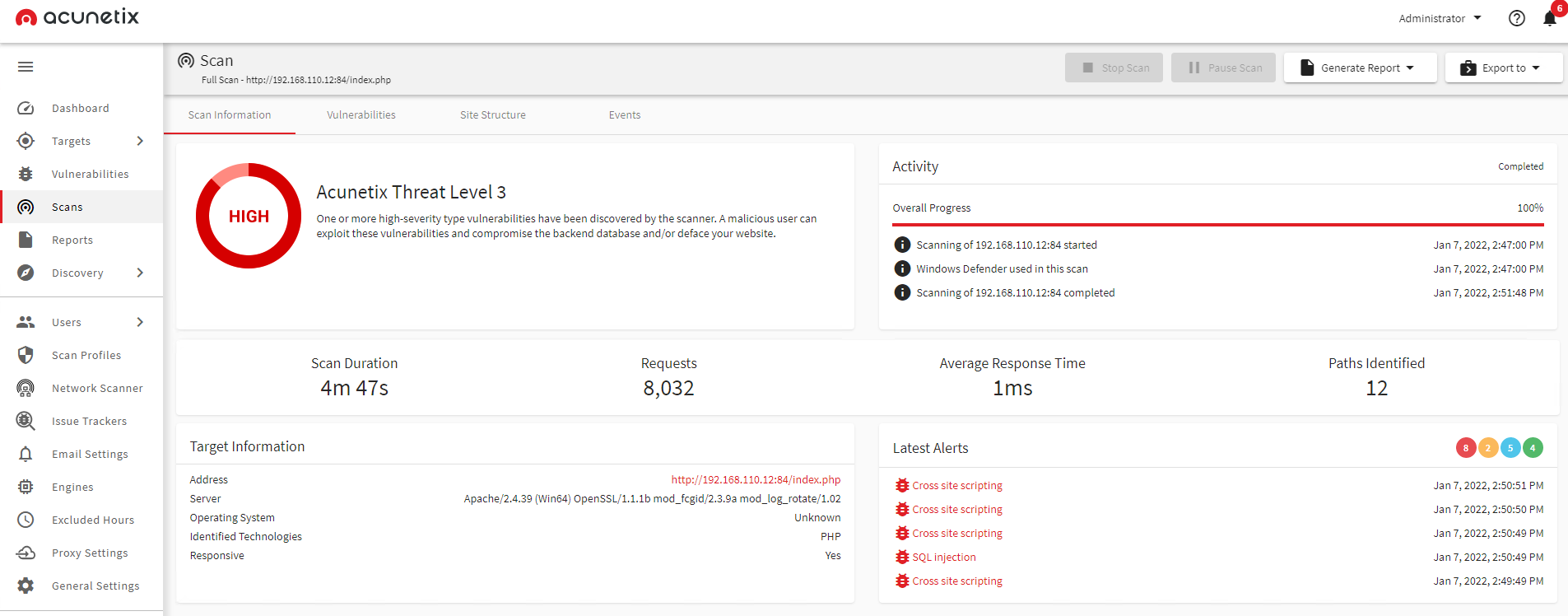

9.设置扫描选项,如下图所示,点击【Create Scan】

10.点击扫描的网站地址,查看扫描信息

11.等待扫描完成

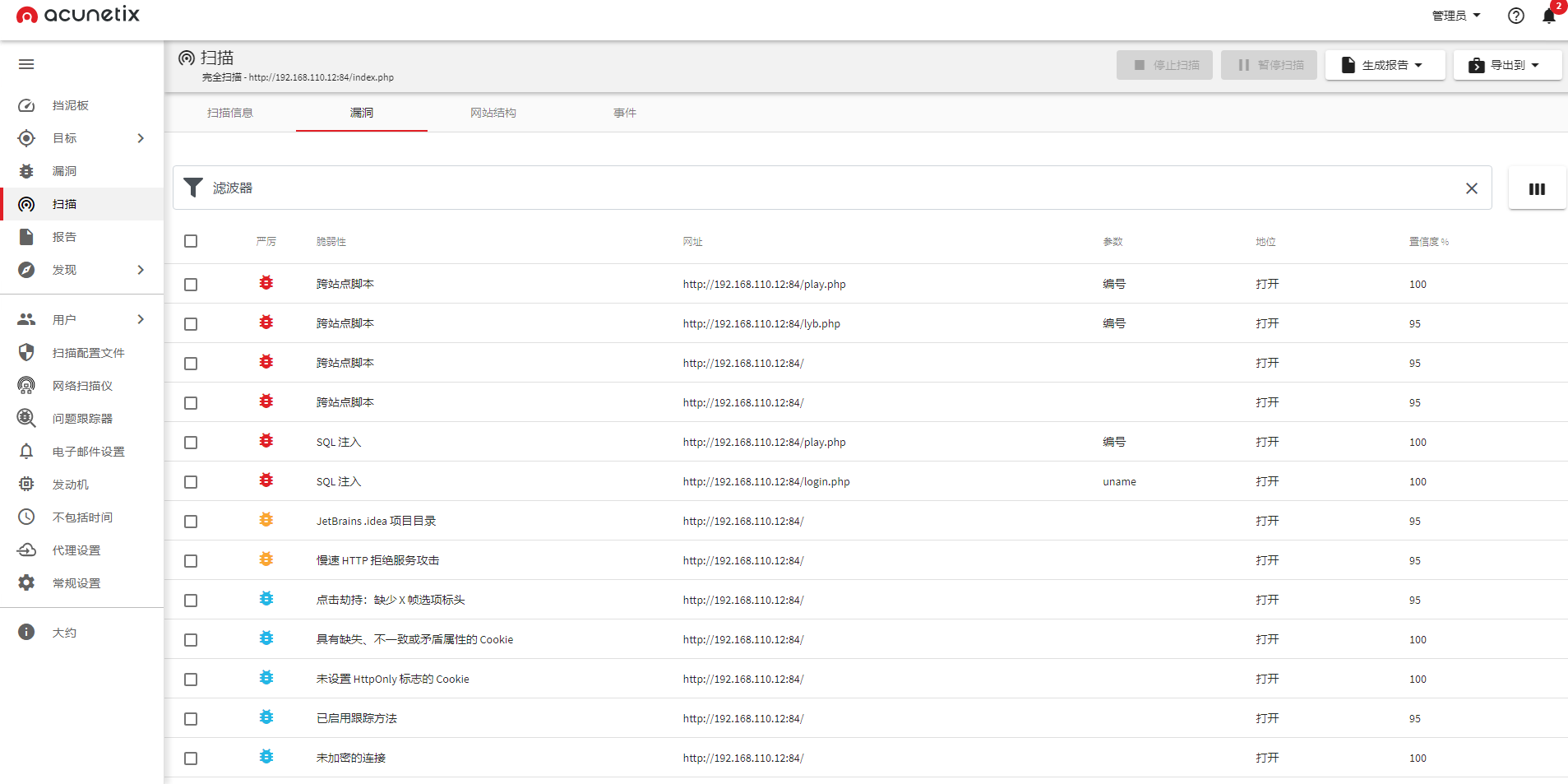

第四节-扫描报告分析

AWVS报告类型

Standard Reports:标准报告

Affected Items:受影响项目

Comprehensive (new):综合(新)

Developer:开发者

Executive Summary:执行摘要

Quick:快速报告

Compliance Reports:合规报告

CWE / SANS Top 25:SANS (SysAdmin, Audit, Network, Security) 研究所是美国一家信息安全培训与认证机构

DISA STIG:DISA STIG 是指提供技术指南(STIG — 安全技术实施指南)的组织(DISA — 国防信息系统局)

HIPAA:HIPAA标准

ISO 27001:国际标准

NIST SP 800-53:联邦信息系统标准

OWASP Top 10 2013:开放式Web应用程序安全项目 2013标准

OWASP Top 10 2017:开放式Web应用程序安全项目 2017标准

PCI DSS 3.2:即支付卡行业数据安全标准

Sarbanes Oxley:萨班斯法案标准

WASC Threat Classification:WASC 组织标准

最常用的报告类型:

1.Executive Summary:执行摘要 给公司大领导看,只关注整体情况,不关注具体细节

2.Comprehensive (new):综合(新):一般给QA和产品经理看

3.Developer:开发者:给开发人员看

4.OWASP Top 10 2017 行业报告的代表

5.WASC Threat Classification 行业报告的代表

第五节-Goby+AWVS 联动

1.Goby简介

Goby是针对目标企业梳理最全面的工具,同构goby可以清晰的扫描出ip地址开放的端口,以及端口对应的服务,于此同事会根据开放的端口及应用进行实战化的测试,并不在乎他的中低危害漏洞,而更在乎的是它能直接getshell的漏洞。

AWVS这款工具大家应该都比较熟悉了,他是针对web的轻量级的漏洞扫描工具。也就是根据我们提供的被扫描地址,快速的扫描出其所有的漏洞,包含高中低及信息泄露等漏洞。

结合我们前面的介绍,大家想想,Goby探测出ip地址开放的所有服务及应用,然后直接丢给AWVS,那么AWVS是不是就可以直接进行扫描了,然后存在的网站存在的漏扫是不是一幕了然了,还需要我们去手动挖么,很显然了啊,这俩工具一联动,躺着收洞洞呗。

Goby 错误异常汇总

https://cn.gobies.org/faq.html

2.Goby安装

1.在附件中下载 goby-win-x64-1.9.320.zip

2.解压到喜欢的位置

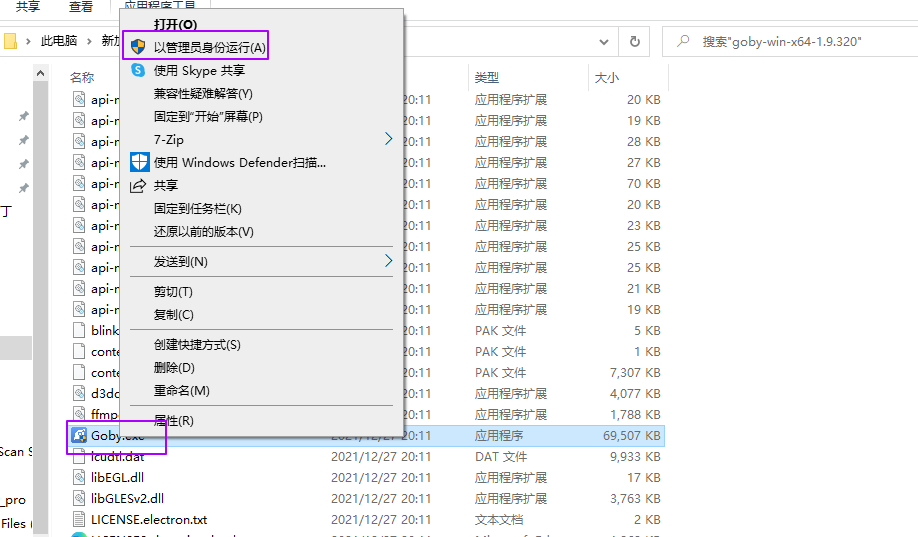

3.解压目录找到Goby.exe 右键–管理员运行

4.点击【是】

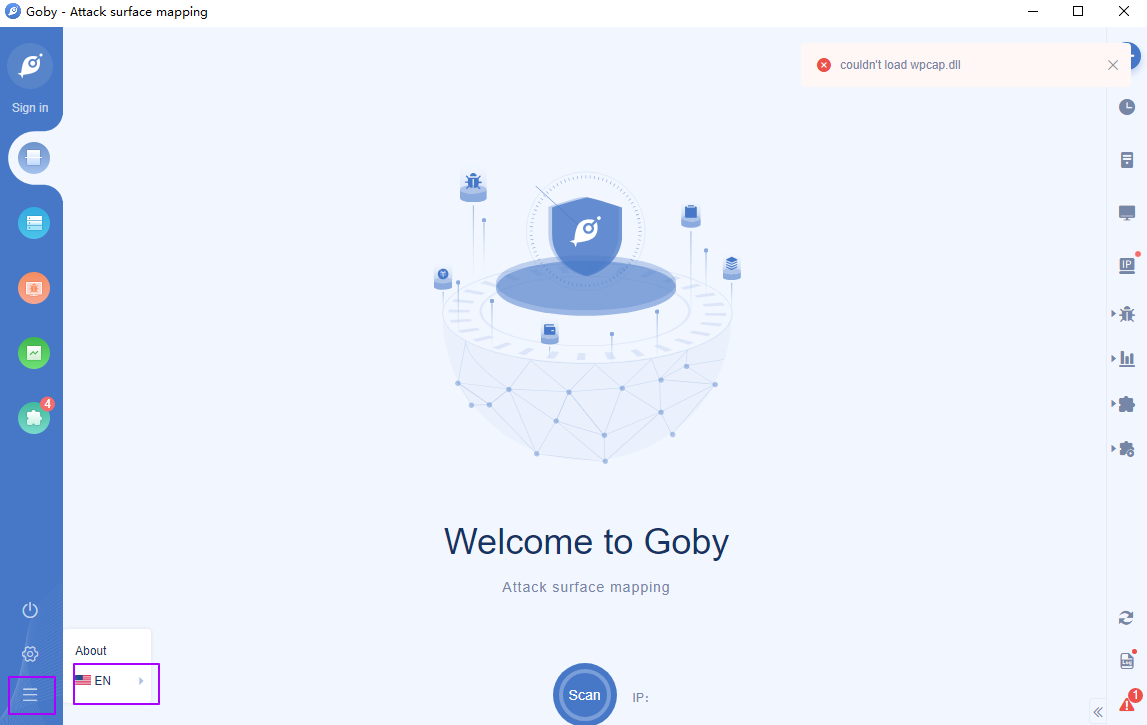

5.点击【More】如图所示,点击【EN】,点击【CN】

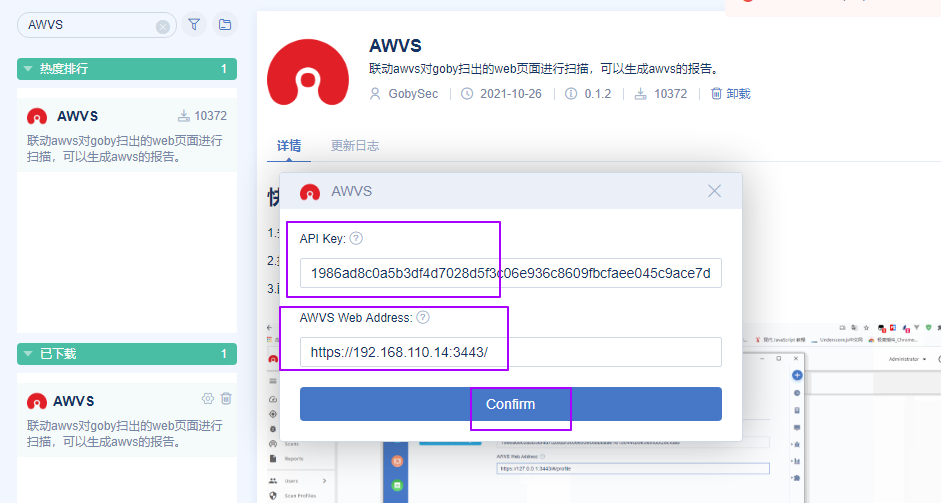

6.点击【扩展程序】,搜索【AWVS】,点击【下载】

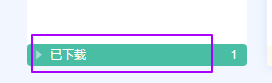

7.点击【已下载】

8.点击【设置】

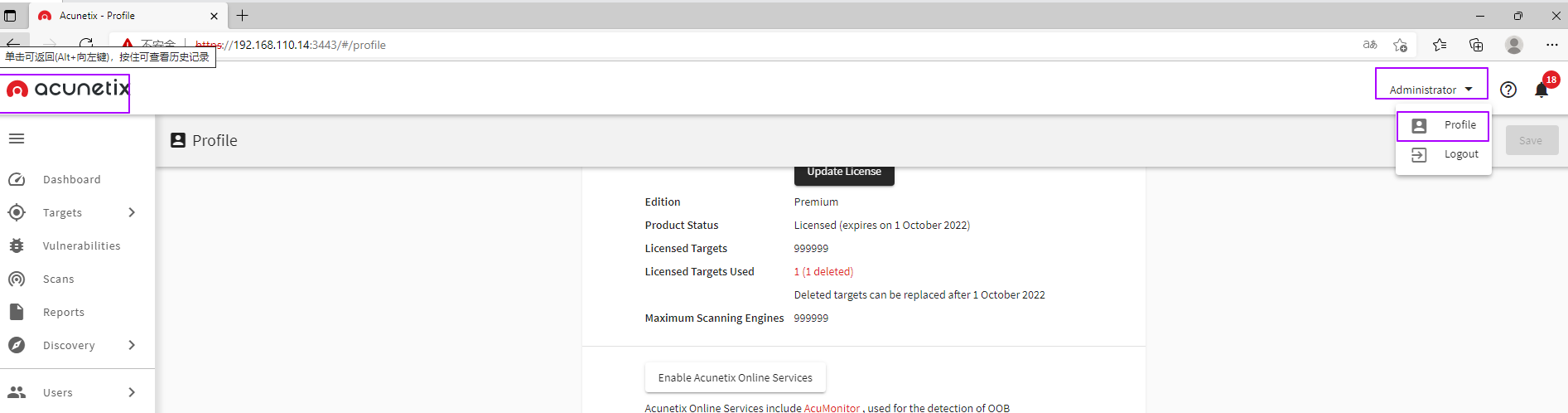

9.切换到【AWVS】,点击【用户】,点击【Profile】

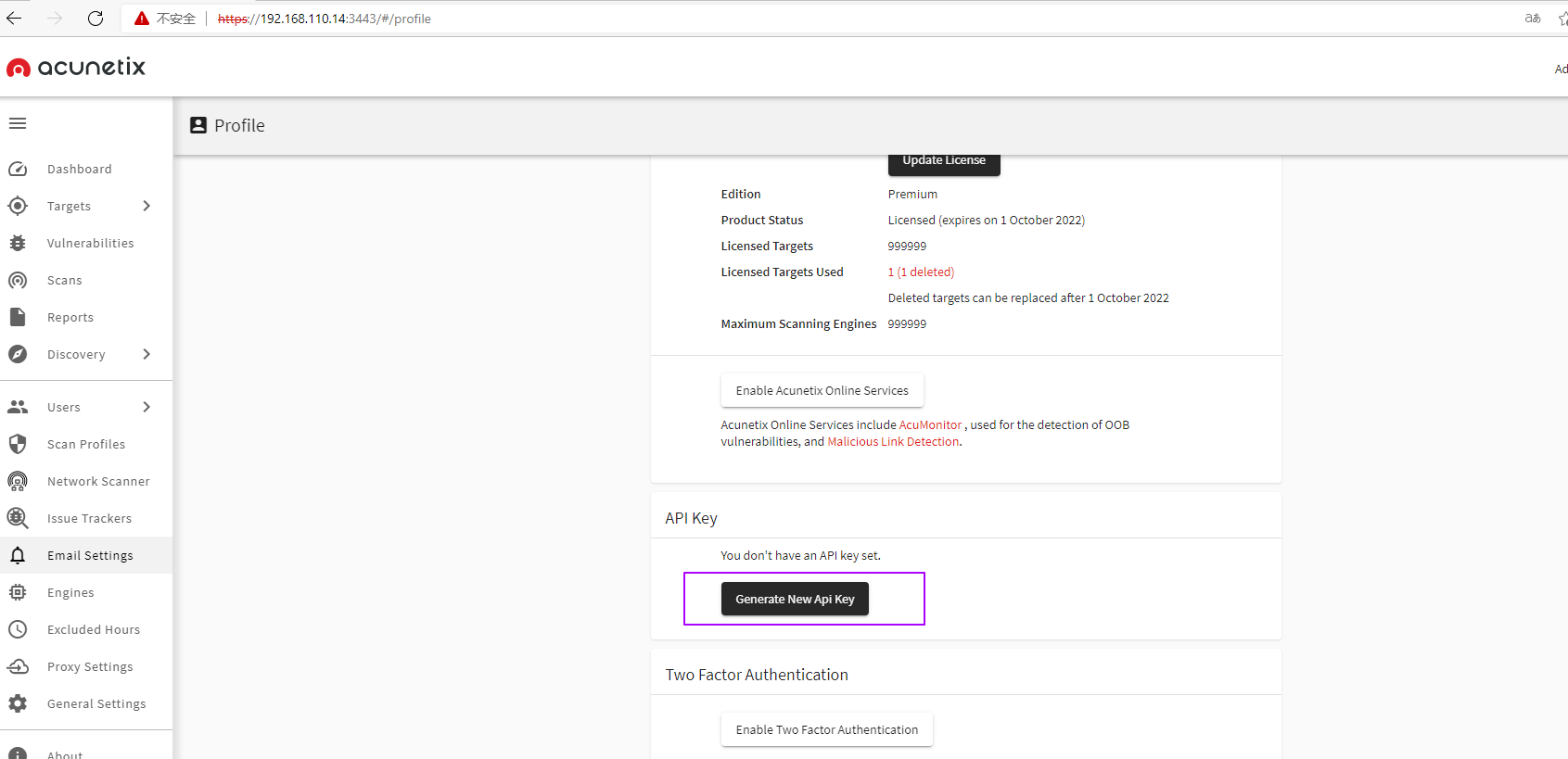

10.找到【API Key】,点击【Generate New Api Key】

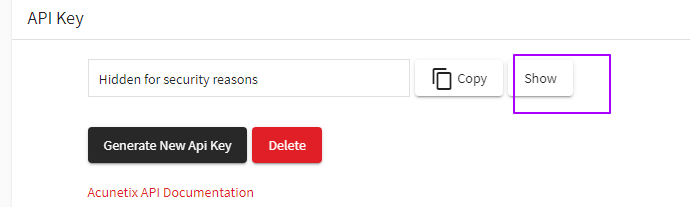

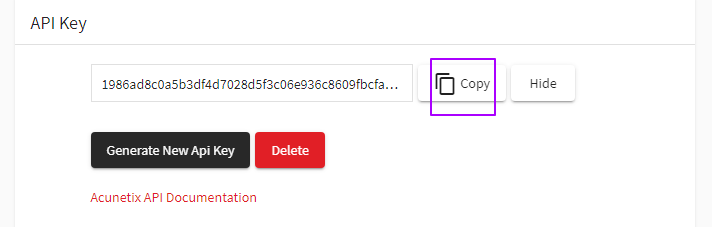

11.点击【Show】

12.点击【copy】

13.切换【Goby】,粘贴【API Key】和输入【AVWS WEB ADDress】,点击【Confirm】

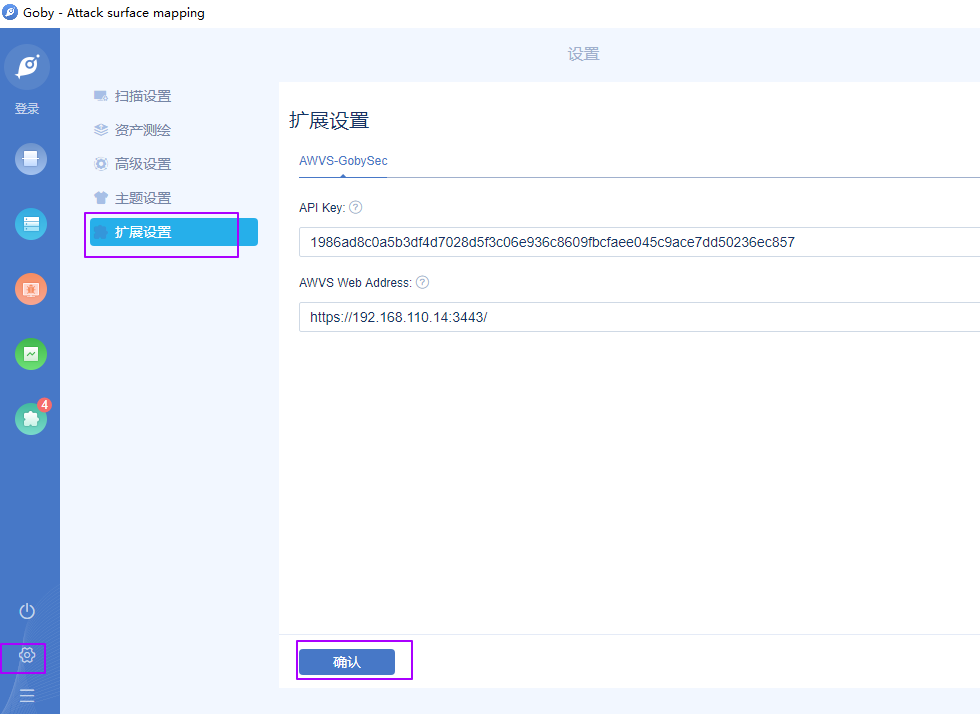

14.点击【设置】,点击【扩展设置】,点击【确认】

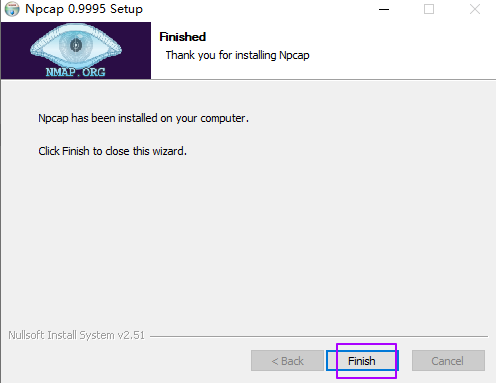

3.安装npcap-0.9995.exe

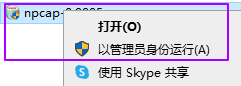

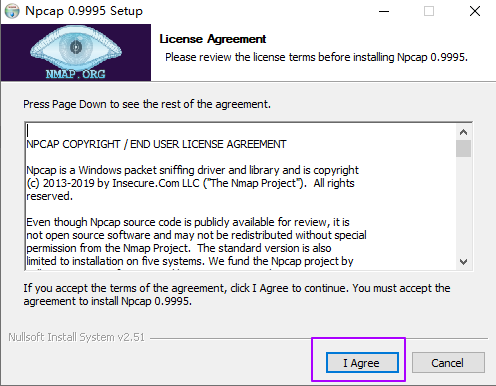

1.右键点击附件里的【npcap-0.9995.exe】,选则【以管理员身份运行】

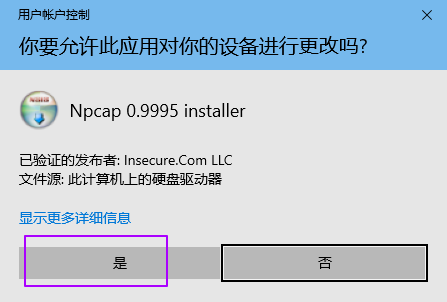

2.点击【是】

3.点击【I Agree】

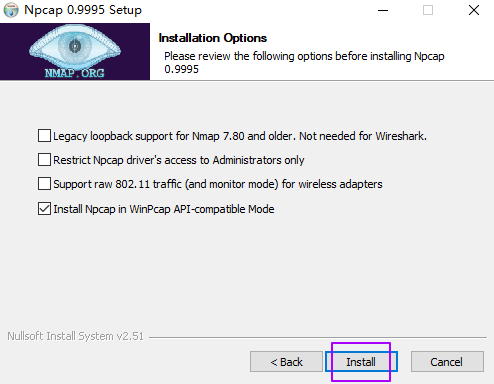

4.点击【Install】

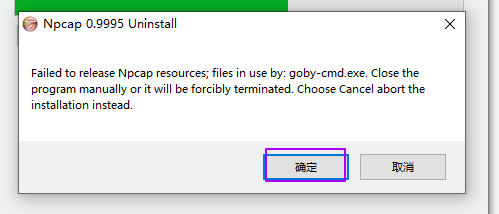

5.点击【确定】

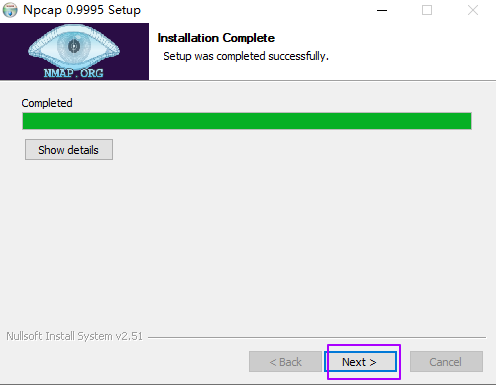

6.点击【Next】

7.点击【Finish】

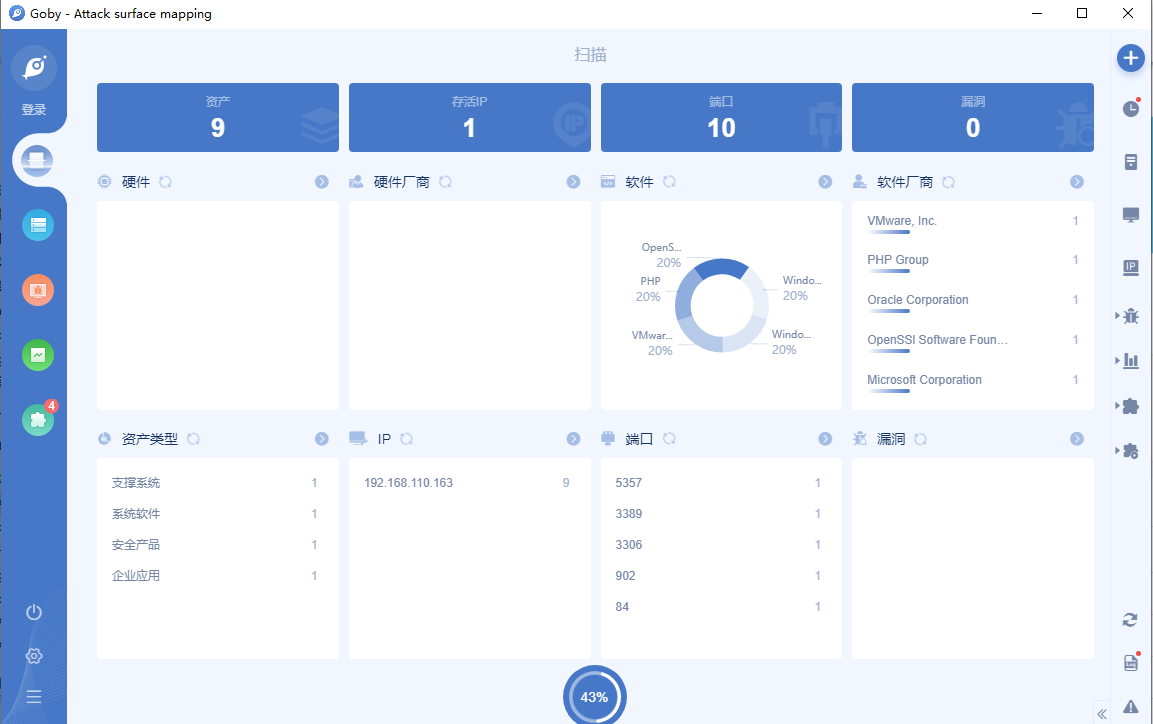

4.Goby+AWVS联动扫描

1.点击【扫描】

2.输入ip进行扫描,点击【开始】

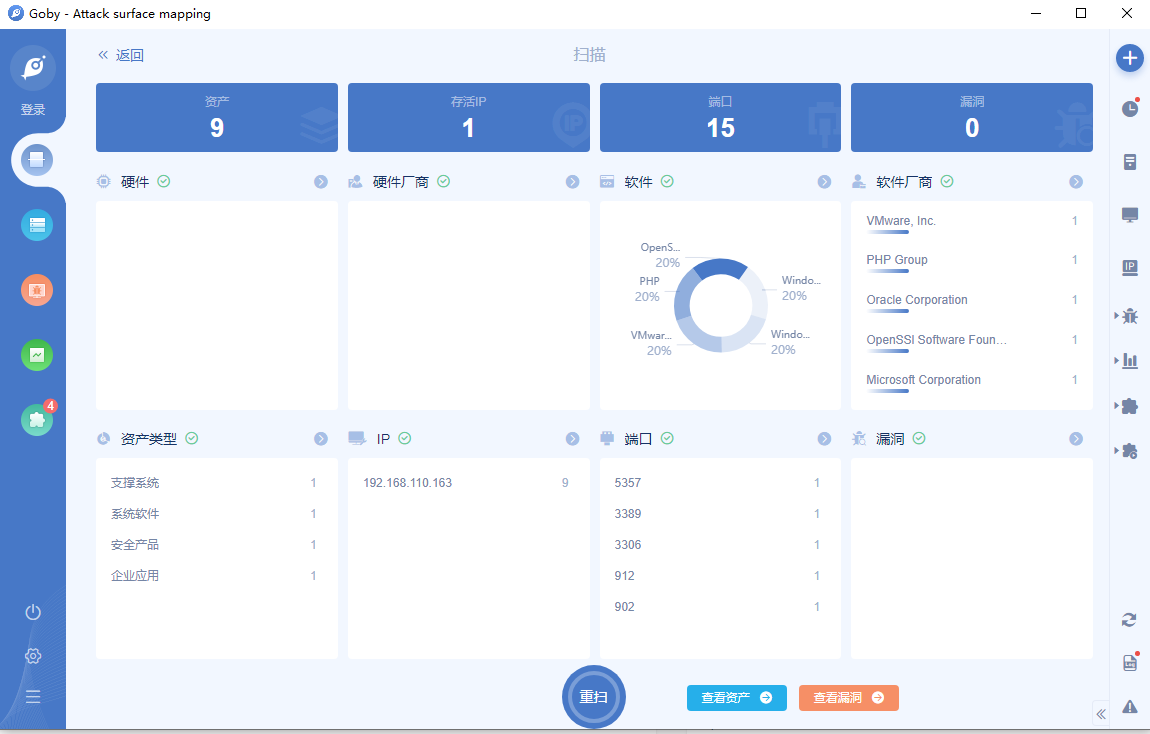

3.等待扫描结果

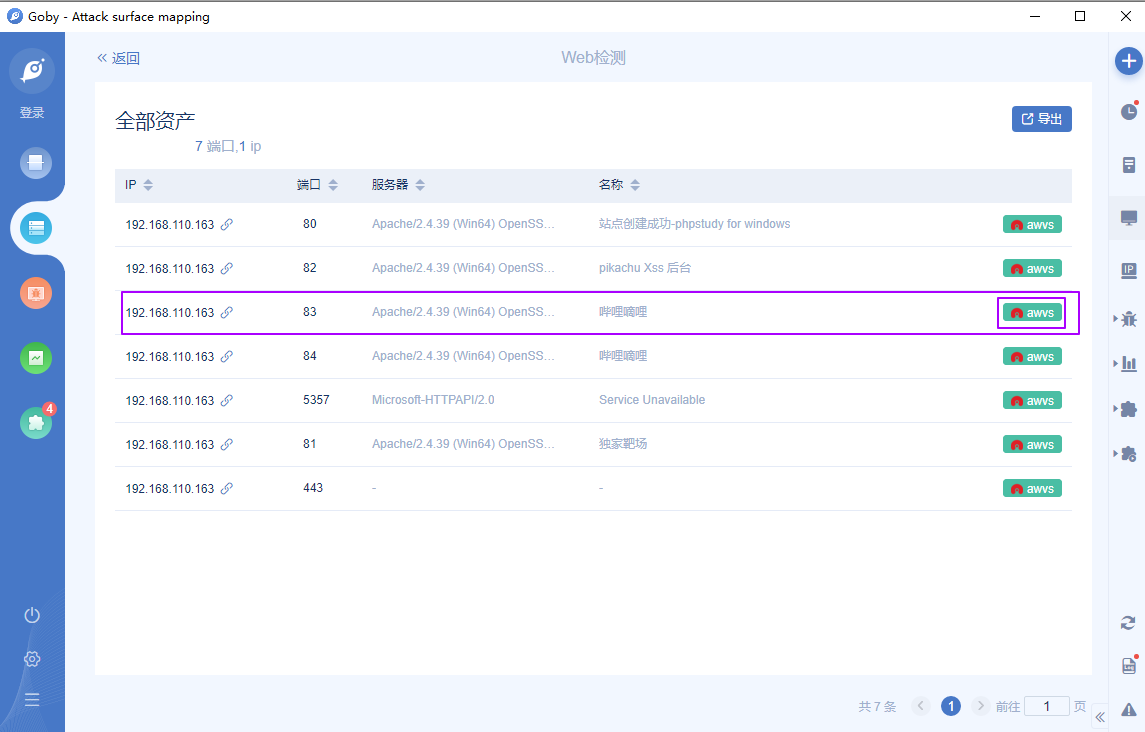

4.点击【Web检测】

5.点击【awvs】扫描

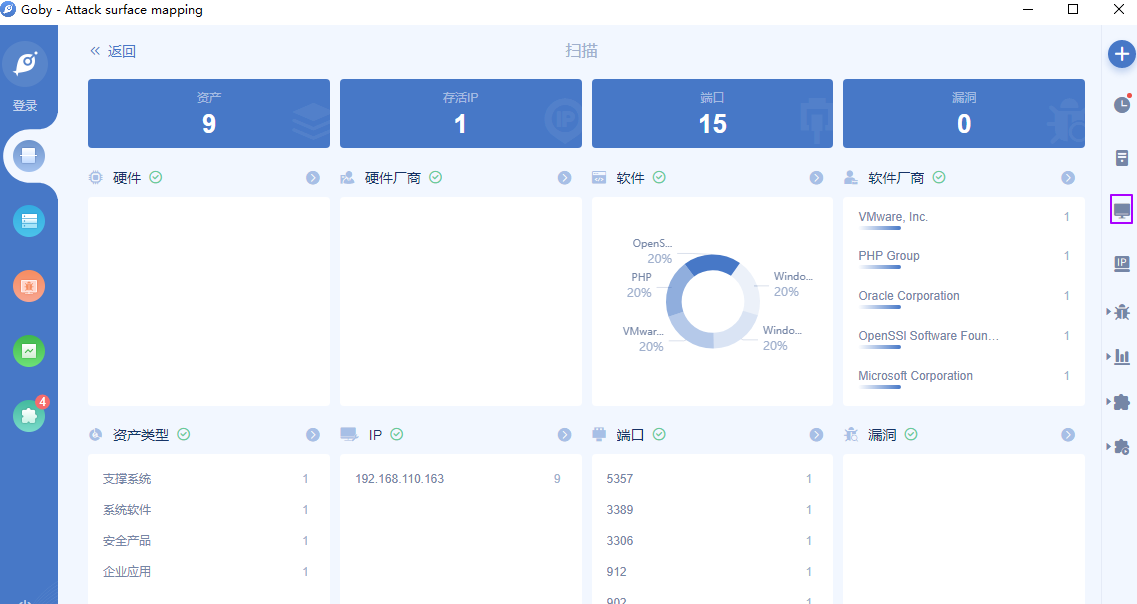

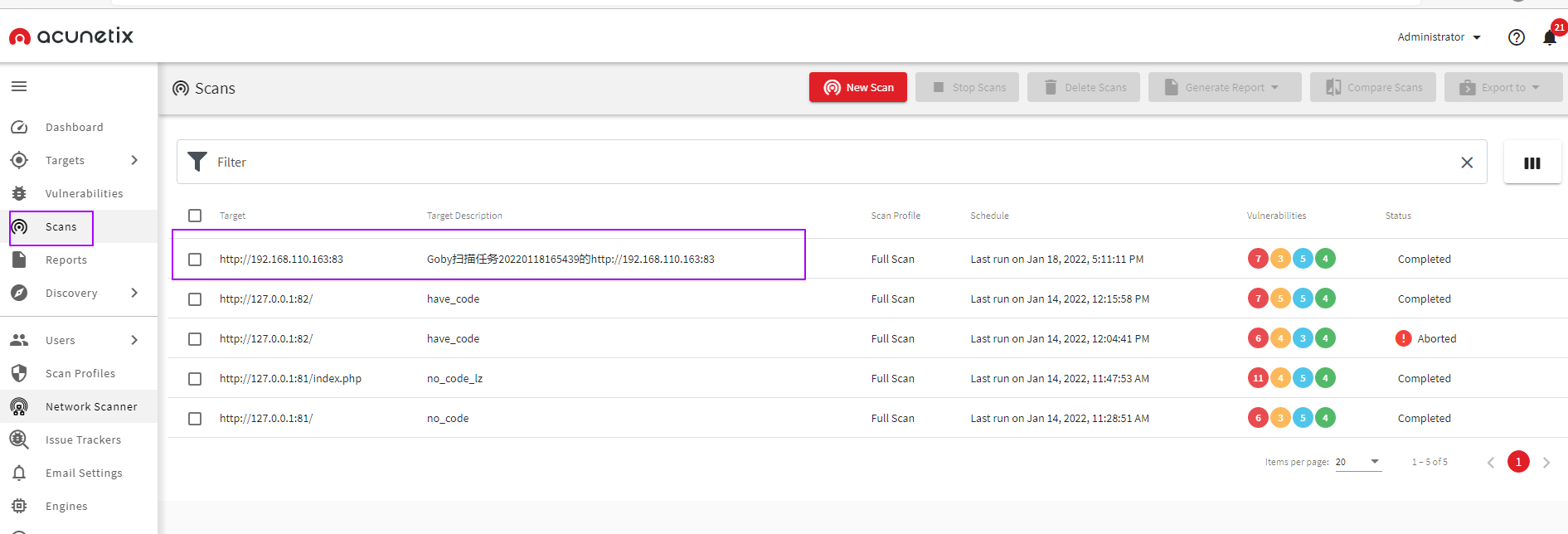

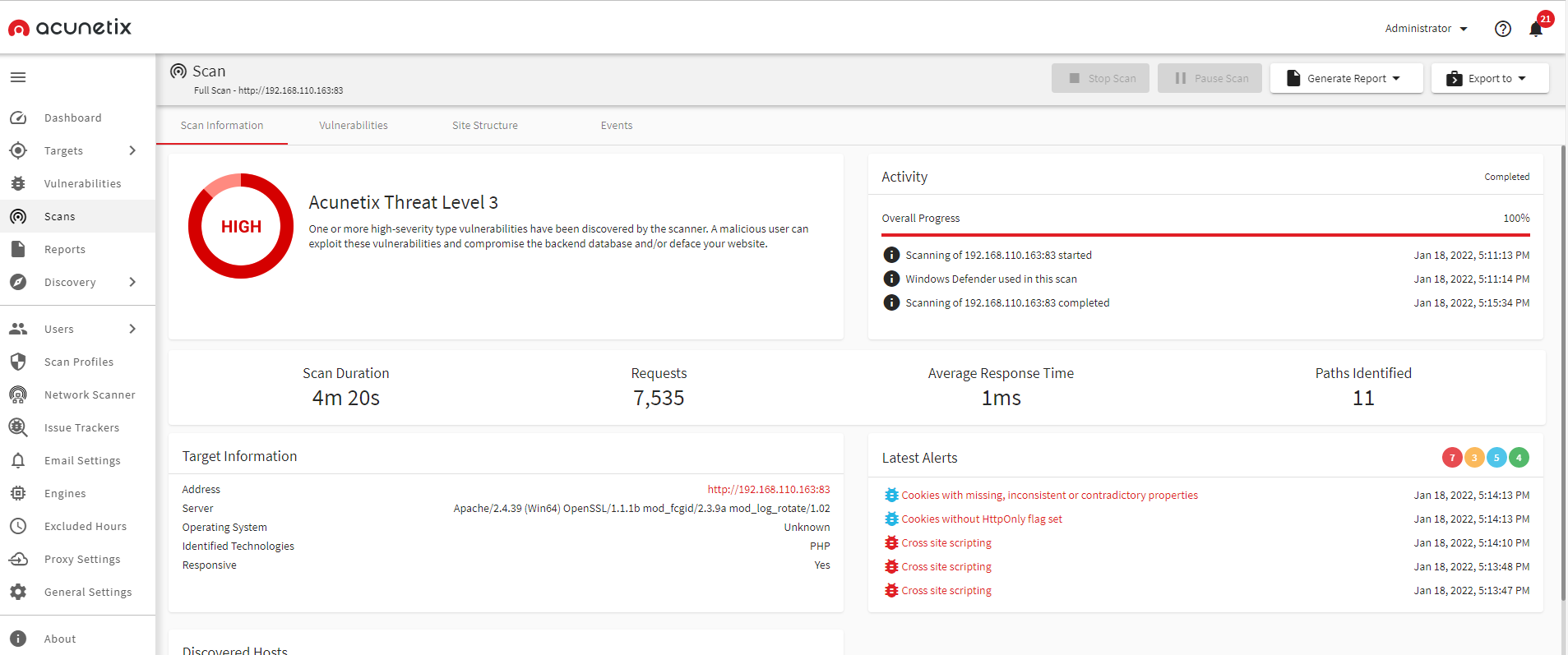

6.切换到【AWVS】,点击【Scans】,点击【Goby传过来的任务】

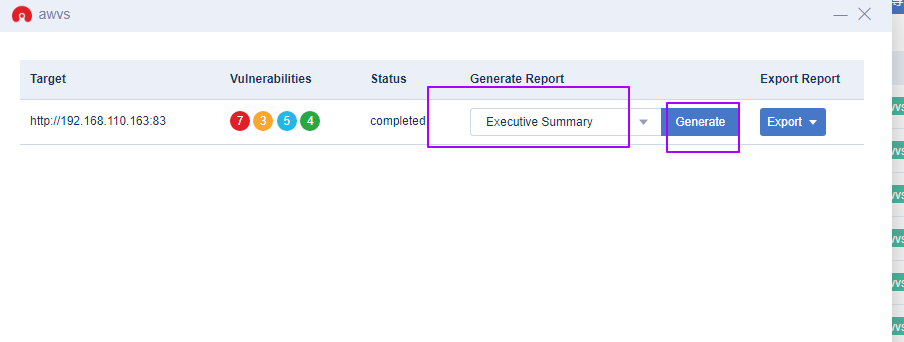

7.切回到【Goby】,点击【扩展程序】,点击【awvs】

8.选择报告模板,点击【Generate】,生成报告

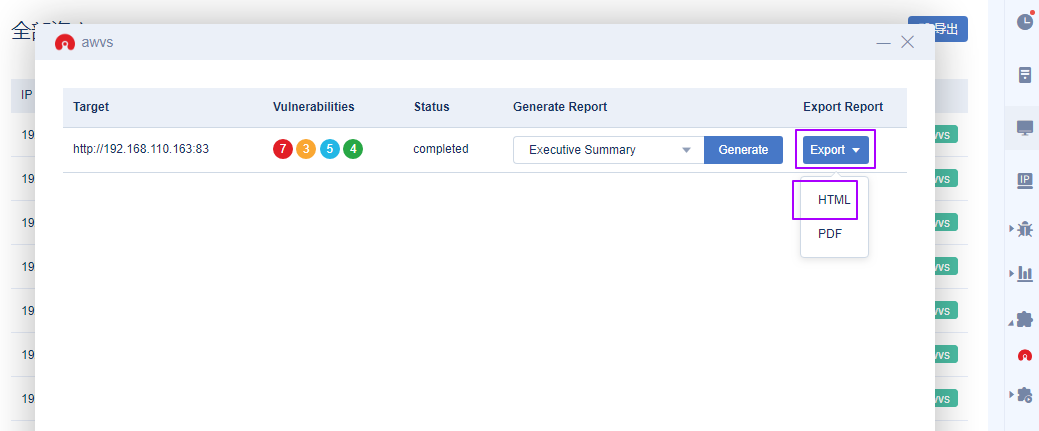

9.点击【Export】可以导出报告

Xray 简单使用

xray基础扫描网站的命令

xray.exe webscan –basic-crawler http://xxx.xxx.xxx.xxx/ –html-output 1.html

xray爬虫扫描网站的命令

xray.exe webscan –browser-crawler http://xxx.xxx.xxx.xxx/ –html-output 456.html

xray被动扫描

xray.exe webscan –listen 127.0.0.1:7777 –html-output lt1.html

xray.exe -t https://xxx.xxx.xxx.xxx/ –http-proxy 127.0.0.1:7777