web js逆向

web页面大家都不陌生,在web开发过程中后端负责程序架构和数据管理,前端负责页面展示和用户交互,有种不严谨的说法是:前端代码给浏览器看,后端代码给服务器看。

有开发经验的同学对前后端交互的理解会更深一点,在这种前后端分离的开发方式中,以接口为标准来进行联调整合。为了保证接口在调用时数据的安全性,也是为了防止请求的参数被篡改,大多数接口都进行了请求签名、身份认证、动态Cookie等机制。另外部分网站会对返回的数据进行加密,通常利用AES、RSA等加密方式,也有在传输时对数据进行序列化,比如Protobuf等,这些会在后面进行详细讲解。

请求签名十分常见,比如URL中的加密参数sign,身份认证也有很多例子,比如动态Cookie。这些参数的生成方法都是Js来控制的,如果想要直接从接口上获取数据,就要去调试分析JavaScript的调用逻辑、堆栈调用关系来弄清楚网站加密的实现方法,根据网站的参数生成规则还原加密参数,可以称这个过程为Js逆向。

我们总结了一下目前加密参数的常用逆向方式,一种是根据源码的生成逻辑还原加密代码,另一种是补环境Copy源码模拟加密参数生成,还有一种是通过RPC的方式远程调用。

在一些逆向案例中,其中的关键就是将浏览器环境移植到Node环境中,Node Js采用的内核也为V8引擎,该引擎调用对方Js的可行性并不是100%,同时由于Node没有界面渲染,因此在浏览器中可使用的例如window、navigator、dom等操作在node中是不存在的,所以对于Node Js的环境搭建和浏览器环境补齐也是Js逆向需要掌握的。

还有就是Chrome作为Js逆向的核心工具,熟练掌握Chrome的控制台、插件编写就足够应对绝大多数的抓包、调试、Hook等,这些内容都会在后续进行讲解。

第一章 逆向基础

1.1 语法基础

Js调试相对方便,通常只需要chrome或者一些抓包工具、扩展插件,就能顺利的完成逆向分析。但是Js的弱类型和语法多样,各种闭包,逗号表达式等语法让代码可读性变得不如其他语言顺畅。所以需要学习一下基础语法。

- 基本数据类型

| 字符串 | String |

|---|---|

| 数字 | Number |

| 布尔 | Boolean |

| 空值 | Null |

| 未定义 | Undefined |

| 独一无二的值 | Symbol |

- 引用数据类型

| 对象 | Object |

|---|---|

| 数组 | Array |

| 函数 | Function |

- 语句标识符

| 在条件为true时重复执行 | do……while |

|---|---|

| 在条件为true时执行 | while |

| 循环遍历 | for |

| 条件判断 | if……else |

| 根据情况执行代码块 | switch |

| 退出循环 | break |

| 异常捕获 | try……catch……finally |

| 抛出异常 | Throw |

| 声明固定值的变量 | const |

| 声明类 | class |

| 停止函数并返回 | return |

| 声明块作用域的变量 | let |

| 声明变量 | var |

| 断点调试 | debugger |

| 当前所属对象 | this |

- 算数运算符

| 加 | + |

|---|---|

| 减 | - |

| 乘 | * |

| 除 | / |

| 取余 | % |

| 累加 | ++ |

| 递减 | – |

- 比较运算符

| 等于 | == |

|---|---|

| 相等值或者相等类型 | === |

| 不等于 | != |

| 不相等值或者不相等类型 | !== |

| 大于 | > |

| 小于 | < |

| 大于等于 | >= |

| 小于等于 | <= |

在JavaScript中将数字存储为64位浮点数,但所有按位运算都以32位二进制数执行。在执行位运算之前,JavaScript将数字转换位32位有符号整数。执行按位操作后,结果将转换回64位JavaScript数。

Javascript 函数

JavaScript 中的函数是头等公民,不仅可以像变量一样使用它,同时它还具有十分强大的抽象能力

定义函数的 2 种方式

在JavaScript 中,定义函数的方式如下:

function abs(x) {

if (x >= 0) {

return x;

} else {

return -x;

}

}上述 abs() 函数的定义如下:

- function 指出这是一个函数定义;

- abs 是函数的名称;

- (x) 括号内列出函数的参数,多个参数以,分隔;

- {……} 之间的代码是函数体,可以包含若干语句,甚至可以没有任何语句。

请注意,函数体内部的语句在执行时,一旦执行到 return 时,函数就执行完毕,并将结果返回。因此,函数内部通过条件判断和循环可以实现非常复杂的逻辑。

如果没有 return 语句,函数执行完毕后也会返回结果,只是结果为 undefined。

由于JavaScript的函数也是一个对象,上述定义的 abs()函数实际上是一个函数对象,而函数名 abs可以视为指向该函数的变量。

因此,第二种定义函数的方式如下:

var abs = function (x) {

if (x >= 0) {

return x;

} else {

return -x;

}

};在这种方式下,function(x){……} 是一个匿名函数,它没有函数名。但是,这个匿名函数赋值给了变量 abs,所以,通过变量 abs 就可以调用该函数。

注意:上述两种定义 完全等价 ,第二种方式按照完整语法需要在函数体末尾加一个 ;,表示赋值语句结束。( 加不加都一样,如果按照语法完整性要求,需要加上)

调用函数时,按顺序传入参数即可:

abs(10); // 返回10

abs(-9); // 返回9由于JavaScript 允许传入任意个参数而不影响调用,因此传入的参数比定义的参数多也没有问题,虽然函数内部并不需要这些参数:

abs(10, 'blablabla'); // 返回10

abs(-9, 'haha', 'hehe', null); // 返回9传入的参数比定义的少也没有问题:

abs(); // 返回NaN此时 abs(s) 函数的参数 x 将收到 undefined,计算结果为NaN。要避免收到undefined,可以对参数进行检查:

function abs(x) {

if (typeof x !== 'number') {

throw 'Not a number'; // 停止并抛出错误信息

}

if (x >= 0) {

return x;

} else {

return -x;

}

}1.2 作用域

Js中有一个被称为作用域的特性。作用域是在运行时代码中的某些特定部分中变量、函数和对象的可访问性。换句话说,作用域决定了代码区块中变量和其他资源的可见性。作用域最大的用处就是隔离变量,不同作用域下同名变量不会有冲突。

Js的作用域分为三种:全局作用域、函数作用域、块级作用域。全局作用域可以让用户在任何位置进行调用,需要注意的是最外层函数和在最外层函数外面定义的变量拥有全局作用域,所有未定义直接赋值的变量会自动声明为拥有全局作用域,所有window对象的属性也拥有全局作用域。函数作用域也就是说只有在函数内部可以被访问,当然函数内部是可以访问全局作用域的。块级作用域则是在if和switch的条件语句或for和while的循环语句中,块级作用域可通过新增命令let和const声明,所声明的变量在指定的作用域外无法被访问。

1.3 窗口对象属性

我们总结了浏览器window的常见属性和方法。因为很多环境监测都是基于这些属性和方法的,在补环境前,需要了解window对象的常用属性和方法。

- Window

- Window对象表示浏览器当前打开的窗口。

| Document对象 | document |

|---|---|

| History对象 | history |

| Location对象 | location |

| Navigator对象 | navigator |

| Screen对象 | screen |

| 按照指定的像素值来滚动内容 | scrollBy() |

| 把内容滚动到指定的坐标 | scrollTo() |

| 定时器 | setInterval() |

| 延时器 | setTimeout() |

| 弹出警告框 | alert() |

| 弹出对话框 | prompt() |

| 打开新页面 | open() |

| 关闭页面 | close() |

- Document

- 载入浏览器的HTML文档。

| <body>元素 | body |

|---|---|

| 当前cookie | cookie |

| 文档域名 | domain |

| 文档最后修改日期和时间 | lastModified |

| 访问来源 | referrer |

| 文档标题 | title |

| 当前URL | URL |

| 返回指定id的引用对象 | getElementById() |

| 返回指定名称的对象集合 | getElementByName() |

| 返回指定标签名的对象集合 | getElementByTagName() |

| 打开流接收输入输出 | open() |

| 向文档输入 | write() |

- Navigator

- Navigator对象包含的属性描述了当前使用的浏览器,可以使用这些属性进行平台专用的配置。

| 用户代理 | userAgent |

|---|---|

| 浏览器代码名 | AppCodeName |

| 浏览器名称 | AppName |

| 浏览器版本 | AppVersion |

| 浏览器语言 | browserLanguage |

| 指明是否启用cookie的布尔值 | cookieEnabled |

| 浏览器系统的cpu等级 | cpuClass |

| 是否处于脱机模式 | onLine |

| 浏览器的操作系统平台 | platform |

| 插件,所有嵌入式对象的引用 | plugins |

| 是否启用驱动 | webdriver |

| 引擎名 | product |

| 硬件支持并发数 | hardwareConcurrency |

| 网络信息 | connection |

| 是否启用java | javaEnabled() |

| 是否启用数据污点 | taintEnabled() |

- Location

- Location对象包含有关当前URL的信息

| URL锚 | hash |

|---|---|

| 当前主机名和端口号 | host |

| 当前主机名 | hostname |

| 当前URL | href |

| 当前URL的路径 | pathname |

| 当前URL的端口号 | port |

| 当前URL的协议 | protocol |

| 设置URL查询部分 | search |

| 加载新文件 | assign() |

| 重新加载文件 | reload() |

| 替换当前文档 | replace() |

- Screen

- 每个window对象的screen属性都引用一个Screen对象。Screen对象中存放着有关显示浏览器屏幕的信息。

| 屏幕高度 | avaiHeight |

|---|---|

| 屏幕宽度 | availWidth |

| 调色版比特深度 | bufferDepth |

| 显示屏每英寸水平点数 | deviceXDPI |

| 显示屏每英寸垂直点数 | deviceYDPI |

| 是否启用字体平滑 | fontSmoothingEnabled |

| 显示屏高度 | height |

| 显示屏分辨率 | pixeIDepth |

| 屏幕刷新率 | updateInterval |

| 显示屏宽度 | width |

- History

- History对象包含用户在浏览器窗口中访问过的URL。

| 浏览器历史列表中的URL数量 | length |

|---|---|

| 加载前一个URL | back() |

| 加载下一个URL | forward() |

| 加载某个具体页面 | go() |

window中还有很多属性和方法,这里就不再过多的描述,大家可以自行查看。

1.4 事件

HTML 事件是发生在 HTML 元素上的事情。

当在 HTML 页面中使用 JavaScript 时, JavaScript 可以触发这些事件。

HTML 事件可以是浏览器行为,也可以是用户行为。

以下是 HTML 事件的实例:

- HTML 页面完成加载

- HTML input 字段改变时

- HTML 按钮被点击

通常,当事件发生时,你可以做些事情。

在事件触发时 JavaScript 可以执行一些代码。

HTML 元素中可以添加事件属性,使用 JavaScript 代码来添加 HTML 元素。

事件可以用于处理表单验证,用户输入,用户行为及浏览器动作:

- 页面加载时触发事件

- 页面关闭时触发事件

- 用户点击按钮执行动作

- 验证用户输入内容的合法性

- 等等 …

可以使用多种方法来执行 JavaScript 事件代码:

- HTML 事件属性可以直接执行 JavaScript 代码

- HTML 事件属性可以调用 JavaScript 函数

- 你可以为 HTML 元素指定自己的事件处理程序

- 你可以阻止事件的发生。

- 等等 ..

HTML事件

| 事件 | 描述 |

|---|---|

| onclick | 当用户单击HTML元素时触发 |

| ondblclick | 当用户双击对象时触发 |

| onmove | 当对象移动时触发 |

| onmoveend | 当对象停止移动时触发 |

| onmovestart | 当对象开始移动时触发 |

| onkeydown | 当用户按下键盘按键时触发 |

| onkeyup | 当用户释放键盘按键时触发 |

| onload | 当某个页面或图像被完成加载 |

| onselect | 当文本被选定 |

| onblur | 当元素失去焦点 |

| onchange | 当HTML元素改变时触发 |

| onfocusin | 当元素将要被设置为焦点之前触发 |

| onhelp | 当用户在按F1键时触发 |

| onkeypress | 当用户按下字面键时触发 |

| onmousedown | 当用户用任何鼠标按钮单击对象时触发 |

| onmousemove | 当用户将鼠标划过对象时触发 |

| onmouseover | 当用户从一个HTML元素上移动鼠标时触发 |

| onmouseout | 当用户从一个HTML元素上移开鼠标时触发 |

| onmouseup | 当用户在对象之上释放鼠标按钮时触发 |

| onmousewheel | 当鼠标滚轮按钮旋转时触发 |

| onstop | 当用户单击停止按钮或者离开页面时触发 |

| onactivate | 当对象设置为活动元素时触发 |

| onreadystatechange | 当在对象上发生对象属性更改时触发 |

| ondragend | 当用户拖拽操作结束后释放鼠标时触发 |

接下来说一下HTMl中绑定事件的几种方法,分别是行内绑定、动态绑定、事件监听、bind和on绑定。

- 行内绑定是指把触发事件直接写到元素的标签中

<li>

<div onclick="xxx()">点击</div>

</li>- 动态绑定是指先获取到dom元素,然后在元素上绑定事件

<script>

var xx = document.getElementById("lx");

xx.onclick = function(){}

</script>- 事件监听主要通过addEventListener()方法来实现

<script>

var xx = document.getElementById("lx");

xx.addEventListener("click", function(){})

</script>- bind()和on()绑定都是属于JQuery的事件绑定方法,bind()的事件函数只能针对已经存在的元素进行事件的设置

$("button").bind("click",function(){

$("p").slideToggle();

});- on()支持对将要添加的新元素设置事件

$(document).ready(function(){

$("p").on("click", function(){});

});还有live()和delegate()等事件绑定方法,目前并不常用。

第二章 浏览器控制台

首先介绍一下浏览器控制台的使用,以开发者使用最多的chrome为例。Windows操作系统下的F12键可以打开控制台,mac操作系统下用Fn+F12键打开。我们选择平时使用较多的模块进行介绍

2.1 Network

Network是Js调试的重点,面板上由控制器、过滤器、数据流概览、请求列表、数据统计这五部分组成。

- 控制器:Presserve Log是保留请求日志的作用,在跳转页面的时候勾选上可以看到跳转前的请求。Disable cache是禁止缓存的作用,Offline是离线模拟。

- 过滤器:根据规则过滤器请求列表的内容,可以选择XHR,JS,CSS,WS等。

- 数据流概览:显示HTTP请求、响应的时间轴。

- 请求列表:默认是按时间排序,可以看到浏览器所有的请求,主要用于网络请求的查看和分析,可以查看请求头、响应状态和内容、Form表单等。

- 数据统计:请求总数、总数据量、总花费时间等。

浏览器控制台Network下各项属性的含义

作用:

- 可以查看调取接口是否正确,后台返回的数据;

- 查看请求状态、请求类型、请求地址

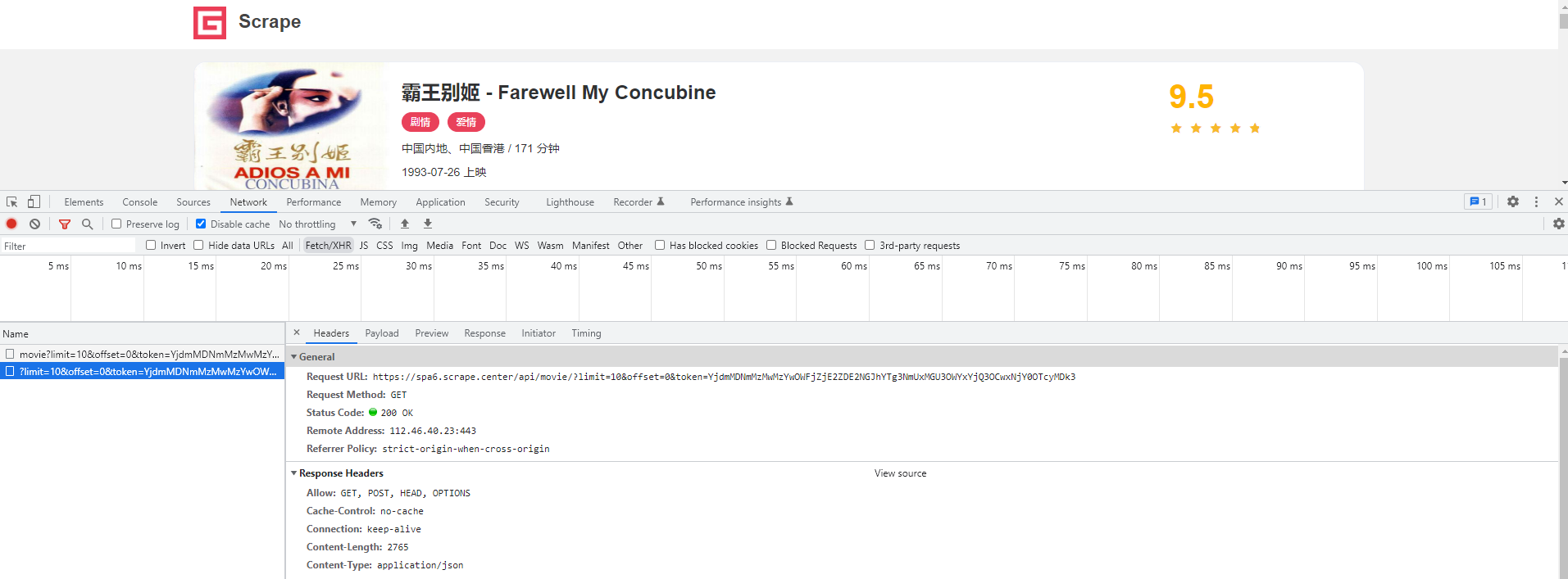

2.1.1 Network-Headers

首先打开控制台,找到Network. 刷新页面可以看到Name

Name对应的是资源的名称及路径, Status Code 是请求服务器返回的状态码,一般情况下当状态码为200时,则表示接口匹配成功。点击任一文件名,右侧会出现Header选项。

Network-Header-General

- Request URL: 资源请求的url

- Request Method: 请求方法(HTTP方法)

- Status Code: 状态码

- 200(状态码) OK

- 301 - 资源(网页等)被永久转移到其它URL

- 404 - 请求的资源(网页等)不存在

- 500 - 内部服务器错误(后台问题)

- Remote Address: 远程地址;

- Referrer Policy: 控制请求头中 refrrer 的内容

包含值的情况:- “”, 空串默认按照浏览器的机制设置referrer的内容,默认情况下是和no-referrer-when-downgrade设置得一样

- “no-referrer”, 不显示 referrer的任何信息在请求头中

- “no-referrer-when-downgrade”, 默认值。当从https网站跳转到http网站或者请求其资源时(安全降级HTTPS→HTTP),不显示 referrer的信息,其他情况(安全同级HTTPS→HTTPS,或者HTTP→HTTP)则在 referrer中显示完整的源网站的URL信息

- “same-origin”, 表示浏览器只会显示 referrer信息给同源网站,并且是完整的URL信息。所谓同源网站,是协议、域名、端口都相同的网站

- “origin”, 表示浏览器在 referrer字段中只显示源网站的源地址(即协议、域名、端口),而不包括完整的路径

- “strict-origin”, 该策略更为安全些,和 origin策略相似,只是不允许 referrer信息显示在从https网站到http网站的请求中(安全降级)

- “origin-when-cross-origin”, 当发请求给同源网站时,浏览器会在 referrer中显示完整的URL信息,发个非同源网站时,则只显示源地址(协议、域名、端口)

- “strict-origin-when-cross-origin”, 和 origin-when-cross-origin相似,只是不允许 referrer信息显示在从https网站到http网站的请求中(安全降级)

- “unsafe-url” 浏览器总是会将完整的URL信息显示在 referrer字段中,无论请求发给任何网站

- 补充: 什么是referrer?

- 当一个用户点击页面中的一个链接,然后跳转到目标页面时,本变页面会收到一个信息,即用户是从哪个源链接跳转过来的。

- 也就是说当你发起一个HTTP请求,请求头中的 referrer 字段就说明了你是从哪个页面发起该请求的;

Network-Header-Response Headers

- Access-Control-Allow-Origin: 请求头中允许设置的请求方法

- Connection: 连接方式

- content-length: 响应数据的数据长度,单位是byte

- content-type: 客户端发送的类型及采用的编码方式

- Date: 客户端请求服务端的时间

- Vary: 用来指示缓存代理(例如squid)根据什么条件去缓存一个请求

- Last-Modified: 服务端对该资源最后修改的时间

- Server: 服务端的web服务端名

- Content-Encoding: gzip 压缩编码类型

- Transfer-Encoding:chunked: 分块传递数据到客户端

Network-Header-Request Headers

- Accept: 客户端能接收的资源类型

- Accept-Encoding: 客户端能接收的压缩数据的类型

- Accept-Language: 客户端接收的语言类型

- Cache-Control: no-cache 服务端禁止客户端缓存页面数据

- Connection: keep-alive 维护客户端和服务端的连接关系

- Cookie:客户端暂存服务端的信息

- Host: 连接的目标主机和端口号

- Pragma: no-cache 服务端禁止客户端缓存页面数据

- Referer: 来于哪里(即从哪个页面跳转过来的)

- User-Agent: 客户端版本号的名字

2.2 Sources

Sources按列分为三列,从左至右分别是文件列表区、当前文件区、断点调试区。

文件列表区中有Page、Snippets、FileSytem等。Page可以看到当前所在的文件位置,在Snippets中单击New Snippets可以添加自定义的Js代码,FileSytem可以把本地的文件系统导入到chrome中。

当前文件区是需要重点操作的区域,单击下方的{}来格式化代码,就能看到美观的Js代码,然后可以根据指定行数进行断点调试。

断点调试区也非常重要,每个操作点都需要了解是什么作用。最上方的功能区分别是暂停、跳过、进入、跳出、步骤进入、禁用断点、异常断点。

Watch:变量监听,对加入监听列表的变量进行监听。

Call Stack:断点的调用堆栈列表,完整地显示了导致代码被暂停的执行路径。

Scope:当前断点所在函数执行的作用域内容。

Breakpoints:断点列表,将每个断点所在文件/行数/改成简略内容进行展示。

DOM Breakpoints:DOM断点列表。

XHR/fetch Breakpoints:对达到满足过滤条件的请求进行断点拦截。

Event Listener Breakpoints:打开可监听的事件监听列表,可以在监听事件并且触发该事件时进入断点,调试器会停留在触发事件代码行。

2.3 Application

Application是应用管理部分,主要记录网站加载的所有资源信息。包括存储数据(Local Storage、Session Storage、InDexedDB、Web SQL、Cookies)、缓存数据、字体、图片、脚本、样式表等。Local Storage(本地存储)和 Session Storage中可以查看和管理其存储的键值对。这里使用最多的是对Cookies的管理了,有时候调试需要清除Cookies,可以在Application的Cookies位置单击鼠标右键,选择Clear进行清除,或者根据Cookies中指定的Name和Value来进行清除,便于进一步调试。

注意:我们辨别Cookie来源时,可以看httpOnly这一栏,有√的是来自于服务端,没有√的则是本地生成的。

2.4 Console

谷歌控制台中的Console区域用于审查DOM元素、调试JavaScript代码、查看HTML解析,一般是通过Console.log()来输出调试信息。在Console中也可以输出window、document、location等关键字查看浏览器环境,如果对某函数使用了断点,也可以在Console中调用该函数。

如果你平时只是用console.log()来输出一些变量的值,那你肯定还没有用过console的强大的功能。下面带你用console玩玩花式调试。

来看下主要的调试函数及用法:

console.log(), console.error(), console.warn(), console.info()

最基本也是最常用的用法了,分别表示输出普通信息、错误信息、警示信息和提示性信息,且error和warn方法有特定的图标和颜色标识。

console.assert(expression, message)

参数:

expression: 条件语句,语句会被解析成 Boolean,且为 false 的时候会触发message语句输出

message: 输出语句,可以是任意类型

该函数会在 expression 为 false 的时候,在控制台输出一段语句,输出的内容就是传入的第二个参数 message 的内容。当我们在只需要在特定的情况下才输出语句的时候,可以使用 console.assert

示例如下:

```

function greaterThan(a,b) {

console.assert(a > b, {“message”:”a is not greater than b”,”a”:a,”b”:b});

}

greaterThan(5,6);* console.count(label) * 参数: * label: 计算数量的标识符 * 该函数用于计算并输出特定标识符为参数的console.count函数被调用的次数。下面的例子更能直观的了解: * ``` function login(name) { console.count(name + ' logged in'); }

console.dir(object)

参数:

object:被输出扎实的对象

该函数用于打印出对象的详细的属性、函数及表达式等信息。如果该对象已经被记录为一个HTML元素,则该HTML元素的DOM表达式的属性会被像下面这样打印出来:

```

console.dir(document.body);* console.dirxml(object) * 该函数将打印输出XML元素及其子孙后代元素,且对HTML和XML元素调用 console.dirxml() 和 调用 console.log() 是等价的 * console.group([label]), console.groupEnd([label]) * 参数: * label: group分组的标识符 * 在控制台创建一个新的分组,随后输出到控制台上的内容都会自动添加一个缩进,表示该内容属于当前分组,知道调用 console.groupEnd() 之后,当前分组结束。 * 举个例子: * ``` console.log("This is the outer level"); console.group(); console.log("Level 2"); console.group(); console.log("Level 3"); console.warn("More of level 3"); console.groupEnd(); console.log("Back to level 2"); console.groupEnd(); console.log("Back to the outer level");

console.groupCollapsed(label)

- 该函数同console.group(),唯一的区别是该函数的输出默认不展开分组,而console.group()是默认展开分组。

console.time([label]), console.timeEnd([label])

label: 用于标记计时器的名称,不填的话,默认为 default

console.time() 会开始一个计时器,并当执行到 console.timeEnd() 函数时(需要两个函数的lable参数相同),结束计时器,并将计时器的总时间输出到控制台上。

再举几个例子:

console.time();

var arr = new Array(10000);

for (var i = 0; i < arr.length; i++) {

arr[i] = new Object();

}

console.timeEnd();

// default: 3.696044921875ms- 对 console.time(label) 设置一个自定义的 label 字段,并使用console.timeEnd(label) 设置相同的 label 字段来结束计时器。

console.time('total');

var arr = new Array(10000);

for (var i = 0; i < arr.length; i++) {

arr[i] = new Object();

}

console.timeEnd('total');

// total: 3.696044921875ms- 设置多个 label 属性,开启多个计时器同步计时。

console.time('total');

console.time('init arr');

var arr = new Array(10000);

console.timeEnd('init arr');

for (var i = 0; i < arr.length; i++) {

arr[i] = new Object();

}

console.timeEnd('total');

// init arr: 0.0546875ms

// total: 2.5419921875msconsole.trace(object)

- 该函数将在控制台打印出从 console.trace() 被调用的位置开始的堆栈信息。

第三章 加密参数的定位方法

想要找到Js加密参数的生成过程,就必须要找到参数的位置,然后通过debug来进行观察调试。我们总结了目前通用的调试方式。每种方法都有其独特的运用之道,大家只有灵活运用这些参数定位方法,才能更好地提高逆向效率。

3.1 巧用搜索

搜索操作比较简单,打开控制台,通过快捷键Ctrl + F打开搜索框。在Network中的不同位置使用Ctrl + F会打开不同的搜索区域,有全局搜索、页面搜索。

另外关于搜索也有一定的技巧,如果加密参数的关键词是signature,可以直接全局搜索signature,搜索不到可以尝试搜索sign或者搜索接口名。如果还没有找到位置,则可以使用下面几种方法。

3.2 堆栈调试

控制台的 Initiator 堆栈调试是我们比较喜欢的调试方式之一,不过新版本的谷歌浏览器才有,如果没有 Initiator 需要更新Chrome版本。Initiator主要是为了监听请求是怎样发起的,通过它可以快速定位到调用栈中。

具体使用方法是先确定请求的接口,然后进入Initiator,单击第一个Request call stack参数,进入Js文件后,在跳转行上打上断点,然后刷新页面等待调试。

3.3 控制台调试

控制台的Console中可以由console.log()方法来执行某些函数,该方法对于开发调试很有帮助,有时通过输出会比找起来更便捷。在断点到某一处时,可以通过console.log()输出此时的参数来查看状态和属性,console.log()方法在后面的参数还原中也很重要。

3.4 监听XHR

XHR是XMLHttpRequest的简称,通过监听XHR的断点,可以匹配URl中params参数的触发点和调用堆栈,另外post请求中From Data的参数也可以用XHR来拦截。

使用方法:打开控制台,单击Sources,右侧有一个XHR/fetch Breakpoints,单击+号即可添加监听事件。像一些URL中的_signature参数就很适合使用XHR断点。

3.5 事件监听

这里其实和监听XHR有些相似,为了方便记忆,我们将其单独放在一个小节中。

有的时候找不到参数位置,但是知道它的触发条件,此时可以使用事件监听器进行断点,在Sources中有

DOM Breakpoints、Global Listeners、Event Listener Breakpoints都可以进行DOM事件监听。

比如需要对Canvas进行断点,就在Event Listener Breakpoints中选择Canvas,勾选Create canvas context时就是对创建canvas时的事件进行了断点。

3.6 添加代码片

在控制台中添加代码片来完成Js代码注入,也是一种不错的方式。

使用方法:打开控制台,单击Sources,然后单击左侧的snippets,新建一个Script Snippet,就可以在空白区域编辑Js代码了。

3.7 Hook

在Js中也需要用到Hook技术,例如当想分析某个cookie是如何生成时,如果想通过直接从代码里搜索该cookie的名称来找到生成逻辑,可能会需要审核非常多的代码。这个时候,如果能够用hook document.cookie的set方法,那么就可以通过打印当时的调用方法堆栈或者直接下断点来定位到该cookie的生成代码位置。

什么是hook?

在 JS 逆向中,我们通常把替换原函数的过程都称为 Hook。一般使用 Object.defineProperty() 来进行hook。

以下先用一段简单的代码理解Hook的过程:

function a() {

console.log("I'm a.");

}

a = function b() {

console.log("I'm b.");

};

a() // I'm b.

直接覆盖原函数是以最简单的做法,以上代码将a函数进行了重写,再次调用a函数将会输出I’m b.

如果还想执行原来a函数的内容,可以使用中间变量进行存储:

function a() {

console.log("I'm a.");

}

var c = a;

a = function b() {

console.log("I'm b.");

};

a() // I'm b.

c() // I'm a.

此时,调用 a 函数会输出 I’m b.,调用 c 函数会输出 I’m a.

这种原函数直接覆盖的方法通常只用来进行临时调试,实用性不大,但是它能够帮助我们理解 Hook 的过程,在实际 JS 逆向过程中,我们会用到更加高级一点的方法,比如 Object.defineProperty()。

Object.defineProperty()

Object.defineProperty(obj, prop, descriptor)- obj:需要定义属性的当前对象;

- prop:当前需要定义的属性名;

- descriptor:属性描述符,可以取以下值;

属性描述符的取值通常为以下:

| 属性名 | 默认值 | 含义 |

|---|---|---|

| get | undefined | 存取描述符,目标属性获取值的方法 |

| set | undefined | 存取描述符,目标属性设置值的方法 |

| value | undefined | 数据描述符,设置属性的值 |

| writable | false | 数据描述符,目标属性的值是否可以被重写 |

| enumerable | false | 目标属性是否可以被枚举 |

| configurable | false | 目标属性是否可以被删除或是否可以再次修改特性 |

通常情况下,对象的定义与赋值是这样的:

var people = {}

people.name = "Bob"

people["age"] = "18"

console.log(people)

// { name: 'Bob', age: '18' }使用 defineProperty() 方法:

var people = {}

Object.defineProperty(people, 'name', {

value: 'Bob',

writable: true // 是否可以被重写

})

console.log(people.name) // 'Bob'

people.name = "Tom"

console.log(people.name) // 'Tom'

我们一般hook使用的是get和set方法:

var people = {

name: 'Bob',

};

var count = 18;

// 定义一个 age 获取值时返回定义好的变量 count

Object.defineProperty(people, 'age', {

get: function () {

console.log('获取值!');

return count;

},

set: function (val) {

console.log('设置值!');

count = val + 1;

},

});

console.log(people.age);

people.age = 20;

console.log(people.age);输出:

获取值!

18

设置值!

获取值!

21通过这样的方法,我们就可以在设置某个值的时候,添加一些代码,比如 debugger;

让其断下,然后利用调用栈进行调试,找到参数加密、或者参数生成的地方,需要注意的是,网站加载时首先要运行我们的Hook代码,再运行网站自己的代码,才能够成功断下,这个过程我们可以称之为Hook代码的注入。

TamperMonkey 注入

TamperMonkey 俗称油猴插件,是一款免费的浏览器扩展和最为流行的用户脚本管理器,支持很多主流的浏览器, 包括 Chrome、Microsoft Edge、Safari、Opera、Firefox、UC 浏览器、360 浏览器、QQ 浏览器等等,基本上实现了脚本的一次编写,所有平台都能运行,可以说是基于浏览器的应用算是真正的跨平台了。用户可以在 GreasyFork、OpenUserJS 等平台直接获取别人发布的脚本,功能众多且强大,比如视频解析、去广告等。

来到谋奇异首页,可以看到cookie里面有个__dfp值:

我们想通过Hook的方式,让在生成__dfp的地方断下,就可以编写如下函数:

我们以某奇艺的 cookie 为例来演示如何编写 TamperMonkey 脚本,首先去应用商店安装 TamperMonkey,安装过程不再赘述,然后点击图标,添加新脚本,或者点击管理面板,再点击加号新建脚本,写入以下代码:

(function () {

'use strict';

var cookieTemp = '';

Object.defineProperty(document, 'cookie', {

set: function (val) {

if (val.indexOf('__dfp') != -1) {

debugger;

}

console.log('Hook捕获到cookie设置->', val);

cookieTemp = val;

return val;

},

get: function () {

return cookieTemp;

},

});

})();if (val.indexOf('__dfp') != -1) {debugger;} 的意思是检索 __dfp 在字符串中首次出现的位置,等于 -1 表示这个字符串值没有出现,反之则出现。如果出现了,那么就 debugger 断下,这里要注意的是不能写成 if (val == '__dfp') {debugger},因为 val 传过来的值类似于 __dfp=xxxxxxxxxx,这样写是无法断下的。

写入后进行保存

主体的JavaScript自执行函数和前面的都是一样的,这里需要注意的是最前面的注释,每个选项都是有意义的,所有的选项参考 TamperMonkey 官方文档,以下列出了比较常用、比较重要的部分选项(其中需要特别注意 @match、@include、@run-at)

| 选项 | 含义 |

|---|---|

| @name | 脚本的名称 |

| @namespace | 命名空间,用来区分相同名称的脚本,一般写作者名字或者网址就可以 |

| @version | 脚本版本,油猴脚本的更新会读取这个版本号 |

| @description | 描述这个脚本是干什么用的 |

| @author | 编写这个脚本的作者的名字 |

| @match | 从字符串的起始位置匹配正则表达式,只有匹配的网址才会执行对应的脚本,例如 * 匹配所有,https://www.baidu.com/* 匹配百度等,可以参考 Python re 模块里面的 re.match() 方法,允许多个实例 |

| @include | 和 @match 类似,只有匹配的网址才会执行对应的脚本,但是 @include 不会从字符串起始位置匹配,例如 *://*baidu.com/* 匹配百度,具体区别可以参考 TamperMonkey 官方文档 |

| @icon | 脚本的 icon 图标 |

| @grant | 指定脚本运行所需权限,如果脚本拥有相应的权限,就可以调用油猴扩展提供的 API 与浏览器进行交互。如果设置为 none 的话,则不使用沙箱环境,脚本会直接运行在网页的环境中,这时候无法使用大部分油猴扩展的 API。如果不指定的话,油猴会默认添加几个最常用的 API |

| @require | 如果脚本依赖其他 JS 库的话,可以使用 require 指令导入,在运行脚本之前先加载其它 |

| @run-at | 脚本注入时机,该选项是能不能 hook 到的关键,有五个值可选:document-start:网页开始时;document-body:body出现时;document-end:载入时或者之后执行;document-idle:载入完成后执行,默认选项;context-menu:在浏览器上下文菜单中单击该脚本时,一般将其设置为 document-start |

清除 cookie,开启 TamperMonkey 插件,再次来到某奇艺首页,可以成功被断下,也可以跟进调用栈来进一步分析 __dfp 值的来源。

第四章 常见的压缩和混淆

在Web系统发展早期,Js在Web系统中承担的职责并不多,Js文件比较简单,也不需要任何的保护。随着Js文件体积的增大和前后端交互增多,为了加快http传输速度并提高接口的安全性,出现了很多的压缩工具和混淆加密工具。

代码混淆的本质是对于代码标识和结构的调整,从而达到不可读不可调用的目的,常用的混淆有字符串、变量名混淆,比如把字符串转换成_0x,把变量重命名等,从结构的混淆包括控制流平坦化,虚假控制流和指令替换,代码加密主要有通过veal方法去执行字符串函数,通过escape()等方法编码字符串、通过转义字符加密代码、自定义加解密方法(RSA、Base64、AES、MD5等),或者通过一些开源的工具进行加密。

另外目前市面上比较常见的混淆还有ob混淆(obfuscator),特征是定义数组,数组位移。不仅Js中的变量名混淆,运行逻辑等也高度混淆,应对这种混淆可以使用已有的工具ob-decrypt或者AST解混淆或者使用第三方提供的反混淆接口。大家平时可以多准备一些工具,在遇到无法识别的Js时,可以直接使用工具来反混淆和解密,当然逆向工作本身就很看运气。

- 例如翻看网站的Javascript源代码,可以发现很多压缩或者看不太懂的字符,如javascript文件名被编码,文件的内容被压缩成几行,变量被修改成单个字符或者一些十六进制的字符——这些导致我们无法轻易根据Javascript源代码找出某些接口的加密逻辑。

4.1 JavaScript压缩

这个非常简单,Javascript压缩即去除JavaScript代码中不必要的空格、换行等内容或者把一些可能公用的代码进行处理实现共享,最后输出的结果都压缩为几行内容,代码的可读性变得很差,同时也能提高网站的加载速度。

如果仅仅是去除空格、换行这样的压缩方式,其实几乎是没有任何防护作用的,因为这种压缩方式仅仅是降低了代码的直接可读性。因为我们有一些格式化工具可以轻松将JavaScirpt代码变得易读,比如利用IDE、在线工具或Chrome浏览器都能还原格式化的代码。

这里举一个最简单的JavaScript压缩示例。原来的JavaScript代码是这样的:

function echo(stringA, stringB){

const name = "Germey";

alert("hello " + name);

}压缩之后就变成这样子:

function echo(d,c){const e="Germey";alert("hello "+e)};可以看到,这里参数的名称都被简化了,代码中的空格也被去掉了,整个代码也被压缩成了一行,代码的整体可读性降低了。

目前主流的前端开发技术大多都会利用webpack、Rollup等工具进行打包。webpack、Rollup会对源代码进行编译和压缩,输出几个打包好的JavaScript文件,其中我们可以看到输出的JavaScript文件名带有一些不规则的字符串,同时文件内容可能只有几行,变量名都用一些简单字母表示。这其中就包含JavaScript压缩技术,比如一些公共的库输出成bundle文件,一些调用逻辑压缩和转义成冗长的几行代码,这些都属于JavaScript压缩,另外,其中也包含了一些很基础的JavaScript混淆技术,比如把变量名、方法名替换成一些简单的字符,降低代码的可读性。

但整体来说,JavaScript压缩技术只能在很小的程度上起到防护作用,想要真正的提高防护效果,还得依靠JavaScript混淆和加密技术。

4.2 JavaScript混淆

JavaScript混淆完全是在JavaScript上面进行的处理,它的目的就是使得JavaScript变得难以阅读和分析,大大降低代码的可读性,是一种很实用的JavaScript保护方案。

JavaScript混淆技术主要有一下几种。

- 变量名混淆:将带有含义的变量名、方法名、常量名随机变为无意义的类乱码字符串,降低代码的可读性,如转换成单个字符或十六进制字符串。

- 字符串混淆:将字符串阵列化集中并可进行MD5或Base64加密存储,使代码中不出现明文字符串,这样可以避免使用全局搜索字符串的方式定位到入口。

- 对象键名替换:针对JavaScript对象的属性进行加密转化,隐藏代码之间的调用关系。

- 控制流平坦化:打乱函数原有代码的执行流程及函数调用关系,使代码逻辑变得混乱无序。

- 无用代码注入:随机在代码中插入不会被执行到的无用代码,进一步使代码看起来更加混乱。

- 调试保护:基于调试器特征,对当前运行环境进行检查,加入一些debugger语句,使其在调试模式下难以顺利执行JavaScript代码。

- 多态变异:使JavaScript代码每次被调用时,将代码自身立刻自动发生变异,变为与之前完全不同的代码,即功能完全不变,只是代码形式变异,以此杜绝代码被动态分析和调试。

- 域名锁定:使JavaScript代码只能在指定域名下执行。

- 代码自我保护:如果对JavaScript代码进行格式化,则无法执行,导致浏览器假死。

- 特殊编码:将JavaScript完全编码为人不可读的代码,如表情符号、特殊表示内容、等等。

总之,以上方案都是JavaScript混淆的实现方式,可以在不同程度上保护JavaScript代码。

在前端开发中,现在JavaScript混淆的主流实现使javascript-obfuscator和terser这两个库。它们都能提供一些代码混淆功能,也都有对应的webpack和Rollup打包工具的插件。利用它们,我们可以非常方便地实现页面的混淆,最终输出压缩和混淆后的JavaScript代码,使得JavaScript代码的可读性大大降低。

下面我们以javascript-obfuscator为例来介绍一些代码混淆的实现,了解了实现,那么我们自然就对混淆的机制有了更加深刻的认识。

javascript-obfuscator的官方介绍内容如下:

链接:https://www.javascriptobfuscator.com/

它是支持ES8的免费、高效的JavaScript混淆库,可以使得JavaScript代码经过混淆后难以被复制、盗用、混淆后的代码具有和原来的代码一模一样的功能。

首先我们需要安装好Node.js 12.x及以上版本,确保可以正常使用npm命令。

具体的安装方式如下:

简单的说 Node.js 就是运行在服务端的 JavaScript。

Node.js 是一个基于 Chrome JavaScript 运行时建立的一个平台。

Node.js 是一个事件驱动 I/O 服务端 JavaScript 环境,基于 Google 的 V8 引擎,V8 引擎执行 Javascript 的速度非常快,性能非常好。

如果你是一个前端程序员,你不懂得像 PHP、Python 或 Ruby 等动态编程语言,然后你想创建自己的服务,那么 Node.js 是一个非常好的选择。

Node.js 是运行在服务端的 JavaScript,如果你熟悉 Javascript,那么你将会很容易的学会 Node.js。

- 官网:https://nodejs.org/

- 文档:https://nodejs.org/en/docs/

- 中文网:http://nodejs.cn/

- 基础教程:https://www.runoob.com/nodejs/nodejs-tutorial.html

接着新建一个文件夹,比如js-ob然后进入该文件夹,初始化工作空间:

npm init这里会提示我们输入一些信息,然后创建package.json文件,这就完成了项目的初始化了。

接下来,我们来安装javascript-obfuscator这个库:

npm i -D javascript-obfuscator稍等片刻,即可看到本地js-ob文件下生成了一个node_modules文件夹,里面就包含了javascript-obfuscator这个库,这就说明安装成功了。

接下来,我们就可以编写代码来实现一个混淆样例了。比如,新建main.js文件,其内容如下:

const code = `

let x = '1' + 1

console.log('x', x)

`

const options = {

compact: false,

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))这里我们定义了两个变量:一个是code,即需要被混淆的代码;另一个是混淆选项options,是一个Object。接下来,我们引入了javascript-obfuscator这个库,然后定义了一个方法,给其传入code和options来获取混淆之后的代码,最后控制台输出混淆后的代码。

代码逻辑比较简单,我们来执行一下代码:

node main.js

输出结果如下:

看到了吧,那么简单的代码,被我们混淆成了这个样子,其实这里我们就是设定了“控制流平坦化”选项。整体看来,代码的可读性大大降低了,JavaScript调试的难度也大大加强了。

4.3 javascript-obfuscator示例

下面的例子代码同上

4.3.1 代码压缩

这里javascript-obfuscator也提供了代码压缩的功能,使用其参数compact即可完成JavaScript代码的压缩,输出为一行内容。参数compact的默认值是true,如果定义为false,则混淆后的代码会分行显示。

如果不设置或者把compact设置为true,结果如下:

可以看到,单行显示的时候,对变量名进行了进一步的混淆,这里变量的命名都变成了十六进制形式的字符串,这是因为启用了一些默认压缩和混淆的方式。总之我们可以看到代码的可读性相比之前大大降低。

4.3.2 变量名混淆

变量名混淆可以通过在javascript-obfuscator中配置identifierNamesGenerator参数来实现。我们通过这个参数可以控制变量名混淆的方式,如将其设置为hexadecimal,则会将变量名替换为十六进制形式的字符串。该参数的取值如下。

- hexadecimal:将变量名替换为十六进制形式的字符串,如0xabc123。

- mangled:将变量名替换为普通的简写字符,如a,b,c等。

该参数的默认值为:hexadecimal

我们将该参数改为:mangled 来试一下:

const code = `

let x = '1' + 1

console.log('x', x)

`

const options = {

compact: true,

identifierNamesGenerator: 'mangled'

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))运行结果如下:

另外,我们还可以通过设置identifiersPrefix参数来控制混淆后的变量前缀,示例如下:

const code = `

let x = '1' + 1

console.log('x', x)

`

const options = {

identifiersPrefix: 'kk',

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))运行结果如下:

可以看到,混淆后的变量前缀加上了我们自定义的字符串kk。

另外,renameGlobals这个参数还可以指定是否混淆全局变量和函数名称,默认值为false。示例如下:

const code = `

var $ = function(id){

return document.getElementById(id);

};

`

const options = {

renameGlobals: true,

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))运行结果如下:

可以看到,这里我们声明了一个全局变量$,在renameGlobals设置为true之后,这个变量也被替换了。如果后文用到了这个变量,可能就会有找不到定义的错误,因此这个参数可能导致代码执行不通。

如果我们不设置 renameGlobals 或者将其设置为false,结果如下:

可以看到,最后还是有$的声明,其全局名称没有被改变。

4.3.3 字符串混淆

字符串混淆,就是将一个字符串声明放到一个数组里面,使之无法被直接搜索到。这可以通过stringArray参数来控制,默认为true。

此外,我们还可以通过rotateStringArray参数来控制数组化后结果的元素顺序,默认为true。

示例如下:

const code = `

var a = 'helloworld'

`

const options = {

stringArray: true,

rotateStringArray: true,

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))运行结果如下:

另外,我们还可以使用unicodeEscapeSequence这个参数对字符串进行Unicode转码,使之更加难以辨认,示例如下:

const code = `

var a = 'hello world'

`

const options = {

compact: false,

unicodeEscapeSequence: true

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options)

可以看到,这里字符串被数字化和Unicode化,非常难以辨认。

在很多JavaScript逆向过程中,一些关键的字符串可能会作为切入点来查找加密入口,用了这种混淆之后,如果有人想通过全局搜索的方式搜索hello这样的字符串找加密入口,也就没法搜到了。

4.3.4 代码自我保护

我们可以通过设置selfDefending参数来开启代码自我保护功能。开启之后混淆后的JavaScript会强制以一行显示。如果我们将混淆后的代码进行格式化或者重命名,该段代码将无法执行。

示例如下:

const code = `

console.log('hello world')

`

const options = {

selfDefending: true

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))

如果我们将上述代码放到控制台,它的执行结果和之前是一模一样的,没有任何问题。

如果我们将其进行格式化,然后粘贴到浏览器控制台里面,浏览器会直接卡死无法运行。这样如果有人对代码进行了格式化,就无法正常对代码进行运行和调试,从而起到了保护作用。

4.3.5 控制流平坦化

控制流平坦化其实就是将代码的执行逻辑混淆,使其变得复杂、难度。其基本的思想是将一些逻辑处理块都统一加上一个前驱逻辑块,每个逻辑块都由前驱逻辑块进行条件判断个分发,构成一个个闭环逻辑,这导致整个执行逻辑十分复杂、难度。

比如说这里有一段示例代码:

console.log(c);

console.log(a);

console.log(b);代码逻辑一目了然,一次在控制台输出了c, a, b三个变量的值。但是如果把这段代码进行控制流平坦化处理,代码就会变成这样:

const code = `

console.log(c);

console.log(a);

console.log(b);

`

const options = {

compact: false,

controlFlowFlattening: true,

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))

使用控制流平坦化可以使得执行逻辑更加复杂、难读,目前非常多的前端混淆都会加上这个选项。但启用控制流平坦化之后,代码的执行时间会变长。

4.3.6 无用代码注入

无用代码即不会被执行的代码或对上下文没有任何影响的代码,注入之后可以对现有的JavaScript代码的阅读形成干扰。我们可以使用deadCodeInjection参数开启这个选项,其默认值为false。

示例:

const code = `

console.log(c);

console.log(a);

console.log(b);

`

const options = {

compact: false,

deadCodeInjection: true

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))这种混淆方式通过混入一些特殊的判断条件并加入一些不会被执行的代码,可以对代码起到一定的干扰作用。

4.3.7 对象键名替换

如果是一个对象,可以使用transformObjectKeys来对对象的键值进行替换,示例如下:

const code = `

(function(){

var object = {

foo: 'test1',

bar: {

baz: 'test2'

}

};

})();

`

const options = {

compact: false,

transformObjectKeys: true

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}可以看到,Object的变量名被替换为了特殊的变量,代码的可读性变差,这样我们就不好直接通过变量名进行搜寻了,这也可以起到一定的防护作用。

4.3.8 禁用控制台输出

我们可以使用disableConsoleOutput来禁用掉console.log输出功能,加大调试难度,示例如下:

const code = `

console.log('hello world')

`

const options = {

disableConsoleOutput: true

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))

此时,我们如果执行这段代码,发现是没有任何输出的,这里实际上就是将console的一些功能禁用了。

4.3.9 调试保护

我们知道,如果Javascript代码中加入关键字debugger关键字,那么执行到该位置的时候,就会进入断点调试模式。如果在代码多个位置都加入debugger关键字,或者定义某个逻辑来反复执行debugger,就会不断进入断点调试模式,原本的代码就无法顺畅执行了。这个过程可以称为调试保护,即通过反复执行debugger来使得原来的代码无法顺畅执行。

其效果类似于执行了如下代码:

setInterval(() => {debugger;}, 3000)如果我们把这段代码粘贴到控制台,它就会反复执行debugger语句,进入断点调试模式,从而干扰正常的调试流程。

在javascript-obfuscator中,我们可以使用debugProtection来启用调试保护机制,还可以使用debugProtectionInterval来启用无限调试(debug),使得代码在调试过程中不断进入断点模式,无法顺畅执行。配置如下:

const options = {

debugProtection: true,

}混淆后的代码会跳到debugger代码的位置,使得整个代码无法顺畅执行,对JavaScript代码的调试形成干扰。

4.3.10 域名锁定

我们还可以通过控制domainLock来控制JavaScript代码只能在特定域名下运行,这样就可以降低代码被模拟或者盗用的风险。

示例如下:

const code = `

console.log('hello world')

`

const options = {

domainLock: ['kk.com']

}

const obfuscator = require('javascript-obfuscator')

function obfuscate(code, options) {

return obfuscator.obfuscate(code, options).getObfuscatedCode()

}

console.log(obfuscate(code, options))这里我们使用domainLock指定了一个域名kk.com,也就是设置了一个域名白名单,混淆后的代码结果如下:

这段代码就只能在指定的域名kk.com下运行,不能在其他网站运行。这样的话,如果一些相关JavaScript代码被单独剥离出来,想在其他网站运行或者使用程序模拟运行的话,运行结果只有失败,这样就可以有效降低代码被模拟或盗用的风险。

4.3.11特殊编码

另外,还有一些特殊的工具包(jjencode,aaencode等)他们可以对代码进行混淆和编码。

示例如下:

var kk = 100使用jjencode工具的结果:

使用aaencode工具的结果:

可以看到,通过这些工具,原本非常简单的代码被转化为一些几乎完全不可读的代码,但实际上运行效果还是相同的。这些混淆方式比较另类,看起来虽然没有什么头绪,但实际上找到规律是非常好还原的,并没有真正达到强力混淆的效果。

关于这种混淆代码的解码方法,一般直接复制到控制台运行或者用解码工具进行转换,如果运行失败,就需要按分号分割语句,逐行调试分析源码。

以上便是对JavaScript混淆方式的介绍和总结。总的来说经过混淆的JavaScript代码的可读性大大降低,同时其防护效果也大大增强。

第五章 常见的编码和加密

我们在爬取网站的时候,会遇到一些需要分析接口或URL信息的情况,这时会有各种各样的类似加密的情形。

- 某个网站的URL带有一些看不太懂的长串加密参数,要抓取就得必须懂得这些参数是怎么构造的,否则我们连完整的URL都构造不出来,更不用说爬取了。

- 在分析某个网站的Ajax接口时,可以看到接口的一些参数也是加密的,Request Headers 里面也可能带有一些加密参数,如果不知道这些参数的具体构造逻辑,就没法直接用程序来模拟这些Ajax请求。

常见的编码有base64、unicode、urlencode编码,加密有MD5、SHA1、HMAC、DES、RSA等。

本节简单介绍一下常见的编码加密,同时附上Python实现加密的方法。

5.1 base64

base64是一种基于64个可打印ASCLL字符对任意字节数据进行编码的算法,其在编码后具有一定意义的加密作用。在逆向过程中经常会碰到base64编码(不论是Js逆向还是安卓逆向)。

浏览器提供了原生的base64编码、解码方法,方法名就是btoa和atob如下图所示:

在python中使用base64:

import base64

print(base64.b64encode('msb'.encode()))

print(base64.b64decode('bXNi'.encode()))var str1 = "msb";unicode和urlencode比较简单,unicode是计算机中字符集、编码的一项业界标准,被称为统一码、万国码,表现形式一般以“\u” 或者 “&#”开头。urlencode是URL编码,也称作百分号编码用于把URL中的符号进行转换。

5.2 MD5

MD5消息摘要算法(英文:MD5 Message-Digest Algorithm),一种被广泛使用的密码散列函数,可以产出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5加密算法是不可逆的,所以解密一般都是通过暴力穷举方法,以及网站的接口实现解密。

python代码实现加密:

import hashlib

pwd = "123"

# 生成MD5对象

m = hashlib.md5()

# 对数据进行加密

m.update(pwd.encode('utf-8'))

# 获取密文

pwd = m.hexdigest()

print(pwd)

5.3 SHA1

SHA1(Secure Hash Algorithm)安全哈希算法主要适用于数字签名标准里面定义的数字签名算法,SHA1比MD5的安全性更强。对于长度小于2^64位的消息,SHA1会产生一个160位的消息摘要。

一般在没有高度混淆的Js代码中,SHA1加密的关键词就是sha1。

Python实现代码:

import hashlib

sha1 = hashlib.sha1()

data1 = "msb"

data2 = "kkk"

sha1.update(data1.encode("utf-8"))

sha1_data1 = sha1.hexdigest()

print(sha1_data1)

sha1.update(data2.encode("utf-8"))

sha1_data2 = sha1.hexdigest()

print(sha1_data2)运行结果:

解密工具:http://tool.geekapp.cn/index.php

5.4 HMAC

HMAC全称:散列消息鉴别码。HMAC加密算法是一种安全的基于加密hash函数和共享密钥的消息认证协议。实现原理是用公开函数和密钥产生一个固定长度的值作为认证标识,用这个标识鉴别消息的完整性。

python实现代码:

new(key,msg=None,digestmod)方法

- 创建哈希对象

- key和digestmod参数必须指定,key和msg(需要加密的内容)均为bytes类型,digestmod指定加密算法,比如‘md5’,’sha1’等

对象digest()方法:返回bytes类型哈希值

对象hexdigest()方法:返回十六进制哈希值

import hmac

import hashlib

key = "key".encode()

text = "msb".encode()

m = hmac.new(key, text, hashlib.sha256)

print(m.digest())

print(m.hexdigest())5.5 DES

DES全称:数据加密标准(Data Encryption Standard),属于对称加密算法。DES是一个分组加密算法,典型的DES以64位为分组对数据加密,加密和解密用的是同一个算法。它的密钥长度是56位(因为每个第8位都用作奇偶校验),密钥可以是任意的56位数,而且可以任意时候改变。

Js逆向时,DES加密的搜索关键词有DES、mode、padding等。

python实现代码:

# pyDes需要安装

from pyDes import des, CBC, PAD_PKCS5

import binascii

# 秘钥

KEY = 'dsj2020q'

def des_encrypt(s):

"""

DES 加密

:param s: 原始字符串

:return: 加密后字符串,16进制

"""

secret_key = KEY

iv = secret_key

k = des(secret_key, CBC, iv, pad=None, padmode=PAD_PKCS5)

en = k.encrypt(s, padmode=PAD_PKCS5)

return binascii.b2a_hex(en).decode()

def des_decrypt(s):

"""

DES 解密

:param s: 加密后的字符串,16进制

:return: 解密后的字符串

"""

secret_key = KEY

iv = secret_key

k = des(secret_key, CBC, iv, pad=None, padmode=PAD_PKCS5)

de = k.decrypt(binascii.a2b_hex(s), padmode=PAD_PKCS5)

return de.decode()

text = 'msb'

secret_str = des_encrypt(text)

print(secret_str)

clear_str = des_decrypt(secret_str)

print(clear_str)5.5 AES

AES全程:高级加密标准,在密码学中又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。

AES也是对称加密算法,如果能够获取到密钥,那么就能对密文解密。

Js逆向时,AES加密的搜索关键词有AES、mode、padding等。

python代码实现之前

pip install pycryptodome

python实现代码:

import base64

from Crypto.Cipher import AES

# AES

# 需要补位,str不是16的倍数那就补足为16的倍数

def add_to_16(value):

while len(value) % 16 != 0:

value += '\0'

return str.encode(value) # 返回bytes

# 加密方法

def encrypt(key, text):

aes = AES.new(add_to_16(key), AES.MODE_ECB) # 初始化加密器

encrypt_aes = aes.encrypt(add_to_16(text)) # 先进行aes加密

encrypted_text = str(base64.encodebytes(encrypt_aes), encoding='utf-8')

return encrypted_text

# 解密方法

def decrypt(key, text):

aes = AES.new(add_to_16(key), AES.MODE_ECB) # 初始化加密器

base64_decrypted = base64.decodebytes(text.encode(encoding='utf-8'))

decrypted_text = str(aes.decrypt(base64_decrypted), encoding='utf-8').replace('\0', '') # 执行解密密并转码返回str

return decrypted_text5.6 RSA

RSA全称:Rivest-Shamir-Adleman, RSA加密算法是一种非对称加密算法,在公开密钥加密和电子商业中RSA被广泛使用,它被普遍认为是目前最优秀的公钥方案之一。RSA是第一个能同时用于加密和数字签名的算法,它能够抵抗目前为止已知的所有密码攻击。

注意Js代码中的RSA常见标志setPublickey。

算法原理参考:https://www.yht7.com/news/184380

实现代码之前先安装 :

pip install pycryptodome python代码实现:

import base64

from Crypto.Cipher import PKCS1_v1_5

from Crypto import Random

from Crypto.PublicKey import RSA

# ------------------------生成密钥对------------------------

def create_rsa_pair(is_save=False):

"""

创建rsa公钥私钥对

:param is_save: default:False

:return: public_key, private_key

"""

f = RSA.generate(2048)

private_key = f.exportKey("PEM") # 生成私钥

public_key = f.publickey().exportKey() # 生成公钥

if is_save:

with open("crypto_private_key.pem", "wb") as f:

f.write(private_key)

with open("crypto_public_key.pem", "wb") as f:

f.write(public_key)

return public_key, private_key

def read_public_key(file_path="crypto_public_key.pem") -> bytes:

with open(file_path, "rb") as x:

b = x.read()

return b

def read_private_key(file_path="crypto_private_key.pem") -> bytes:

with open(file_path, "rb") as x:

b = x.read()

return b

# ------------------------加密------------------------

def encryption(text: str, public_key: bytes):

# 字符串指定编码(转为bytes)

text = text.encode("utf-8")

# 构建公钥对象

cipher_public = PKCS1_v1_5.new(RSA.importKey(public_key))

# 加密(bytes)

text_encrypted = cipher_public.encrypt(text)

# base64编码,并转为字符串

text_encrypted_base64 = base64.b64encode(text_encrypted).decode()

return text_encrypted_base64

# ------------------------解密------------------------

def decryption(text_encrypted_base64: str, private_key: bytes):

# 字符串指定编码(转为bytes)

text_encrypted_base64 = text_encrypted_base64.encode("utf-8")

# base64解码

text_encrypted = base64.b64decode(text_encrypted_base64)

# 构建私钥对象

cipher_private = PKCS1_v1_5.new(RSA.importKey(private_key))

# 解密(bytes)

text_decrypted = cipher_private.decrypt(text_encrypted, Random.new().read)

# 解码为字符串

text_decrypted = text_decrypted.decode()

return text_decrypted

if __name__ == "__main__":

# 生成密钥对

# create_rsa_pair(is_save=True)

# public_key = read_public_key()

# private_key = read_private_key()

public_key, private_key = create_rsa_pair(is_save=False)

# 加密

text = "msb"

text_encrypted_base64 = encryption(text, public_key)

print("密文:", text_encrypted_base64)

# 解密

text_decrypted = decryption(text_encrypted_base64, private_key)

print("明文:", text_decrypted)第六章 加密参数还原与模拟

加密参数还原的逻辑很简单,找到代码中加密参数的生成过程,然后模拟出相同的方法。很多时候会卡到加密参数定位上,然后遇到混淆加密过的复杂Js,导致还原的过程无比艰辛。本章我们准备了由易到难的逆向案例,带大家体验精彩的逆向过程。

6.1 Newrank榜单逆向案例

本节内容是分析新榜榜单接口的加密参数,网页上的微信榜、微博榜、抖音榜、快手榜、bilibili榜、资讯等都使用了相同的参数。

网站链接:https://www.newrank.cn/public/info/list.html

首先通过控制台抓包,以微信榜单的文化日榜为例查看接口,如图所示:

已知post请求,再看From Data,发现两个加密参数nonce和xyz,如图所示:

通过Ctrl+F快捷键全局搜索nonce和xyz关键字,如图所示:

可以在控制台输入j查看该方法的内容:

可用鼠标双击函数跳转查看:

回到刚才的位置打上断点,刷新一下往下走一步:

可以发现h是当前的Api加一些params。

接着通过d(h)点进去查看,如图所示:

到这里就结束了,b中的具体运算这里不做深究,整体流程分析完毕,此时将b(a)复制出来即可。

Js模拟示例:

j = function() {

for (var a = ["0", "1", "2", "3", "4", "5", "6", "7", "8", "9", "a", "b", "c", "d", "e", "f"], b = 0; b < 500; b++)

for (var c = "", d = 0; d < 9; d++) {

var e = Math.floor(16 * Math.random());

c += a[e]

}

return c

}

var nonce = j();

var a = "/xdnphb/common/account/getFull?AppKey=joker&nonce=" + nonce;

function b(a) {

function b(a) {

return d(c(e(a)))

}

function c(a) {

return g(h(f(a), 8 * a.length))

}

function d(a) {

for (var b, c = p ? "0123456789ABCDEF" : "0123456789abcdef", d = "", e = 0; e < a.length; e++)

b = a.charCodeAt(e),

d += c.charAt(b >>> 4 & 15) + c.charAt(15 & b);

return d

}

function e(a) {

for (var b, c, d = "", e = -1; ++e < a.length; )

b = a.charCodeAt(e),

c = e + 1 < a.length ? a.charCodeAt(e + 1) : 0,

55296 <= b && b <= 56319 && 56320 <= c && c <= 57343 && (b = 65536 + ((1023 & b) << 10) + (1023 & c),

e++),

b <= 127 ? d += String.fromCharCode(b) : b <= 2047 ? d += String.fromCharCode(192 | b >>> 6 & 31, 128 | 63 & b) : b <= 65535 ? d += String.fromCharCode(224 | b >>> 12 & 15, 128 | b >>> 6 & 63, 128 | 63 & b) : b <= 2097151 && (d += String.fromCharCode(240 | b >>> 18 & 7, 128 | b >>> 12 & 63, 128 | b >>> 6 & 63, 128 | 63 & b));

return d

}

function f(a) {

for (var b = Array(a.length >> 2), c = 0; c < b.length; c++)

b[c] = 0;

for (var c = 0; c < 8 * a.length; c += 8)

b[c >> 5] |= (255 & a.charCodeAt(c / 8)) << c % 32;

return b

}

function g(a) {

for (var b = "", c = 0; c < 32 * a.length; c += 8)

b += String.fromCharCode(a[c >> 5] >>> c % 32 & 255);

return b

}

function h(a, b) {

a[b >> 5] |= 128 << b % 32,

a[14 + (b + 64 >>> 9 << 4)] = b;

for (var c = 1732584193, d = -271733879, e = -1732584194, f = 271733878, g = 0; g < a.length; g += 16) {

var h = c

, i = d

, o = e

, p = f;

c = j(c, d, e, f, a[g + 0], 7, -680876936),

f = j(f, c, d, e, a[g + 1], 12, -389564586),

e = j(e, f, c, d, a[g + 2], 17, 606105819),

d = j(d, e, f, c, a[g + 3], 22, -1044525330),

c = j(c, d, e, f, a[g + 4], 7, -176418897),

f = j(f, c, d, e, a[g + 5], 12, 1200080426),

e = j(e, f, c, d, a[g + 6], 17, -1473231341),

d = j(d, e, f, c, a[g + 7], 22, -45705983),

c = j(c, d, e, f, a[g + 8], 7, 1770035416),

f = j(f, c, d, e, a[g + 9], 12, -1958414417),

e = j(e, f, c, d, a[g + 10], 17, -42063),

d = j(d, e, f, c, a[g + 11], 22, -1990404162),

c = j(c, d, e, f, a[g + 12], 7, 1804603682),

f = j(f, c, d, e, a[g + 13], 12, -40341101),

e = j(e, f, c, d, a[g + 14], 17, -1502002290),

d = j(d, e, f, c, a[g + 15], 22, 1236535329),

c = k(c, d, e, f, a[g + 1], 5, -165796510),

f = k(f, c, d, e, a[g + 6], 9, -1069501632),

e = k(e, f, c, d, a[g + 11], 14, 643717713),

d = k(d, e, f, c, a[g + 0], 20, -373897302),

c = k(c, d, e, f, a[g + 5], 5, -701558691),

f = k(f, c, d, e, a[g + 10], 9, 38016083),

e = k(e, f, c, d, a[g + 15], 14, -660478335),

d = k(d, e, f, c, a[g + 4], 20, -405537848),

c = k(c, d, e, f, a[g + 9], 5, 568446438),

f = k(f, c, d, e, a[g + 14], 9, -1019803690),

e = k(e, f, c, d, a[g + 3], 14, -187363961),

d = k(d, e, f, c, a[g + 8], 20, 1163531501),

c = k(c, d, e, f, a[g + 13], 5, -1444681467),

f = k(f, c, d, e, a[g + 2], 9, -51403784),

e = k(e, f, c, d, a[g + 7], 14, 1735328473),

d = k(d, e, f, c, a[g + 12], 20, -1926607734),

c = l(c, d, e, f, a[g + 5], 4, -378558),

f = l(f, c, d, e, a[g + 8], 11, -2022574463),

e = l(e, f, c, d, a[g + 11], 16, 1839030562),

d = l(d, e, f, c, a[g + 14], 23, -35309556),

c = l(c, d, e, f, a[g + 1], 4, -1530992060),

f = l(f, c, d, e, a[g + 4], 11, 1272893353),

e = l(e, f, c, d, a[g + 7], 16, -155497632),

d = l(d, e, f, c, a[g + 10], 23, -1094730640),

c = l(c, d, e, f, a[g + 13], 4, 681279174),

f = l(f, c, d, e, a[g + 0], 11, -358537222),

e = l(e, f, c, d, a[g + 3], 16, -722521979),

d = l(d, e, f, c, a[g + 6], 23, 76029189),

c = l(c, d, e, f, a[g + 9], 4, -640364487),

f = l(f, c, d, e, a[g + 12], 11, -421815835),

e = l(e, f, c, d, a[g + 15], 16, 530742520),

d = l(d, e, f, c, a[g + 2], 23, -995338651),

c = m(c, d, e, f, a[g + 0], 6, -198630844),

f = m(f, c, d, e, a[g + 7], 10, 1126891415),

e = m(e, f, c, d, a[g + 14], 15, -1416354905),

d = m(d, e, f, c, a[g + 5], 21, -57434055),

c = m(c, d, e, f, a[g + 12], 6, 1700485571),

f = m(f, c, d, e, a[g + 3], 10, -1894986606),

e = m(e, f, c, d, a[g + 10], 15, -1051523),

d = m(d, e, f, c, a[g + 1], 21, -2054922799),

c = m(c, d, e, f, a[g + 8], 6, 1873313359),

f = m(f, c, d, e, a[g + 15], 10, -30611744),

e = m(e, f, c, d, a[g + 6], 15, -1560198380),

d = m(d, e, f, c, a[g + 13], 21, 1309151649),

c = m(c, d, e, f, a[g + 4], 6, -145523070),

f = m(f, c, d, e, a[g + 11], 10, -1120210379),

e = m(e, f, c, d, a[g + 2], 15, 718787259),

d = m(d, e, f, c, a[g + 9], 21, -343485551),

c = n(c, h),

d = n(d, i),

e = n(e, o),

f = n(f, p)

}

return Array(c, d, e, f)

}

function i(a, b, c, d, e, f) {

return n(o(n(n(b, a), n(d, f)), e), c)

}

function j(a, b, c, d, e, f, g) {

return i(b & c | ~b & d, a, b, e, f, g)

}

function k(a, b, c, d, e, f, g) {

return i(b & d | c & ~d, a, b, e, f, g)

}

function l(a, b, c, d, e, f, g) {

return i(b ^ c ^ d, a, b, e, f, g)

}

function m(a, b, c, d, e, f, g) {

return i(c ^ (b | ~d), a, b, e, f, g)

}

function n(a, b) {

var c = (65535 & a) + (65535 & b);

return (a >> 16) + (b >> 16) + (c >> 16) << 16 | 65535 & c

}

function o(a, b) {

return a << b | a >>> 32 - b

}

var p = 0;

return b(a)

}

console.log(b(a));经过调试发现,每个接口对应的a(“/xdnphd/******”)是不同的,所以要根据不同接口进行修改。

6.3 MD5加密逆向案例

本节内容是对MD5加密的逆向案例,主要内容是对POST表单的加密分析。

目标网站链接:https://fanyi.youdao.com/

在输入框输入”你好”会自动翻译成我们的目标内容”hello”

通过开发者工具查看该网站链接发送的请求头内容,发现POST表单数据:

参数i是我们手动输入的内容;salt,sign,lts,bv是我们需要获取的。

可以在一个一个js请求里面搜索sign,找到我们需要的关键字sign。进行断点:

可以看出来n.md5就是我们要解密的方法了,点击进入该方法查看详细内容:

我们找到加密参数,就可以编写python代码了。

import execjs # 安装一下PyExeJS

with open('test.js', 'r') as f:

ctx = execjs.compile(f.read()) # 获取代码编译完成后的对象

result = ctx.call('get', '你好') # 调用函数get,传入它的参数

print(result)将我们找到的js代码保存在”test.js”文件中,替换变量t的值。

function get(e) {

var t = 'db3e6fc05e1796cb0030cda74ecb0567'

, r = "" + (new Date).getTime()

, i = r + parseInt(10 * Math.random(), 10);

return {

ts: r,

bv: t,

salt: i,

sign: md5("fanyideskweb" + e + i + "Ygy_4c=r#e#4EX^NUGUc5")

}

};在程序运行过程中,发现代码会报错显示参数未定义,例如:execjs._exceptions.ProgramError: ReferenceError: md5 is not defined,所以接下来核心方法就是「缺啥补啥」。其中md5方法我们已获取,直接补充到js文件中,然后根据代码报错的提示不断填补参数代码,直到程序正常运行。

p = function(e) {

var t, n = "", r = "";

for (t = 0; t <= 3; t++)

n += (r = "0" + (e >>> 8 * t & 255).toString(16)).substr(r.length - 2, 2);

return n

}

s = function(e, t, n) {

return t ^ (e | ~n)

}

d = function(e, t, i, o, a, l, c) {

return e = r(e, r(r(s(t, i, o), a), c)),

r(n(e, l), t)

}

a = function(e, t, n) {

return e ^ t ^ n

}

u = function(e, t, i, o, s, l, c) {

return e = r(e, r(r(a(t, i, o), s), c)),

r(n(e, l), t)

}

o = function(e, t, n) {

return e & n | t & ~n

}

c = function(e, t, i, a, s, l, c) {

return e = r(e, r(r(o(t, i, a), s), c)),

r(n(e, l), t)

}

n = function(e, t) {

return e << t | e >>> 32 - t

}

i = function(e, t, n) {

return e & t | ~e & n

}

r = function(e, t) {

var n, r, i, o, a;

return i = 2147483648 & e,

o = 2147483648 & t,

n = 1073741824 & e,

r = 1073741824 & t,

a = (1073741823 & e) + (1073741823 & t),

n & r ? 2147483648 ^ a ^ i ^ o : n | r ? 1073741824 & a ? 3221225472 ^ a ^ i ^ o : 1073741824 ^ a ^ i ^ o : a ^ i ^ o

}

l = function(e, t, o, a, s, l, c) {

return e = r(e, r(r(i(t, o, a), s), c)),

r(n(e, l), t)

}

f = function(e) {

for (var t, n = e.length, r = n + 8, i = 16 * ((r - r % 64) / 64 + 1), o = Array(i - 1), a = 0, s = 0; s < n; )

a = s % 4 * 8,

o[t = (s - s % 4) / 4] = o[t] | e.charCodeAt(s) << a,

s++;

return t = (s - s % 4) / 4,

a = s % 4 * 8,

o[t] = o[t] | 128 << a,

o[i - 2] = n << 3,

o[i - 1] = n >>> 29,

o

}

h = function(e) {

e = e.replace(/\x0d\x0a/g, "\n");

for (var t = "", n = 0; n < e.length; n++) {

var r = e.charCodeAt(n);

if (r < 128)

t += String.fromCharCode(r);

else if (r > 127 && r < 2048)

t += String.fromCharCode(r >> 6 | 192),

t += String.fromCharCode(63 & r | 128);

else if (r >= 55296 && r <= 56319) {

if (n + 1 < e.length) {

var i = e.charCodeAt(n + 1);

if (i >= 56320 && i <= 57343) {

var o = 1024 * (r - 55296) + (i - 56320) + 65536;

t += String.fromCharCode(240 | o >> 18 & 7),

t += String.fromCharCode(128 | o >> 12 & 63),

t += String.fromCharCode(128 | o >> 6 & 63),

t += String.fromCharCode(128 | 63 & o),

n++

}

}

} else

t += String.fromCharCode(r >> 12 | 224),

t += String.fromCharCode(r >> 6 & 63 | 128),

t += String.fromCharCode(63 & r | 128)

}

return t

}

function md5(e) {

var t, n, i, o, a, s, m, g, v, y = Array();

for (e = h(e),

y = f(e),

s = 1732584193,

m = 4023233417,

g = 2562383102,

v = 271733878,

t = 0; t < y.length; t += 16)

n = s,

i = m,

o = g,

a = v,

s = l(s, m, g, v, y[t + 0], 7, 3614090360),

v = l(v, s, m, g, y[t + 1], 12, 3905402710),

g = l(g, v, s, m, y[t + 2], 17, 606105819),

m = l(m, g, v, s, y[t + 3], 22, 3250441966),

s = l(s, m, g, v, y[t + 4], 7, 4118548399),

v = l(v, s, m, g, y[t + 5], 12, 1200080426),

g = l(g, v, s, m, y[t + 6], 17, 2821735955),

m = l(m, g, v, s, y[t + 7], 22, 4249261313),

s = l(s, m, g, v, y[t + 8], 7, 1770035416),

v = l(v, s, m, g, y[t + 9], 12, 2336552879),

g = l(g, v, s, m, y[t + 10], 17, 4294925233),

m = l(m, g, v, s, y[t + 11], 22, 2304563134),

s = l(s, m, g, v, y[t + 12], 7, 1804603682),

v = l(v, s, m, g, y[t + 13], 12, 4254626195),

g = l(g, v, s, m, y[t + 14], 17, 2792965006),

m = l(m, g, v, s, y[t + 15], 22, 1236535329),

s = c(s, m, g, v, y[t + 1], 5, 4129170786),

v = c(v, s, m, g, y[t + 6], 9, 3225465664),

g = c(g, v, s, m, y[t + 11], 14, 643717713),

m = c(m, g, v, s, y[t + 0], 20, 3921069994),

s = c(s, m, g, v, y[t + 5], 5, 3593408605),

v = c(v, s, m, g, y[t + 10], 9, 38016083),

g = c(g, v, s, m, y[t + 15], 14, 3634488961),

m = c(m, g, v, s, y[t + 4], 20, 3889429448),

s = c(s, m, g, v, y[t + 9], 5, 568446438),

v = c(v, s, m, g, y[t + 14], 9, 3275163606),

g = c(g, v, s, m, y[t + 3], 14, 4107603335),

m = c(m, g, v, s, y[t + 8], 20, 1163531501),

s = c(s, m, g, v, y[t + 13], 5, 2850285829),

v = c(v, s, m, g, y[t + 2], 9, 4243563512),

g = c(g, v, s, m, y[t + 7], 14, 1735328473),

m = c(m, g, v, s, y[t + 12], 20, 2368359562),

s = u(s, m, g, v, y[t + 5], 4, 4294588738),

v = u(v, s, m, g, y[t + 8], 11, 2272392833),

g = u(g, v, s, m, y[t + 11], 16, 1839030562),

m = u(m, g, v, s, y[t + 14], 23, 4259657740),

s = u(s, m, g, v, y[t + 1], 4, 2763975236),

v = u(v, s, m, g, y[t + 4], 11, 1272893353),

g = u(g, v, s, m, y[t + 7], 16, 4139469664),

m = u(m, g, v, s, y[t + 10], 23, 3200236656),

s = u(s, m, g, v, y[t + 13], 4, 681279174),

v = u(v, s, m, g, y[t + 0], 11, 3936430074),

g = u(g, v, s, m, y[t + 3], 16, 3572445317),

m = u(m, g, v, s, y[t + 6], 23, 76029189),

s = u(s, m, g, v, y[t + 9], 4, 3654602809),

v = u(v, s, m, g, y[t + 12], 11, 3873151461),

g = u(g, v, s, m, y[t + 15], 16, 530742520),

m = u(m, g, v, s, y[t + 2], 23, 3299628645),

s = d(s, m, g, v, y[t + 0], 6, 4096336452),

v = d(v, s, m, g, y[t + 7], 10, 1126891415),

g = d(g, v, s, m, y[t + 14], 15, 2878612391),

m = d(m, g, v, s, y[t + 5], 21, 4237533241),

s = d(s, m, g, v, y[t + 12], 6, 1700485571),

v = d(v, s, m, g, y[t + 3], 10, 2399980690),

g = d(g, v, s, m, y[t + 10], 15, 4293915773),

m = d(m, g, v, s, y[t + 1], 21, 2240044497),

s = d(s, m, g, v, y[t + 8], 6, 1873313359),

v = d(v, s, m, g, y[t + 15], 10, 4264355552),

g = d(g, v, s, m, y[t + 6], 15, 2734768916),

m = d(m, g, v, s, y[t + 13], 21, 1309151649),

s = d(s, m, g, v, y[t + 4], 6, 4149444226),

v = d(v, s, m, g, y[t + 11], 10, 3174756917),

g = d(g, v, s, m, y[t + 2], 15, 718787259),

m = d(m, g, v, s, y[t + 9], 21, 3951481745),

s = r(s, n),

m = r(m, i),

g = r(g, o),

v = r(v, a);

return (p(s) + p(m) + p(g) + p(v)).toLowerCase()

}

function get(e) {

var t = 'db3e6fc05e1796cb0030cda74ecb0567'

, r = "" + (new Date).getTime()

, i = r + parseInt(10 * Math.random(), 10);

return {

ts: r,

bv: t,

salt: i,

sign: md5("fanyideskweb" + e + i + "Ygy_4c=r#e#4EX^NUGUc5")

}

}

运行python代码:

6.4 RSA参数加密逆向案例

本节是对RSA加密的逆向案例,主要内容是对登录参数的RSA加密分析。

网站链接:https://login.10086.cn/html/login/email_login.html

进入之后选择电脑版:

去到登陆界面:

登录之前我们打开控制台,然后登陆进行抓包。

输入用户名和密码之后点击登录,会抓到一个login的包。

它是一个post的请求,我们观察一下Form Data里面的数据:

我们发现用户和密码都进行了加密,但是不确定是哪种加密方式。

此时我们可以全局搜索一下password关键字,发现能搜索到很多相关的信息:

如果一个一个的找会很麻烦,这里告诉大家一个技巧,我们可以搜索encrypt这个关键字(它其实就是表示加密的操作)

这时我们就能找到加密的地方,我们在加密的位置打上断点,再重新登录,看能不能拦截到。

拦截之前先进入资源面板打上断点。

登录的时候可以被拦截,点进去看看它的方法:

发现有明显的RSA标志setPublicKey,接下来就用代码进行模拟。

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

import base64

def encrypt_str(data):

key = "MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAsgDq4OqxuEisnk2F0EJFmw4xKa5IrcqEYHvqxPs2CHEg2kolhfWA2SjNuGAHxyDDE5MLtOvzuXjBx/5YJtc9zj2xR/0moesS+Vi/xtG1tkVaTCba+TV+Y5C61iyr3FGqr+KOD4/XECu0Xky1W9ZmmaFADmZi7+6gO9wjgVpU9aLcBcw/loHOeJrCqjp7pA98hRJRY+MML8MK15mnC4ebooOva+mJlstW6t/1lghR8WNV8cocxgcHHuXBxgns2MlACQbSdJ8c6Z3RQeRZBzyjfey6JCCfbEKouVrWIUuPphBL3OANfgp0B+QG31bapvePTfXU48TYK0M5kE+8LgbbWQIDAQAB"

rsakey = RSA.import_key(base64.b64decode(key))

cipher = PKCS1_v1_5.new(rsakey)

cipher_text = base64.b64encode(cipher.encrypt(data.encode(encoding="utf-8")))

return cipher_text

password = encrypt_str("123")

print(password.decode())Crypto是第三方库,属于对PyCrypto库的扩展,所以需要进行安装,Windows安装命令pip install pycryptodome。

6.5 AES数据加密逆向案例

前面小节中的案例是对接口中的参数进行逆向还原,本节内容来看看针对行行查网站响应内容的加密逆向案例。

网站链接:https://www.hanghangcha.com/

这里我们需要先登录,然后尝试点击产业概述:

通过控制台可以发现,当我们点击右边菜单栏的时候,该网站返回的response都是经过加密的,如图所示:

首先通过堆栈调试进行断点,在调用中看到了一个名为feachData的堆栈,(因为名字里面有Data),猜测就是我们要找的部分:

尝试点进去看看:

这时会发现有decrypt和JSON.parse,在这里进行断点。

尝试刷新页面触发断点,不难发现V[“a”].decrypt(e)就是解密。

进入该方法查看详细内容:

这就不难看出是AES加密了,继续断点看一下:

可以发现密钥是 “3sd&d24h@$udD2s*”,mode是ECB,padding是Pkcs7。解密算法分析完成,接下来就可以编写还原代码了。

import requests

import base64, json, re

from Crypto.Cipher import AES

def decrypt(info):

key = '3sd&d24h@$udD2s*'.encode(encoding='utf-8')

cipher = AES.new(key, mode=AES.MODE_ECB)

json_str = str(cipher.decrypt(base64.b64decode(info)), encoding='utf-8')

data = re.sub('[\x00-\x09|\x0b-\x0c|\x0e-\x1f]', '', json_str)

return json.loads(data)

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/105.0.0.0 Safari/537.36',

'Cookie': 'UM_distinctid=18354eaabe89d7-0970db4b1f0d01-26021c51-144000-18354eaabe9158a; Hm_lvt_1521e0fb49013136e79181f2888214a7=1663577010; Hm_lpvt_1521e0fb49013136e79181f2888214a7=1663577010; JSESSIONID=BE4CBF8DDEF824CAAA58E75F33E7DCCF; _ACCOUNT_=YjBiZjRkMTA3YmM1NDY3N2E4NGJkNTljMDRlNGRiNWUlNDAlNDBtb2JpbGU6MTY2NDc5NjI4NDc4NDoyM2FkNDY2ZDYxOWY2ZmFmOTg4YzQzMTYxOWMzMDljNQ'

}# 需要把你的header复制进去

url = "https://api.hanghangcha.com/hhc/api/member/chains/getList?filter=%7B%22keyword%22%3A%22%22%2C%22limit%22%3A20%2C%22skip%22%3A0%2C%22isOpen%22%3A1%7D" # 产业图谱接口

res = requests.get(url, headers=headers)

payload = json.loads(res.content)['data']

data = decrypt(payload)

print(data)运行代码得到解密后的结果:

第七章 浏览器环境补充

现在很多网站的Js都引入了浏览器的特征,就是检测浏览器环境和浏览器使用的一些方法。比如用Node直接去运行复制下来的Js代码,可能会报未定义的错误或者找不到方法,导致无法运行或者得到的结果与浏览器不一致。因为Node环境和浏览器具有一定的区别,比如window对象区别,this指向区别、Js引擎区别,以及一些DOM操作的区别,很多网站也会以此检测来判断是不是真实用户,此时就需要对Js代码进行补充。

又比如对浏览器一些参数的设置,网站设置了window、navigate的某一个属性,在模拟的时候没有进行这些设置,就会被检测到。

通常情况下简单的补充只需要补上window或者document以及定义一些变量,比如直接在开头定义一个window=global;或者根据报错和调试结果缺啥补啥。但是不同网站的检测标准和补充难度参差不齐,先来看看哪些环境是经常被检测的。

7.1 常被检测的环境

在常被检测的环境中,有window、location、navigate、document、native、canvas等。除了这些属性外,还有针对自动化的检测、Node环境的检测,以及浏览器指纹检测、TLS指纹校验等。下面列出了一些经常用来做检测的属性和方法。

window检测:

- window是否为方法

- window对象是否freeze

- 各属性检测

location检测:

- hostname

- protocol

- host

- hash

- origin

navigator检测:

- AppName

- AppVersion

- cookieEnabled

- language

- userAgent

- product

- platform

- plugins浏览器插件

- javaEnabled()方法

- taintEnabled()方法

document检测:

- referrer

- cookie

- createElement()方法

canvas指纹:

- 不同类型图片的canvas指纹应当不一样,如 .jpg .png

- 不同质量quality的canvas指纹应该不一样

- 不同属性的canvas指纹应该不一样

- 同一个条件的canvas多次绘制时应该保持一致

浏览器指纹信息:

- window.screen屏幕分辨率/宽高

- navigator.useragent

- location.href/host

- navigator.platform平台、语言等信息

- cancas2D图像指纹

- navigator.plugin浏览器插件信息

- webgl3D图像指纹

- 浏览器字体信息

- 本地存储的cookie信息

除了上面列出的之外,还有对自动化痕迹的检测,比如chromedriver属性检测。还有异常堆栈检测,通过检测堆栈来判断所处的执行环境。native方法检测,检测某个方法是否被重写。这里不再多说了,在接下来的小节中来了解一下补充环境时的几种方案。

补充:浏览器指纹很重要,在数据采集、搜索引擎、埋点分析、网站测试等方面都有体现。指纹通常是指服务端的为了做识别而收集的客户端设备信息。即使没有cookie,指纹也可用于识别个人用户或设备。比如常用于记录的指纹 Header、Cookie、IP、DNS、UserAgent,Font(字体列表),Language,localStorage、Plugin(插件),Canvas(渲染绘图),WebGL(3D渲染图形),Web Vendor,Timezone(时区),WebRTC,ScreenResolution(分辨率),Platform(系统),Audio(音频设置和硬件特征指纹),以及enumerateDevices(其他媒体设备)、CPU、GPU信息等等。

7.2 手动补充环境

一般在手动补充时,根据报错信息缺什么补什么。比如’window’ is not defined,就补上window=global;或者widow={}。

如果报错没有plugins,可以在navigator中写上plugins。同时用Symbol.toStringTag标识一下该对象的类型标签,因为目前有很多toString检测,而toStringTag也能被toString()方法识别并返回。

var navigator = {

plugins:{

0:{

0:{description:"", type:""},

name:"",

length:1,

filename:"",

description:"",

length:1

}

}

};

navigator.plugins[Symbol.toStringTag] = "PluginArry";

navigator.plugins[0][Symbol.toStringTag] = "Plugin";如果报错没有getElementByTagName,就到document中去定义一个,但是参数和方法中具体实现,以及返回内容都需要根据调试结果来进行补充。

document = {

getElementsByTagName:function(x){

return{}

},

createElement:function(x){

return{}

}

}如果报错没有canvas,那么可以用createElement去创建一个简单的元素节点,通过此方法可返回一个canvas对象。

var document = {

createElement:function createElement(x){

if (x=="canvas"){

return{

toDataURL:function toDataURL(){

return "data:image/png"

}

}

}

}

}7.3 JSDOM环境补充

js中的DOM指的是“Document Object Model”,也就是文档对象模型的意思,是HTML和XML文档的编程接口;它提供了对文档的结构化的表述,并定义了一种方式可以使从程序中对该结构进行访问,从而改变文档的结构,样式和内容。

JSDOM对浏览器环境的还原非常到位,它可以被当作无头浏览器使用。一般来说,在node环境下需要补充最多的就是document和window对象。通过下面的代码来看JSDOM是如何模拟成浏览器的。

通过HTML文本来创建一个JSDOM的实例,然后就可以通过实例取得window对象和document对象。JSDOM生成的window对象下还实现了history、location、postMessage、setTimeout、setInterval等熟悉的Api。

JSDOM安装:npm install jsdom 查看jsdom的位置:npm root -g。

const { JSDOM } = require ('jsdom');

const NewjsDom = new JSDOM(

`<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<div>

<P>web js逆向</P>

</div>

</body>

</html>`

);

const window = NewjsDom.window; //window对象

const document = window.document; //document对象

console.log('123');另外要提的一点是Python中的execjs库也可以切换成jsdom来执行含有document、window等对象的Js代码。

代码示例:

signature = execjs.compile(js, cwd=jsdom_path).call("sign")JSDOM能满足大部分测试场景下对浏览器环境的还原,但在一些场景下也会被检测出来。某些时候并不知道网站检测了什么属性,也不知道修补环境时,可以使用真实的浏览器驱动来加载Js代码。比如像抖音web版、头条新闻页面,这两个站点的Js代码都具备深度检测浏览器身份的功能。

7.4 Selenium环境模拟

我们喜欢用的方法是使用selenium来驱动浏览器,先把Js和参数都写到本地的html文件,然后用selenium打开html文件加载Js,生成加密参数。当然也可以使用其他的Web自动化测试工具,比如Pyppeteer、htmlunit等。

具体方法如下:

HTML文件:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>web js逆向</title>

</head>

<body>

<p>我们在学习js逆向</p>

</body>

<script>

function f() {

//此处省略n行

}

</script>

</html>python文件:

使用selenium需要安装selenium库。

还得安装浏览器驱动,这里提供chrome的驱动:

下载地址:http://chromedriver.storage.googleapis.com/index.html

注意需下载和自己本地谷歌浏览器版本一致的驱动。

import os

from selenium import webdriver

import time

PRO_DIR = os.path.dirname(os.path.abspath(__file__))

def driver_sig(html_file):

driver = webdriver.Chrome()

# 请求当前目录下的'get_sign.html'文件

driver.get("file://" + PRO_DIR + "/" + html_file)

time.sleep(5)

sig = driver.title

driver.quit()

return sig

if __name__ == '__main__':

html_file = 'get_sign.html'

sig = driver_sig(html_file)

print(sig)7.5 puppeteer环境模拟

puppeteer是一个Node.js的库,支持调用Chrome的Api来操纵Web,相比较Selenium或是PhantomJs,它最大的特点就是操作DOM可以完全在内存中进行模拟(可用代码驱动浏览器操作),既在v8引擎中处理,又不打开浏览器,而且这个是Chrome团队在维护,会拥有更好的兼容性和发展前景。

Puppeteer 是一个Chrome官方团队提供的node库,它可以通过 Puppeteer 的提供的 API 直接控制 Chrome 或 Chromium。

Puppeteer可以做什么?

1) 生成网页截图或者 PDF

2) 爬取SPA应用,并生成预渲染内容(即“SSR” 服务端渲染)

3) 高级爬虫,可以爬取大量异步渲染内容的网页

4) 模拟键盘输入、表单自动提交、登录网页等

5) 创建一个最新的自动化测试环境,实现 UI 自动化测试

6) 捕获站点的时间线,以便追踪网站、帮助分析网站性能问题

7) 用于测试 Chrome 扩展程序

Puppeteer安装:

下面是简单的调用代码:

- puppeteer.launch 启动浏览器实例

- browser.newPage() 创建一个新页面

- page.goto 进入指定网页

- page.screenshot 截图

const puppeteer = require('puppeteer');

(async () => {

//打开浏览器

const browser = await puppeteer.launch({

headless: false //是否在 无头模式 下运行浏览器 false显示浏览器,true不显示

});

//打开新页面

const page = await browser.newPage();

//设置页面大小

page.setViewport({

width:1024,

height:800

});

//打开百度

await page.goto('https://www.baidu.com');

//截图

await page.screenshot({path: 'example.png'});

//关闭浏览器

await browser.close();

})();puppeteer的中文文档:https://www.w3cschool.cn/puppeteer/

示例:哔哩哔哩音乐爬取

const puppeteer = require('puppeteer');

(async () => {

const args = [

'--no-sandbox',

'--disable-setuid-sandbox',

'--disable-infobars',

'--window-position=0,0',

'--ignore-certifcate-errors',

'--ignore-certifcate-errors-spki-list',

'--user-agent="Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3312.0 Safari/537.36"'

];

const options = {

args,

headless: false,

ignoreHTTPSErrors: true,

userDataDir: './tmp2',

defaultViewport:{width:1280,height:800}

};

const browser = await puppeteer.launch(options);

const browserWSEndpoint = browser.wsEndpoint();

console.log(browserWSEndpoint,'site');

const page = await browser.newPage();

await page.goto('https://www.bilibili.com/v/music/original/?spm_id_from=333.5.b_6d757369635f6f726967696e616c.59#/all/click/0/1/?open=hot');

await page.waitForSelector('#videolist_box > div.vd-list-cnt > ul > li > div > div.r > a');

let title = await page.$$eval('#videolist_box > div.vd-list-cnt > ul > li > div > div.r > a',

link=>link.map(v=>{ return { title:v.innerText, href:v.href} })

);

console.log(title)

})();参数详解:https://blog.csdn.net/qq_43382853/article/details/103688551

手动补充环境相对耗时耗力,如果采集频率要求不高时,直接在浏览器中模拟环境调用即可,在接下来的小节中来学习一下对浏览器环境的检测。

第八章 加密方法远程调用

加密方法的远程调用主要是使用了RPC协议,RPC(Remote Procedure Call)是远程调用的意思。RPC的应用十分广泛,比如在分布式中的进程间通信、微服务中的节点通信。

我们这里使用的rpc其实是实现两个不同进程通信的一种方式,比如在浏览器执行一些方法,将结果返回给本地使用。

在Js逆向时,本地可以和浏览器以服务端和客户端的形式通过webSocket协议进行RPC通信,这样可以直接调用浏览器中的一些函数方法,不必去在意函数具体的执行逻辑,可以省去大量的逆向调试时间。

在RPC中,发出请求的程序是客户端,而提供服务的程序是服务端,所以大家的浏览器是客户端,本地是服务端。

8.1 微博登录参数RPC

本节内容以新浪微博网页版为例,来讲解一下如何在Web上使用RPC协议完成加密参数的获取。

网站链接:https://weibo.com

首先输出账号:(随机)密码:(随机)进行登录,通过控制台进行抓包,可以发现POST的登录接口:

在Form Data中有很多经过加密的参数su、rsakv、sp如图所示:

此时如果按照正常的逆向流程,需要对每个加密参数进行分析和逆向,比较浪费时间和精力。

先通过搜索定位一个加密参数的位置,比如全局搜索关键词rsakv,只有一个Js文件中有该关键词,点击进去并格式化代码,继续搜索准确位置,如图所示:

如果有很多搜索结果,而且不确定具体位置,就在所有关键字前打上断点进行分析。

刷新,再重新登录:

经过简单分析我们发现,a是账号,b是密码,e.sp是对b进行加密后的结果

我们尝试在console调用该方法:

调用成功后,接下来可以对Js文件进行修改,添加一个WebSocket客户端,供大家进行RPC调用。

首先需要修改Js文件,鉴于方便操作和讲解,我们选择通过控制台的Overriders来进行Js文件替换。当然也可以选择通过Fiddler、Mitmproxy等抓包工具替换,或者通过谷歌的GRPC协议来进行Js内容替换。

在source中选择Overrides,然后创建一个本地目录,需要勾选Enable Local Overrrides:

然后在没有格式化的Js文件上单击鼠标右键,选择【Save for overrides】命令:

接下来就可以进行修改了,将格式化后的代码复制到save的文件中,然后按Ctrl+s快捷键进行保存(注意微博的inDex.js文件,它每隔一个小时会进行重命名,所以需要重新进行覆盖)

接着要做的就是选择一个位置来插入一个webSocket连接供大家进行RPC调用。

首先要确定代码注入位置,可以写到makeRequest = function(a, b, c, d){}中,然后手动激活该函数。

不能单纯地在该函数中写入创建客户端,这样会导致死循环,无限创建客户端。所以需要进行代码上的判断,如果已经创建过,就不再创建客户端。

注入的Js代码如下:

!function(){

if (window.flagMsb){}

else{

window.weiboMsb = makeRequest;

var ws = new WebSocket("ws://127.0.0.1:9999");

window.flagMsb =true;

ws.open = function(evt){};

ws.onmessage = function(evt){

var Msb = evt.data;

var result = Msb.split(",");

var res = window.weiboMsb(result[0],result[1],7,false);

ws.send(JSON.stringify(res));

}}

}();接下来用python创建一个webSocket服务端。

import asyncio

import websockets

async def check_permit(websocket):

# 账号列表

for send_text in [

'11111111111,111',

'11111111112,112',

'11111111113,113',

'11111111114,114'

]:

await websocket.send(send_text)

return True

async def recv_msg(websocket):

while 1:

recv_text = await websocket.recv()

print(recv_text)

async def main_logic(websocket, path):

await check_permit(websocket)

await recv_msg(websocket)

start_server = websockets.serve(main_logic, '127.0.0.1', 9999)

asyncio.get_event_loop().run_until_complete(start_server)

asyncio.get_event_loop().run_forever()运行python代码开启本地服务,然后刷新页面,填入账号密码单击“登录”按钮,触发Js代码。可以在请求中看到来自127.0.0.1:9999的ws数据包:

在大家的控制台也有了对应的输出:

此时一个RPC调用案例已经结束,学会了RPC可以在某些时候快速解决问题,毕竟不需要追代码逻辑和补浏览器环境。案例中实现的方法需要手动替换Js文件,可以通过谷歌的开发者工具远程调试协议来实现Js文件的注入。更多的应用需要大家动手实践。

第九章 AST技术简介

前面我们介绍了一些javascript混淆的基本知识,可以看到混淆方式多种多样,比如字符串混淆、变量名混淆、对象键名替换、控制流平坦化等,当然,我们也学习了一些相关的调试技巧,比如Hook、断点调试等。但是这些方法本质上其实还是在已经混淆的代码上进行的操作,所以代码的可读性依然比较差。

有没有什么办法可以直接提高代码的可读性呢?比如说,字符串混淆了,我们想办法把它还原了;对象键名替换了,我们想办法把它们重新组装好了,控制流平坦化之后逻辑不直观了,我们想办法把它还原成一个代码控制流。

到底应该怎么做呢?这就需要用到AST相关的知识了。本节中,我们就来了解AST相关的基础知识,并介绍操作AST的相关方法。

9.1 AST介绍

首先,我们来了解什么是AST。AST的全称叫作Abstract Syntax Tree,中文翻译叫作抽象语法树。

如果你对编译原理有所了解的话,一段代码在执行之前,通常要经历这么三个步骤。

- 词法分析:一段代码首先会被分解成一段段有意义的词法单元,比如const name = “msb”这段代码,它可以被拆分成四部分:const、name、=、“msb”,每个部分都具备一定的含义。

- 语法分析:接着编译器会尝试对一个个词法单元进行语法分析,将其转换为能代表程序语法结构的数据结构。比如,const 就被分析为 VariableDeclaration 类型,代表变量声明的具体定义;name就被分析为Identifier类型,代表一个标识符。代码内容多了,这一个个词法就会有依赖、嵌套等关系,因此表示语法结构的数据结构就构成了一个树状的结构,也就成了语法树,即AST。

- 指令生成:最后将AST转换为实际真正可执行的指令并执行即可。

AST是源代码的抽象语法结构的树状表示,树上的每个节点都表示源代码的一种结构,这种数据结构其实可以类比成一个大的JSON对象。

在前端开发中,AST技术应用十分广泛,有了AST,我们可以方便地对JavaScript代码进行转换和改写,因此还原混淆后的Javascript代码也就不在话下了。

接下来,我们通过一些实例了解AST的一些基本理念和操作。

9.2 实例引入

首先,推荐一个AST在线解析的网站 http://astexplorer.net/,我们先通过一个非常简单的实例来感受一下AST究竟是什么样子的,输入上述的示例代码:

const name = "msb"这时候我们就可以看到在右侧就出现了一个树状结构,这就是AST,如图所示:

这就是一个层层嵌套的数据结构,可以看到他把代码的每一个部分都进行了拆分并分析出对应的类型、位置和值。比如说,name被解析成一个type为Identifier的数据结构,start和end分别代表代码的起始和终止位置,name属性代表该Identifier的名称。另外,msb这个字符串被解析成了StringLiteral类型的数据结构,它同样有start、end等属性,同时还有extra属性。我们所看到的这些数据结构就构成了一个层层嵌套的AST。

另外,在右上角,我们还看到一个Parser标识。这是一个目前最流行的JavaScript语法编译器Babel的Node.js包,同时它也是主流前端开发技术中必不可少的一个包。它内置了很多分析JavaScript代码的方法,可以实现JavaScript代码到AST的转换。

接下来,我们使用Babel来实现一下AST的解析、修改。

9.3 准备工作

由于本节内容需要用到babel,而Babel是基于Node.js的,所以这里需要先安装Node.js。

安装好Node.js之后,我们便可以使用npm命令了,接着,我们还需要安装一个Babel的命令行工具@babel/node,安装命令如下:

npm install -g @babel/node

接下来,我们再初始化一个Node.js项目learn-ast,然后在learn-ast目录下运行初始化命令,具体如下:

npm install -D @babel/core @babel/cli @babel/preset-env

运行完毕之后,就会生成一个package.json文件并在devDependencies中列出了刚刚安装的几个Node.js包。

接着,我们需要在learn-ast目录下创建一个,.babelrc文件,其内容如下:

{

"presets":[

"@babel/preset-env"

]

}这样我们就算完成了初始化操作。

9.4 节点类型

在刚才的示例中,我们看到不同的代码词法单元被解析成了不同的类型,所以这里先简单列举Babel中所支持的一些类型。

Literal:中文可以理解为字面量,既简单的文字表示,比如3、”abc”、null这些都是基本的字面表示。

Declarations:声明,比如声明方法或者变量。

Expressions:表达式,它本身会返回一个计算结果,通常有两个作用:一个是放在赋值语句的右边进行赋值,另外还可以作为方法的参数。

Statements:语句。

Identifier:标识符,指代一些变量的名称,比如上述例子中的name就是Identifier。

Classes:类,代表一个类的定义。

Functions:方法声明。

Modules:模块,可以理解为一个Node.js模块。

Program:程序,整个代码可以称为Program。

当然除此之外还有很多的类型,具体可以参考:https://babeljs.io/docs/en/babel-types。

9.5 @babel/parser的使用

@babel/parser是Babel中的Javascript解析器,也是一个Node.js包,他提供了一个重要的方法,就是parse和parseExpression方法,前者支持解析一段JavaScript代码,后者则是尝试解析单个JavaScript表达式并考虑了性能问题。一般来说,我们直接使用parse方法就够了。

对于parse方法来说,输入和输出如下。

输入:一段JavaScript代码。

输出:该段JavaScript代码对应的抽象语法树,即AST,它基于ESTree规范。

现在我们来测试一下。

新建一个JavaScript文件,将其保存为codes/code1.js,其内容如下:

const a = 3;

let string = "hello";

for (let i = 0; i < a; i++){

string += "world";

}

console.log("string", string);下面我们需要使用parse方法将其转化为一个抽象语法树,即AST。

新建一个basic1.js文件,内容如下:

import { parse } from "@babel/parser";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

console.log(ast);接着我们可以使用babel-node运行:

babel-node basic1.js

结果如下:

可以看到,整个AST的根节点就是一个Node,其中type是File,代表一个File类型的节点,其中包括type、start、end、loc、program等属性。其中program也是一个Node,但它的type是Program,代表一个程序。同样,Program也包括了一些属性,比如start、end、loc、interpreter、body等。其中,body是最为重要的属性,是一个列表类型,列表中的每个元素也都是一个Node,但这些不同的Node其实也是不同的类型,它们的type多种多样,不过这里控制台并没有把其中的节点内容输出出来。

我们可以增加一行代码,再专门输出一下body的内容:

console.log(ast.program.body);重新运行,可以发现这里又多输出了一些内容,具体如下:

由于内容过多,这里省略了一些内容。可以看到,我们直接通过ast.program.body即可将body获取到。可以看到,刚才的四个Node的具体结构也被输出出来了。前面两个Node都是VariableDeclaration类型,这正好对应了前面两行代码:

const a = 3;

let string = "hello";这里我们分别声明了一个数字类型和字符串类型的变量,所以每句都被解析为VariableDeclaration类型。每个VariableDeclaration都包含了一个declarations属性,其内部又是一个Node列表,其中包含了具体的详情信息。

接着,我们再继续观察下一个Node,它是ForStatement类型,代表一个for循环语句,对应的代码如下:

for (let i = 0; i < a; i++){

string += "world";

}for循环通常包括四个部分,for初始逻辑、判断逻辑、更新逻辑以及以及for循环区块的主循环执行逻辑,所以对于一个ForStatement,它也自然有几个对应的属性表示这些内容,分别为init、test、update和body。

对于init,即循环的初始逻辑,其代码如:let i = 0;

它相当于声明一个变量声明,所以它又被解释为VariableDeclaration类型,这和上文是一样的。

对于test,即判断逻辑,其代码如下:

i < a

它是一个逻辑表达式,被解析BinaryExpression,代表逻辑运算。

对于update,即更新逻辑,其代码如下:

i++

它就是对i+1,也是一个表达式,被解析为UpdateExpression类型。

对于body,它被一个大括号包围,其内容为:

{

string += "world"

}整个内容算作一个代码块,所以被解析为BlockStatement类型,其body属性又是一个列表。

对于最后一行,代码如下:

console.log(“string”, string);

它被解析为ExpressionStatement类型,expression的属性是CallExpression。CallExpression又包含了callee和arguments属性,对应的就是console对象的log方法的调用逻辑。

到现在为止,我们应该能弄明白这个基本过程了。

parser会将代码根据逻辑区块进行划分,每个逻辑区块根据其作用都会归类成不同的类型,不同的类型拥有不同的属性表示。同时代码和代码之间有嵌套关系,所以最终整个代码就会被解析成一个层层嵌套的表示结果。

9.6 @babel/generator的使用

@babel/generator也是一个Node.js包,它提供了generate方法将AST还原成JavaScript代码,调用如下:

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

const { code: output } = generate(ast)

console.log(output);重新运行可以得到如下结果:

这时候我们可以看到,利用generate方法,我们成功地把一个AST对象转化成为Javascript代码。

到这里我们就清楚了,如果要把一段JavaScript解析成AST对象,就用parse方法。如果要把AST对象还原成代码,就用generate方法。

9.7 @babel/traverse的使用

前面我们了解了AST的解析,输入任意一段JavaScript代码,我们便可以分析出其AST。但是只是了解AST,我们并不能实现JavaScript代码的反混淆。下面我们还需要进一步了解另一个强大的功能,就是AST的遍历和修改。

遍历我们使用的是@babel/traverse,它可以接收一个AST利用tracerse方法就可以遍历其中的所有节点。在遍历方法中,我们便可以对每一个节点进行对应的操作了。

我们先来感受一下遍历的基本实现。新建一个JavaScript文件,将其命名为basic2.js,内容如下:

import traverse from "@babel/traverse";

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

traverse(ast, {

enter(path) {

console.log(path)

},

}); 这里我们调用了traverse方法,给第一个参数传入AST对象,给第二个参数定义了相关的处理逻辑,这里声明了一个enter方法,它接收path参数。这个enter方法在每个节点被遍历到时都会被调用,其中path里面就包含了当前被遍历到的节点相关信息。这里我们先把path输出出来,看看遍历时能拿到什么信息。

运行如下代码:

babel-node basic2.js

这时我们看到控制台输出了非常多的内容,调用很多次log方法输出了对应的内容。每次输出都代表一个path对象,我们拿其中一次输出结果看下。

可以看到内容比较复杂。首先我们可以看到它的类型是NodePath,拥有parent、container、node、scope、type等多个属性。比如node属性是一个Node类型的对象,他代表当前正在遍历的节点。比如,利用parent也能获得一个Node类型对象,它代表该节点的父节点。

所以我们可以利用path.node拿到当前对应的Node对象,利用path.parent拿到当前Node对象的父节点。

既然如此,我们便可以使用他来对Node进行一些处理。比如,我们可以把值变化一下,原来的代码如下:

const a = 3;

let string = "hello";

for (let i = 0; i < a; i++){

string += "world";

}

console.log("string", string);我们想要通过修改AST的方式对如上代码进行修改,比如修改一下a变量和string变量的值,变成如下代码:

const a = 5;

let string = "hi";

for (let i = 0; i < a; i++){

string += "world";

}

console.log("string", string);我们可以这样实现逻辑:

import traverse from "@babel/traverse";

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

traverse(ast, {

enter(path) {

let node = path.node;

if (node.type === "NumericLiteral" && node.value === 3) {

node.value = 5;

}

if (node.type === "StringLiteral" && node.value === "hello") {

node.value = "hi";

}

},

});

const { code: output } = generate(ast, {

retainLines: true,

});

console.log(output);这里我们判断了node的类型和值,然后将node的value进行了替换,这样执行完毕traverse方法之后,AST就被更新完毕了。

运行结果如下:

可以看到,原始的JavaScript代码就被成功更改了!

另外,除了定义enter方法外,我们还可以直接定义对应特定类型的解析方法,这样遇到此类型的节点时,该方法就会被自动调用,用法类似如下:

import traverse from "@babel/traverse";

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

traverse(ast, {

NumericLiteral(path) {

if (path.node.value === 3) {

path.node.value = 5;

}

},

StringLiteral(path) {

if (path.node.value === "hello") {

path.node.value = "hi";

}

},

});

const { code: output } = generate(ast, {

retainLines: true,

});

console.log(output);运行结果完全是相同的,单独定义特定的类型的解析方法会显得更有条理。

另外,我们可以再看下其他的操作方法,比如,删除某个node,这里可以试着删除最后一行代码对应的节点,此时直接调用remove方法即可,用法如下:

import traverse from "@babel/traverse";

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import fs from "fs";

const code = fs.readFileSync("codes/code1.js", "utf-8");

let ast = parse(code);

traverse(ast, {

CallExpression(path) {

let node = path.node;

if (

node.callee.object.name === "console" &&

node.callee.property.name === "log"

) {

path.remove();

}

},

});

const { code: output } = generate(ast, {

retainLines: true,

});

console.log(output);这样我们就可以删除所有的console.log语句。

运行结果如下:

上面说了简单的替换和删除,那么如果我们要插入一个节点,该怎么办呢?插入新的节点时,需要先声明一个节点,怎么声明呢?这时候就要用到types了。

9.8 @babel/types的使用

@babel/types是一个Node.js包,里面定义了各种各样的对象,我们可以方便地使用types声明一个新的节点。

比如说,这里有这样一个代码:

const a = 1;我们想增加一行代码,将原始的代码变成:

const a = 1;

const b = a + 1;

该怎么办呢?这时候我们可以借助types实现如下操作:

import traverse from "@babel/traverse";

import { parse } from "@babel/parser";

import generate from "@babel/generator";

import * as types from "@babel/types";

const code = "const a = 1;";

let ast = parse(code);

traverse(ast, {

VariableDeclaration(path) {